Autor: CERT-EE

“Vasta sellele lihtsalt küsimusele ja võid võita ümbermaailmareisi!”, “Tulenevalt süsteemiveast on meil tekkinud XXX arv tasuta pileteid, tegutse kohe!”, “Facebook muutub alates (suvaline kuupäev ja aasta) tasuliseks. Sul on jäänud ainult XXX sekundit, et tasuta konto säilitada!”, “OMG! Ma ei uskunud sinust seda!” ja kes meist ei tahaks teenida sama palju kui “miljonärist ema Eestist, kes teenib selle salajase rakendusega rohkem, kui ta jõuab kulutada!”

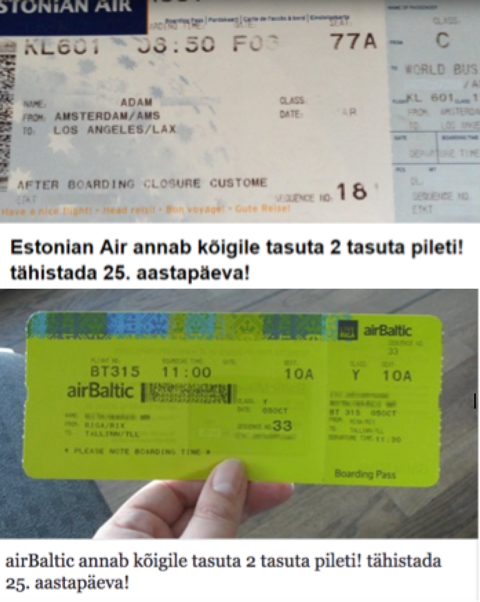

Libaloterii, mille eesmärk on tihti klikisööt või kasutajate tasulise sõnumiteenusega liitmine. Eriti kriitiliselt tuleks suhtuda ka loterii sisusse, sest loterii toimumise hetkel oli kunagine rahvuslik lennufirma Estonian Air juba tegevuse lõpetanud ja asendunud Nordicaga.

10 jälgijaga BestBuy ja Instagram on ühinenud, et kõikidele, kes tinyurl.com lingile vajutavad, tasuta kinkekaarte pakkuda.

Staažikamate sotsiaalmeediakasutajate jaoks pole võõras ükski ülalloetud hüüdlausetest. Mõnevõrra kummaline on neid nüüd ka eesti keeles lugeda. Internetis levivad pettused sisenevad meie igapäevaellu selsamal päeval, mil soetame omale nutiseadme või kui tehnik meie koduse internetiühenduse “tööle paneb”.

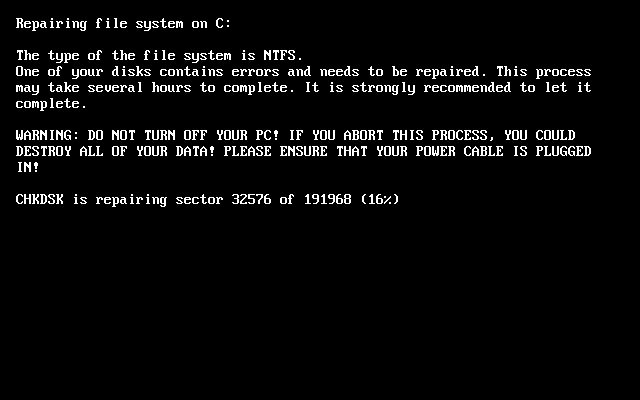

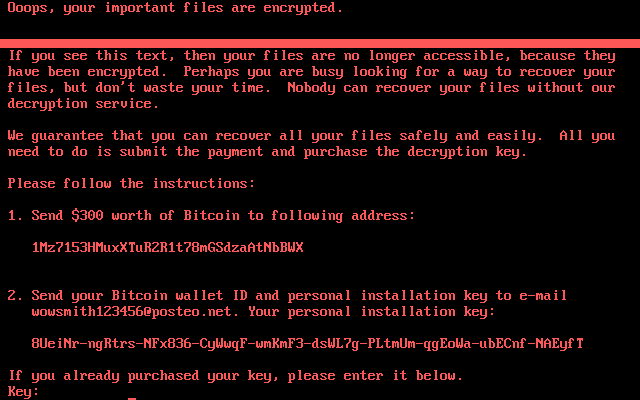

90ndatel ja 2000ndate esimeses pooles levisid pigem vähemtehnilised, finantskasu lõikavad petuskeemid, mis rõhusid inimeste kaastundele ja südamlikkusele. Viimase 10 aasta jooksul on aga võtmesõnana lisandunud pahavara. “Facebookis liigub viirus!” või “Kui sa saad mult sellise asja, siis see polnud mina, see on viirus!” [Märkus: sõna “viirus” tähistab pigem paljunemise ja leviku võimet, mida enamikul pahavaral pole. Pahavara, mis suudab ise arvutist arvutisse liikuda, kannab aga nime uss (worm).] Ent meeles tuleb pidada – pahavara vajab käivitumiseks ja etteöeldud toimingute teostamiseks kasutajapoolset tegevust: enamasti tuleb kasutajal teha üks klahvilevajutus, kas allalaadimise kinnituseks (download), käivitamiseks (run) või paigaldamiseks (install). Küsimus on nüüd vaid selles, missuguse petujutu abil lollitada kasutaja seda vajalikku klikki tegema.

Internetipettuste eesmärk on tänapäeval nii raha teenida kui ka kasutaja (sotsiaalmeedia)konto või arvuti ja/või nutitelefon eri motiividel üle võtta. Toimuda saab see näiteks e-kirja, sotsiaalmeedia, veebilehtede või jututubade kaudu – takistuseks üksainus klikk.

Klikisööt

Kas tasuta autot tahad? Aga tasuta lennupiletit? Või kõigest telefoni? Laikide farmimine pole kuhugi kadunud! Internetipettuse omaette liigiks on nn klikisööt, mille eesmärk on saada veebilehele võimalikult palju klikke (klõpsutamisi), et reklaamiga kasumit teenida. Klikipettus põhineb eelkõige kõmutekitavatel pealkirjadel või pilkupüüdvatel pisipiltidel, mis uudishimulikku kasutajat neil vajutama kutsuvad. Miks selliseid lehti üldse tehakse ja kellele neid laike seal vaja on? Selleks, et vastav leht hiljem maha müüa: populaarsemad ja suurema klikkide arvuga lehed kuvatakse enamasti otsingumootorites eespool.

Nii ilus auto! Ja lausa lips peal! Statistiliselt on märkimisväärne, et võltskampaaniate käigus väljaloositavatele asjadele pannakse kaunistus peale. Eesmärk on panna kasutaja uskuma, et tegemist ongi päriselt kingitusega.

Kuidas teha vahet?

- Lihtne matemaatika aitab alati! Võltspakkumistes lubatakse tavaliselt ära kinkida sadu või tuhandeid kallihinnalisi tooteid. Juhul, kui tegemist oleks tegeliku kampaaniaga, kaasneks ettevõttele sellega suur majanduslik kahju. (Apple iPad Mini jaemüügihind jääb 499–659€ vahele, Mercedes Benz E63 jaemüügihind uuena on suurusjärgus 90 000€). Samuti tuleks tähele panna, et tegelike loosimiste puhul jagatakse väikeses koguses (kallihinnalisi) tooteid ning mitte iga loos ei võida!

- Absurdsus – “Anname ära X suur arv tooteid, sest nende pakend on kahjustatud ja seda ei saa enam müüa”. Kui mõelda nüüd natuke müügiosakonna peale ja teha mõned lihtsad arvutused, siis selgub, et mõistlik on toode taaspakendada ja mitmesaja / mitmetuhande euro eest maha müüa. Ka kahjustatud pakendi tõttu hindade langetamine 5–10% võrra on kasulikum kui mitmekümne tuhande või isegi mitmesaja tuhande väärtuses tooteid avatud kile tõttu ära anda. Kerge huumoriga peaks suhtuma kampaaniatesse, kus Samsung jagab konkurendi, näiteks Apple’i tooteid. Varasematel aastatel tundis petuskeeme kergemini ära – algklassitasemel grammatika ja kirjaviisi järgi. Praegusel ajal on aga arenenud nii tõlkeprogrammid kui ka küberkurjategijad, kes mõnikord kasutavad usutavuse saavutamiseks ka tõlkebüroode teenuseid. Tuleks siiski meeles pidada, et suurettevõtted väärtustavad täiuslikku kommunikatsiooni, see toob neile rohkem kasutajaid (=kasumit), samas kui grammatika- ja loogikavead viiksid maine alla.

- Tingimused? Võltsloosimiste puhul on ettevõtte ja/või loositava auhinna taustainfo üsna puudulik, samuti puudub konkreetsem info, miks loosimist korraldatakse (kas on tegu koolilõpu-, jaanipäeva- või jõululoosiga). Võltskampaaniate puhul jäetakse sageli täpsustamata, et millal loosimine üldse toimub, mis on osalemistingimused, kuidas valitakse võitjai(d) ning kuidas õnnelikega ühendust võetakse. Hasartmängudega seotud piirangute tõttu peab ettevõtja avaldama loosimiste ametlikud tingimused, aga ka korraldaja esindaja kontaktinfo, kelle poole küsimuste korral pöörduda. Võltsloosimiste puhul kuulutus ehk isegi mainib inimest, kes on asutusega seostatav ning keda legitiimsuse tõstmiseks mainitakse, kuid ametlikke reegleid ja kontaktinfot võltsloosimiste puhul ei leia.

- Liiga uued leheküljed. Suurem osa tänapäeva sotsiaalmeediakanalitest on toiminud juba aastaid ning kõik enesest lugupidavad ettevõtted on seal ka juba aastaid esindatud. Näiteks leia Facebookis üles “Riigi Infosüsteemi Amet” ning vaata asutuse nime taga olevat sinist linnukesega ringikest. Sotsiaalmeediateenuse pakkuja kinnitab verifitseerimismärgisega, et kontoomaniku taust on üle kontrollitud ning leitud, et leht tõepoolest kuulub isikule või asutusele, kellena klient end sotsiaalmeedias esitleb.

Veelkord Mercedese ja Samsung Galaxy S4 lehti vaadates on nüüdseks päris ilmne, et kumbki neist ei ole legitiimne ega kuulu tegelikult asutusele. Lehel allapoole kerides ilmneb, et leht on loodud alles hiljuti, kas nädal, päev või vahel vaid mõni tund varem.

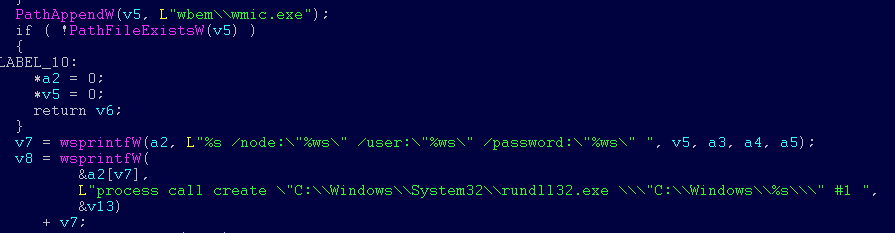

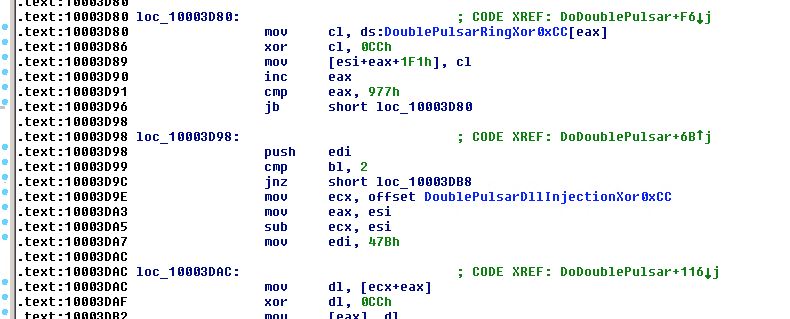

Postitused minu profiililt

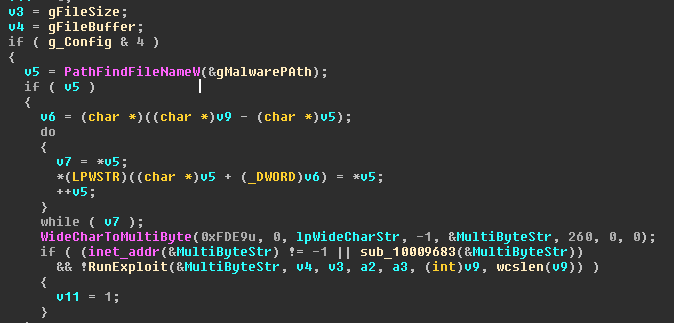

Google Chrome’i veebilehitsejale on saadaval laiendus “YouTube™ Ex”, mille abil aga pole raske genereerida youtube’i linkidega sarnanevaid FB postitusi (milles pole midagi ebatavalist). Kui nüüd kasutaja klikib mõnel videol, mille kirjeldus tüüpiliselt sisaldab vaid sõna “Video”, suunab veebilehitseja ta ebaturvalisele lehele, kus mainitud laiendus sundpaigaldatakse. Sirviku väiksema turvataseme korral suudab see laiendus omastada ka Su Facebooki sisselogimisinfo ning hakata Sinu nimel postitusi tegema (eesmärgiga võita Sinu sõprade usaldus ning varastada ka nende sisselogimisinfo). Mõned samalaadsed veebilehitsejarakendused hakkavad kasutaja sõbralistile loopima linke, mis tuleva Sinu nimelt.

Võltspakkumised

See IKEA svastika-kujulise laua müügikuulutuse reklaam on eriti peenelt disainitud, et uudishimulik kasutaja igal juhul lingile vajutaks. Enamasti suunatakse klõpsaja selliste skeemide puhul pahavara sisaldavatele linkidele, mille kaudu kas a) nakatatakse kasutaja arvuti või nutiseade pahavaraga või b) varastatakse kasutaja andmed (kas siis sisselogimisinfo või finantsinfo).

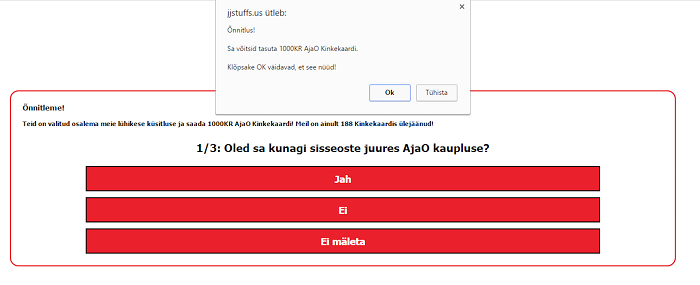

Vahel ei pea üldse kaugelt otsima ja 1000-kroonine A&O kaupluseketi kinkekaart tuleb lausa Facebooki kaudu kätte.

Võltsvideod

Nagu võltspakkumiste puhul, nii ka võltsvideotel klõpsajad suunatakse pahavara sisaldavatele linkidele – eesmärk on nakatada seade pahavaraga või varastada kasutaja finantsinfo. Tihti valitakse video pealkirjaks, kirjelduseks või kuvatavaks pildiks midagi, mida uudishimulik kasutaja juba nii lihtsalt tähelepanuta ei jäta.

Vaadake kõik mu pilti!

Vahel võib silma jääda, et sõbralisti üks või teine liige on millegipärast sind enda pildil märkinud (mõnikord võib olla tehtud lausa video) või kirjutab mõni sõber ja soovitab parooli vahetada, sest oled väidetavalt ise ta kusagil märgistanud (tag‘i lisanud). Erinevalt teistest petuskeemidest toimib see skeem robotvõrgu sarnaselt ning selle eesmärk on varastada kasutajainfot. Lisaks kasutaja arvuti aeglasemaks muutumisele, võib kasutaja ka oma ajajoonel sellise trendi levimist täheldada. Meeles tuleks pidada, et selliste skeemide puhul on sotsiaalmeedia tavakasutajad teadlikumad ning teadvustavad ise, et tegemist on pahavara levitamisega. Küll aga ohustavad sellised skeemid vanemaid ja vähem turvateadlikke kasutajaid. Üks viis oma sõbralisti kaitsta on lülitada sisse iga märkimise eraldi kinnitamine, mis aitab vähendada pahavara levimist sõbralisti liikmetele.

Kas sa endast seda pilti temaga nägid??? – Inimeste üks suurimaid sotsiaalmeediaga seotud hirme on leida endast piinlikke pilte.

Facebooki uued võimalused

Facebook, nagu ka paljud teised lehed ja keskkonnad, otsib aeg-ajalt beetatestijaid ja vabatahtlikke, et testida luusi võimalusi ja koguda infot uuenduste otstarbekuse ja äratasuvuse kohta. Ajaloost on teada, et kunagi ammu-ammu sai Facebook täielikult uue näo. Paljud kasutajad igatsevad selliseid muutusi kujunduses ka täna. Petturid kasutavad seda igatsust ettekäändena – näiteks lubatakse testida mõnda uut rakendust, funktsiooni, uut vaadet või naasmist vanale kujundusele.

Piltidel pakutakse võimalust vaid loetud sekundiga kasutada edaspidi “Dislike” nuppu ja muuta lõpuks ometi oma Facebooki väljanägemist. Lubatud funktsioone kasutaja tegelikult nautida ei saagi. Küll aga avastab ohver, et pärast kolmanda osapoole pahatahtliku veebilehe külastamist kuvab nende veebilehitseja vahepeal mingeid kahtlaseid asju, arvuti on muutunud aeglasemaks ning sõbrad ja grupiliikmed kurdavad, et Sinult tulevad nüüd mingid imelikud postitused. Selle skeemi puhul kogub pahavara lisaks veel ka kasutajainfot, mille abil nakatada suuremat kasutajaskonda.

Usaldusväärne allikas

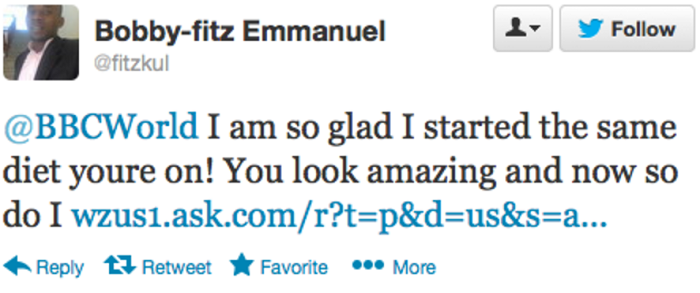

Usaldusväärse arvamusliidri kaasamine mõjub alati. Kui juba BBCWorld on just seda dieeti proovinud, siis mõjub see kindlasti:

Lõpuks ometi võtab ka BBC World oma kaaluprobleemi tõsiselt.

Kõik kaalulangetamise huvilised, kes soovivad dieedi kohta rohkem teada saada, peavad arvestama kahe asjaoluga. Esiteks pole sellises postituses näha, kuhu leheküljele see link lõpuks välja viib. Teiseks ei tea kunagi, mis seal lehel ees võib oodata. Tegelikult tuleks sõbrale, kes väidetavalt seda dieeti pidas, hoopis teada anda, et on viimane aeg oma ülevõetud kontot taastama asuda!

“Tahad teada, kes Sinu profiili vaatab?”

Tuletame meelde üht kunagist toredat igapäevakaaslast MSN Messengeri. Seal saatsid sõbrad mõnikord linke, kuhu infot sisestades ja sealsete kasutustingimustega nõustudes oli Sul võimalik näha, kes Su kasutajakonto on blokeerinud. Järjekordne näide sellest, kuidas uudishimu ajab klikkima. Kui MSN Messengeri puhul eelkõige kasutaja ise jättis kasutustingimused lugemata, siis tänapäeval asi enam nii roosiline pole – infokonksu kasutab nüüd pahavara. Tihtilugu on mängus veebilehitseja pahatahtlik laiendus või kahtlane nutiäpp, mille kaudu saadakse kätte kasutaja info ning asutakse tema nimel pahatahtlikku linki või viidet rakendusele edasi jagama.

RayBan

RayBani päikeseprillidega pildid, kus punasega on toodud uus ja vana hind, liiguvad lainetena ringi juba aastaid.

Oleme kõik näinud mõnda müügilehte, mis viib kasutaja välisele lingile. Seekord jäljendab väline link teenusepakkuja enda kodulehe või veebipoodi. Kaval! Lisaks rahakaotusele nakatub kasutaja arvuti pahavaraga. Selle skeemi halb iseärasus – see levib nakatunud arvutite ja mitteaktiivsete Facebooki-profiilide kaudu. Erinevalt ülalmainitud skeemidest levib see nii veebilehitseja laienduste kui ka nutitelefoni rakenduste kaudu, mis hakkavad Sinu profiili kasutades ülalnähtavaid postitusi tegema, unustamata neid kohandada vastavalt veebilehitsejale ja asukohariigile.

Teeni kodus miljoneid

Sarnaselt RayBani skeemile kuvatakse ka hõlptulupakkumisi vastavalt kasutaja asukohale ja vahel ka keelevalikule. Miks? Sest kui keegi saab rikkaks kusagil kaugel Ameerikas, siis vaevalt juhtub see minuga siin väikesel Eestimaal, näiteks Põlvas. Kuid ära muretse, küberkurjategijad mõtlevad kõigi peale ja kuvavad Sulle täpselt seda, mida Sa näha ja kuulda ihaldad. Kuid ka siin on motiivid erinevad. Osad kurjamid tahavad, et Sa neile mingi osa sissemaksuks teeksid (ja siis nad miskipärast haihtuvad), teisi huvitab Su kasutajainfo, kolmandad tahavad maagilise rakenduse kaudu saada ligipääsu Su telefonile, et seda ka teistega jagada. Neljandad tahavad Sind lihtsalt oma püramiidiskeemi liikmeks meelitada ja viiendad kõigest Su seadme pahavaraga nakatada.

Kodutöö-teemalised pettused on sama vanad kui Internet ise. Nüüd, kus kogu maailm on käe-jala ulatuses, ei pea Sa ju enam tavapärast töölkäimismudelit järgima ning saad lihtsa vaevaga teenida miljoneid ka kodust lahkumata. Või siiski mitte?

Mida siis teha?

Kõige kindlam kaitse oleks lõpetada mistahes sotsiaalmeedia kasutamine, kuid paljude jaoks on see tänapäeva maailmas juba vastuvõetamatu. Nii sotsiaalmeediat kui ka laiemalt kogu internetti kasutades tuleks meeles pidada järgmised kuldsed reeglid:

- Vaata, kuhu Sa vajutad!

- Usalda, aga kontrolli!

- Sa ei näe, mis lühendatud URL-teenuse (tinyurl/ goo.gl jms) taga tegelikult on ning mida Sulle sealt tegelikult pakutakse!

Kuidas leida üles pahatahtlikud rakendused Facebookist ja Google Chrome’ist?

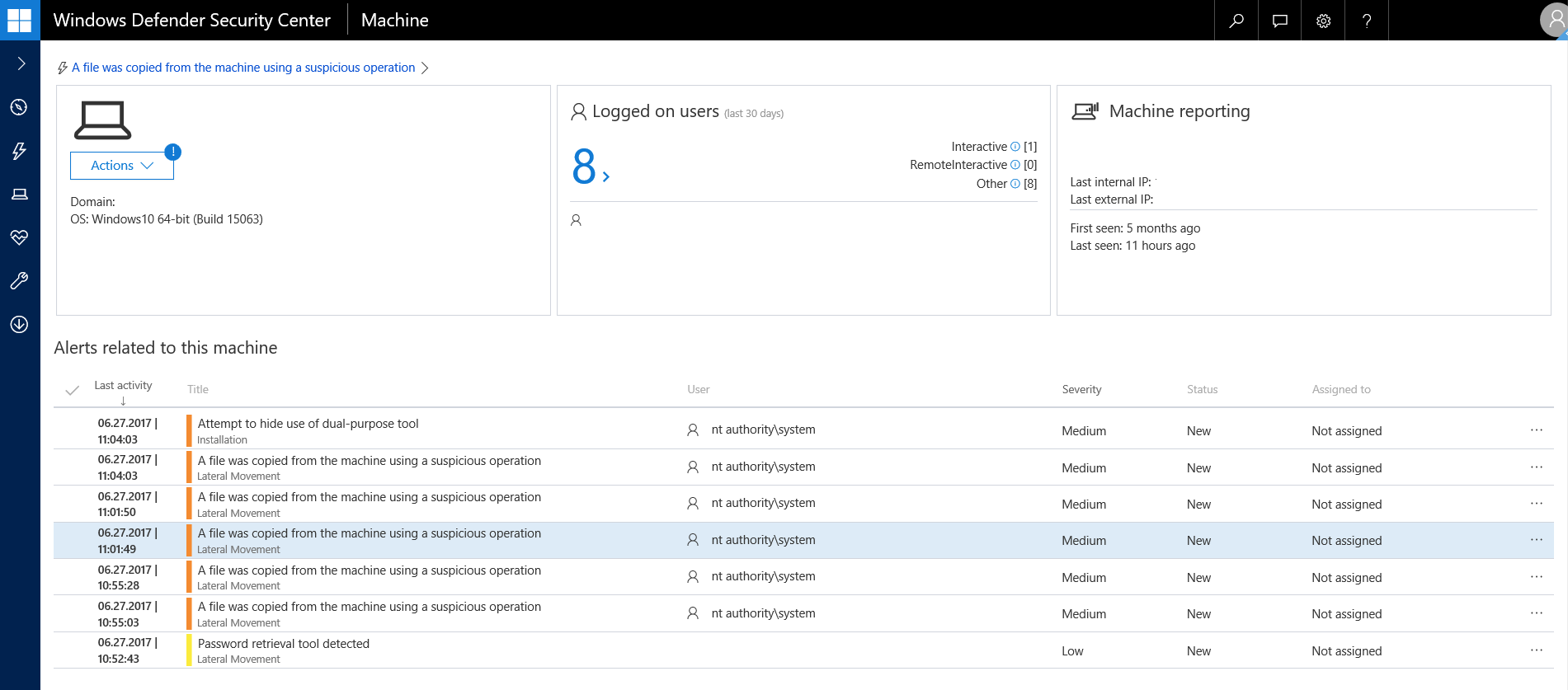

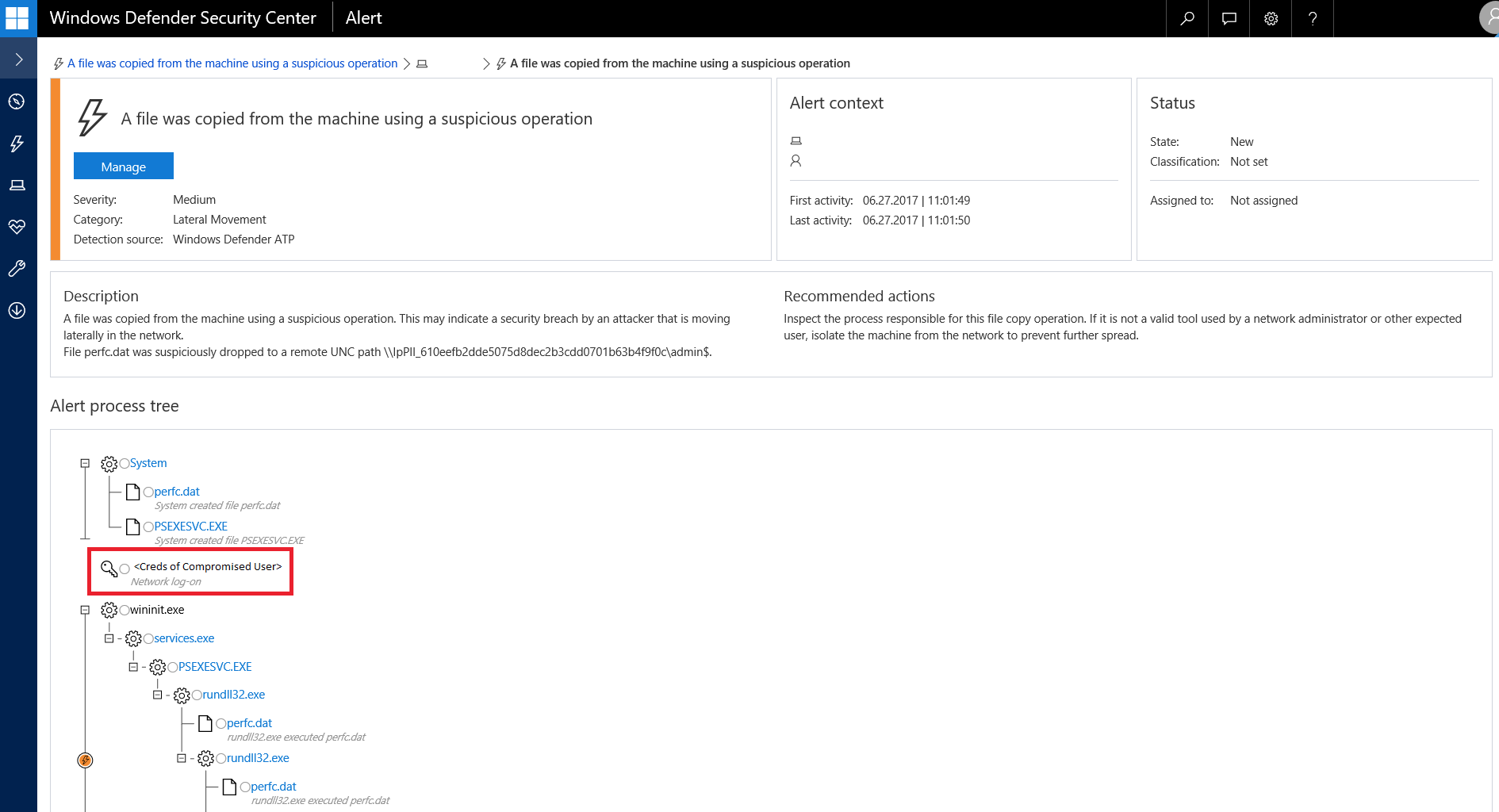

Kui sõbrad kurdavad, et Su Facebooki kaudu tulevad neile ebatavalise sisuga sõnumid või on nad märgistatud (tavaliselt mitukümmend inimest korraga) Sinu seinal olevatel Facebookist välja suunavatel videodel või fotodel, siis:

- esimese asjana vaheta ära Facebookis kasutusel olev parool,

- aktiveeri kaheastmeline autentimine,

- vaata üle, ega Sa pole kogemata paigaldanud pahatahtlikku rakendust omale Facebooki või veebilehitsejasse.

Kontrollimine Facebookis

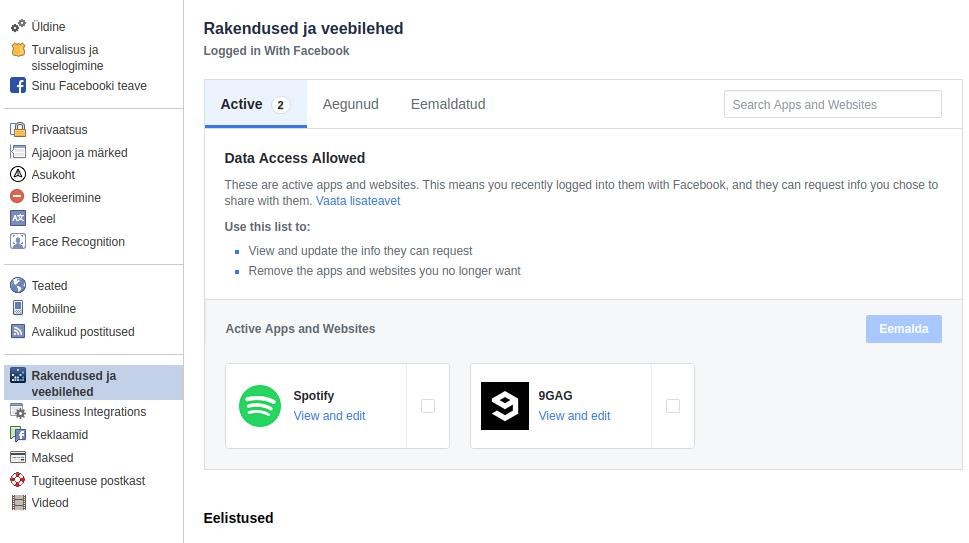

Facebooki lisatud rakendusi saad kontrollida valides „Seaded“ ja seejärel „Rakendused ja veebilehed.“ Aktiivsete rakenduste all kuvatavad rakendused on sellised, mis on kas Facebooki-siseselt aktiivselt kasutusel või millesse sisselogimiseks oled kasutanud oma Facebooki kontot.

Rakenduste ja veebilehtede eemaldamiseks tuleb teha aktiivseks rakenduse nime kõrval olev kast ning valida „Eemalda.“

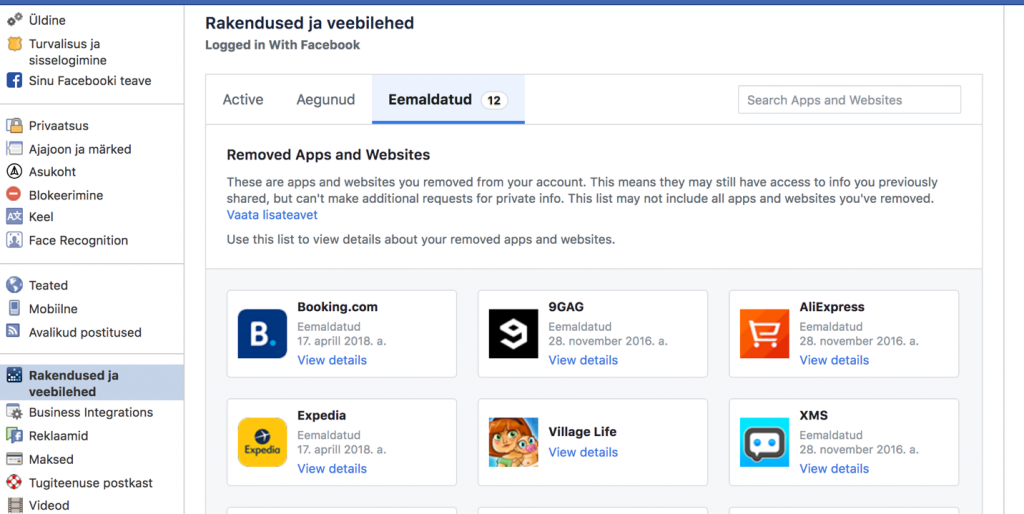

Lisaks on võimalik tagasiulatuvalt vaadata nii aegunud kui eemaldatud rakendusi. Aegunud rakendused tasub kindlasti üle vaadata, sest selles sektsioonis kuvatakse need rakendused, millesse Sa pole kaua Facebookiga sisse loginud. Need rakendused võivad endiselt Su andmetele ligi pääseda, sest oled neile kunagi ligipääsu lubanud.

Pärast Facebooki lisatud rakenduste ülevaatamist võib turvalisuse huvides üle vaadata ka veebilehitsejasse lisatud rakendused.

Kui Sa oma seinal tehtud postitusi ise ei näe, kuid Su tuttavad on neist Sulle teada andnud, kontrolli Facebooki tegevuslogi (selle leiab samast menüüst, kus “Seaded”). Sealt saad ka tehtud postitused eemaldada.

Kontrollimine veebilehitsejas Google Chrome

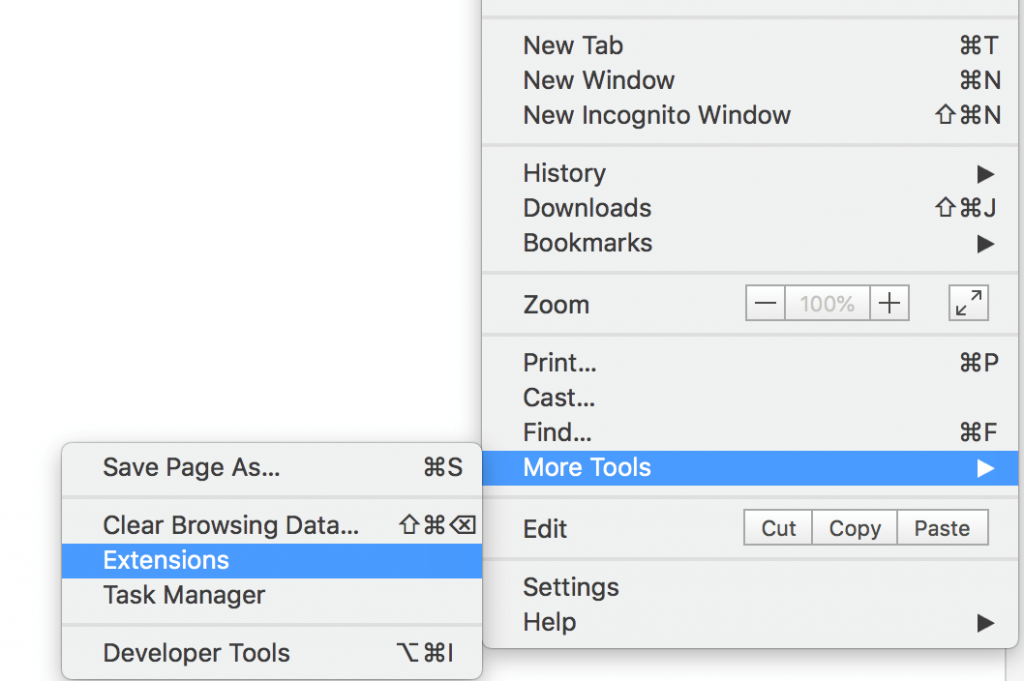

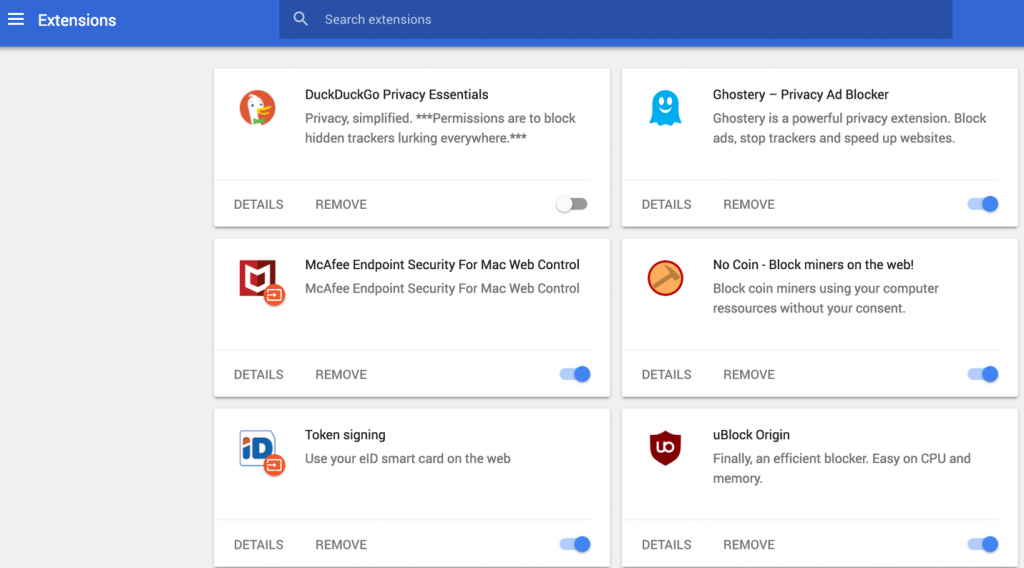

Google Chrome’i lisatud rakendusi saab kontrollida, kui avad Settings – More Tools – Extensions (Seaded – Rohkem seadeid – Rakendused).

Kui leiad veebilehitsejasse lisatud rakenduste hulgast tundmatuid rakendusi, tuleks need kohe eemaldada. Selleks vali „Remove“. Kui Sa pole kindel, mis rakendusega on tegu, vali kontrollimiseks „Details“.

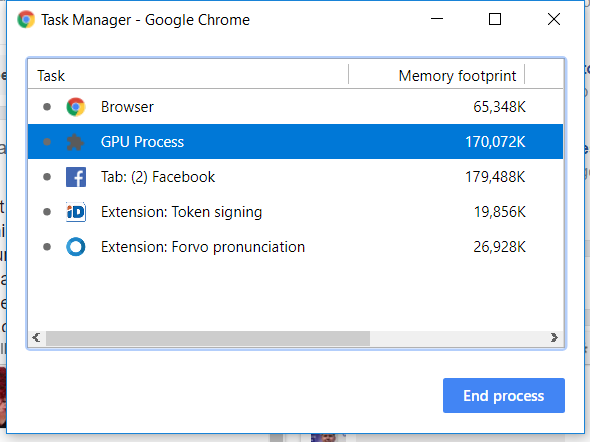

Kui Sul ei õnnestu kohe tundmatut rakendust eemaldada, kontrolli kõigepealt Chrome’i Task Manageri protsesse. Vali tundmatu rakenduse puhul “End task” ning seejärel eemalda tundmatu laiendus “Extentions” alt.