Anto Veldre, RIA analüütik

Jõul saabub varsti, küberpätid vajavad pühatsemiseks raha ning sellega seoses on saabumas Gmaili identiteedivarguste järjekordne laine (mitte et vahepeal olnuks puhkuste periood). Eriti on löögi all nn kollektiivkontod, kus firmanimi@gmail.com stiilis postkasti tarvitavad vaheldumisi ja ühesama parooliga kõik väikefirma seitse töötajat.

Miks üldse väikefirmad Gmaili kolivad? Sest äärmuseni trellitatud e-postimaastikul suhtutakse igasse uude tulijasse kahtlusega ning omaenda serveri pidamine eeldab oskusi, mida enamikel pole. Oluliselt mugavam on jooksutada oma e-posti Google’i kaudu – asjaolu, et sealne robot kõiki kirju loeb, väikeärisid väga ei morjenda.

Seekordne Newcastle’i kiri on peaaegu eestikeelne, tühistest keele- ja stiilivigadest libiseb treenimata silm lihtsalt üle. CERT-EE on näinud ka variatsioone (käisin reisil Limassol, Küpros; käisin reisil Pariis, Prantsusmaa; raha saatmiseks kasutada Moneygram’i). Säärast kirja saades tuleks “ohvrile” kohe helistada – siis selgub, et too rabab tööl raha teenida ega ole Newcastle’i lähedalegi saanud. Mitte mingil juhul ei tohi helistada numbril, mida pakutakse samas kirjas – see telefon on siis juba kenasti suunatud mõnda teise riiki ning pätikontori HelpDesk juba ootab kliente.

Kollektiivse konto mured

Kollektiivsel postikontoga kaasneb mitu põhimõttelist ohtu. Esiteks, parooliks pannakse seal midagi väga lihtsat, mis igaühele meelde jääb … näiteks kümme A-tähte või muud sarnast. Sellevõrra lihtsam on siis ka konto lahtimurdmine. Teiseks, risk korrutub kasutajate arvuga. Viiest kasutajast üks kindlasti ei pea kiusatusele vastu ning läheb tähtsat kirja kaema mõnest pättide kontrolli all paiknevast kohvikuarvutist. Kolmandaks – ja kõige olulisem – mõisa kollektiivset köit on keeruline kasutada koos 2FA ehk kaheastmelise autentimisega… sestap jäetakse see elementaarne ning tänapäeval kohustuslik kaitsevahend pruukimata.

Lõpuks, nagu mõisa köite ja kolhoosi hobustega muiste, need pole ju õigupoolest kellegi omad. Vastutus hajub ning vead on kerged tekkima – oleme kuulnud juhtumist, kui sekretär kodust posti kontrollides küll nägi Google’i punast hoiatust ohtliku saidi kohta, kuid otsustas teadet ignoreerida, sest tema postikontoga ei saa ju ometi midagi valesti olla. Saab küll – ta sisestas paroolid hoopis pättide petusaidile, need aga tegid kontole kiiresti üks-null ära.

Andris Reinman on oma blogis kirjeldanud nippi, kuidas omi ameerika kontosid 18USD maksva U2F pulgakesega turvata, kuid see nipp eeldab ikka isiklikku kontot, mitte küla oma.

Pätt-psühholoogid

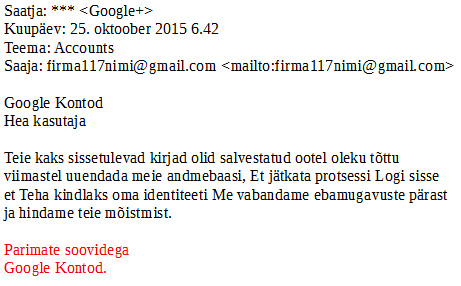

Sedakorda on küberpätid ära teinud kodutöö ning palganud konksusid poleerima psühholoogi. Kontoomanikule hakatakse valvsuse uinutamiseks saatma erinevaid “turvateateid”. Mõni neist teadetest on äravahetamiseni sarnane Google’i enda turvateatega … annab teada, et kusagilt kohast käidi kirju lugemas – kollektiivse firmakonto puhul näib ju tõesti kahtlane see kiirus, millega klient Missost Narva ja sealt Kuressaarde ümber paigutub, kuid samal põhjusel harjub ka kasutaja silm neid teateid eirama. Ühel hetkel aga saabub teade, et keegi on teie nimelt sisse loginud ja nüüd tuleks minna vaatama, kes see oli ja miks.

Säärase hoiatuse puhul ei tohi mitte kunagi klikkida ühelgi kaasa sokutatud lingil, vaid tuleb minna Google’i Security Center’isse otse peauksest. Kahtlastel linkidel klikkides suunatakse kasutaja läbi mitme vahenduskontori petusaidile, mis on välimuselt äravahetamiseni sarnane Google’i sisselogimisaknaga, kuid on tegelikult hoopis mingi muu koht. Näiteks goog1e.com või G00G1E.com (või mõni sarnane). Mõnikord ei pruugi teekond lõppeda petusaidil, vaid ehtsas Google’is, aga tee peal on näiteks läbitud ka pahavara jagav veebisait, kust munetakse kasutaja arvutisse käomuna. Vahel juhtub, et nn “Guugel” saadab teavituse, et keegi on esitanud paroolivahetustaotluse. Lisatud on link parooli vahetamiseks. Säärast linki ei tohi mitte mingil juhul klikkida – Security Centerisse tuleb siseneda peauksest, mitte kõrval- või tagauksest.

Uusim petutaktika tundub olevat, et hoiatusi tekitatakse inimesele järjest mitu tükki. Esimest ja teist inimene ehk uurib, kolmanda saadab ka itimehele kontrolli, kuid pärast neljandat valvsus hajub. Pauk saabub aga umbes viienda kirjaga:

Kogemustega kasutaja võib hiire ettevaatlikult lingi peale juhtida (mitte vajutada!!!) ning sirviku alaservast vaadata, kuhu link tegelikult viib (lingi sisu hindamiseks on paraku vaja teadmisi ja kogemusi). See nipp töötab arvutis, kuid kahjuks mitte mobiiltelefonis.

Lõpuks postituse pealkiri pisut teistsuguse šriftiga … kas nüüd näete, kus on probleem?

Petukirjadest: GoogIe pole G00gle pole Google.

CERT-EE soovitused

- Kui te pole veel ohvriks osutunud, kuid teil on kaheastmeline autentimine aktiveerimata, siis tehke seda kohe leheküljel https://www.google.com/landing/2step/.

- Vältige paroolide ristkasutust erinevatel kontodel.

- Kui olete juba ohver, kuid ligipääs kontole on säilinud, vahetage viivitamatult parool ning aktiveerige kaheastmeline autentimine. Kui kasutate sama parooli ka teistes teenustes, siis vahetage parool kohe ka seal. Rangelt soovitame kasutada erinevaid paroole.

- Korralik parool on kui väikene jutuke või laulusalm, mida on vürtsitatud väikeste vimkadega. Näiteks parool „PärastSodakell6” on päris hea ja samas kergesti meeldejääv.

- Kui kontole ligipääs puudub, saate abi lingilt https://support.google.com/mail/answer/50270/.

- Tihtipeale on ära muudetud ka teie konto keel. Keeleseadeid saate muuta lingilt https://myaccount.google.com/u/1/language.

- Kui teie meilid on kustutatud ning neid ka prügikastis ei ole, külastage saiti https://support.google.com/mail/answer/78353/.

- Mõelge, kas teil on mõni kaastundlik tuttav, kes võiks Newcastle’i kirja saades tahta teid aidata ning langeda selle pettuse ohvriks. Võtke temaga kohe ühendust ja pidurdage tema altruismi!

- Kindlasti teavitage juhtumist ka Politsei- ja Piirivalveametit. Politseid saab teavitada ka elektrooniliselt. Teate võib esitada vabas vormis.

Prefektuuride meiliaadressid: http://www.politsei.ee/et/kontakt/prefektuuride-kontaktid.dot.

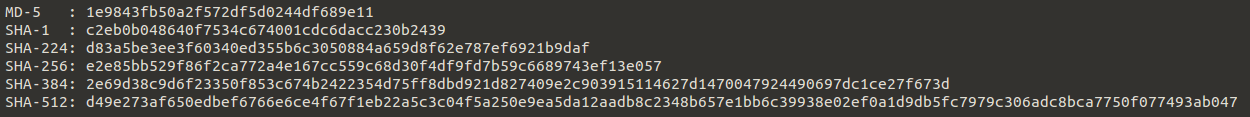

CERT-EE on tänulik, kui te annate meile informatsiooni küberpättide kohta. Infot selle kohta, kes on teie kontole sisse loginud, kuid kes pole kindlasti olnud teie ise, leiate enda kohta linkidelt

https://security.google.com/settings/security/notifications ja https://security.google.com/settings/security/activity. Info sisaldab järgmist: (seadmed, tarkvara, aeg, ligikaudne geograafiline asukoht, IP-d jms).

Suure tõenäosusega võib teie parool lekkinud olla näiteks mõne õngitsussaidi abil. Meenutage, kas olete oma parooli sisestanud mõnel kahtlasel veebilehel ning meenutage, kuidas täpselt te sinnani jõudsite. Teavitage CERT-EE’d sellest veebilehest ning kui on alles e-kiri, mis teid sinna suunas, saatke ka see – kui oskate, siis ikka koos päistega (seal sisaldub pätipüügiks olulisi numbreid).

CERT-EE’ga saab ühendust võtta meiliaadressi cert@cert.ee.

Meenutame ka varasemat kirjutist samal teemal:

https://blog-admin.ria.ee/eesti-keel-meid-enam-ei-kaitse/.

Inglise keele oskajatele soovitame levinumate petukate kirjeldust Wikipedias.