Autor: Anto Veldre

Tekst on koostatud 2017. aasta lõpus ja see ilmus ka IT-uudiste protaalis geenius.ee

Aeg-ajalt kohtame tekstides keerukat sõnapaari “ID-kaardi ökosüsteem”, vahel ka “eID ökosüsteem”. See mõiste hõlmab kaarti ennast, kasutajatarkvara ning ühtlasi ka riigi- või erafirmade poolseid teenuseid. Teemavaldkonda kuulub veel kaartide valmistamine ja väljastamine.

Ütleme ausalt ära – eID ökosüsteem on üpris keeruline. Kui küsisin ühel konverentsil rahvalt – kas peaks asju sügavamalt selgitama, siis enamik arvasid, et pigem ei – peaasi, et värk töötaks. Juhtudel, kui ID-kaart või mõni teenus vajab uuendamist, võib selgesti tajuda, kuidas kaasnevast keerukusest ei saada aru. Ent asi läheb käest siis, kui ka teenusepakkujad ning tehnikud enam üldpilti ei hooma, rääkimata e-riiki arvustavatest arvamusliidritest. Öeldakse – no tehke ometi ära, see ei saa ju nii keeruline olla (näiteks – Apple’i arvutitesse tarkvara sertifitseerida).

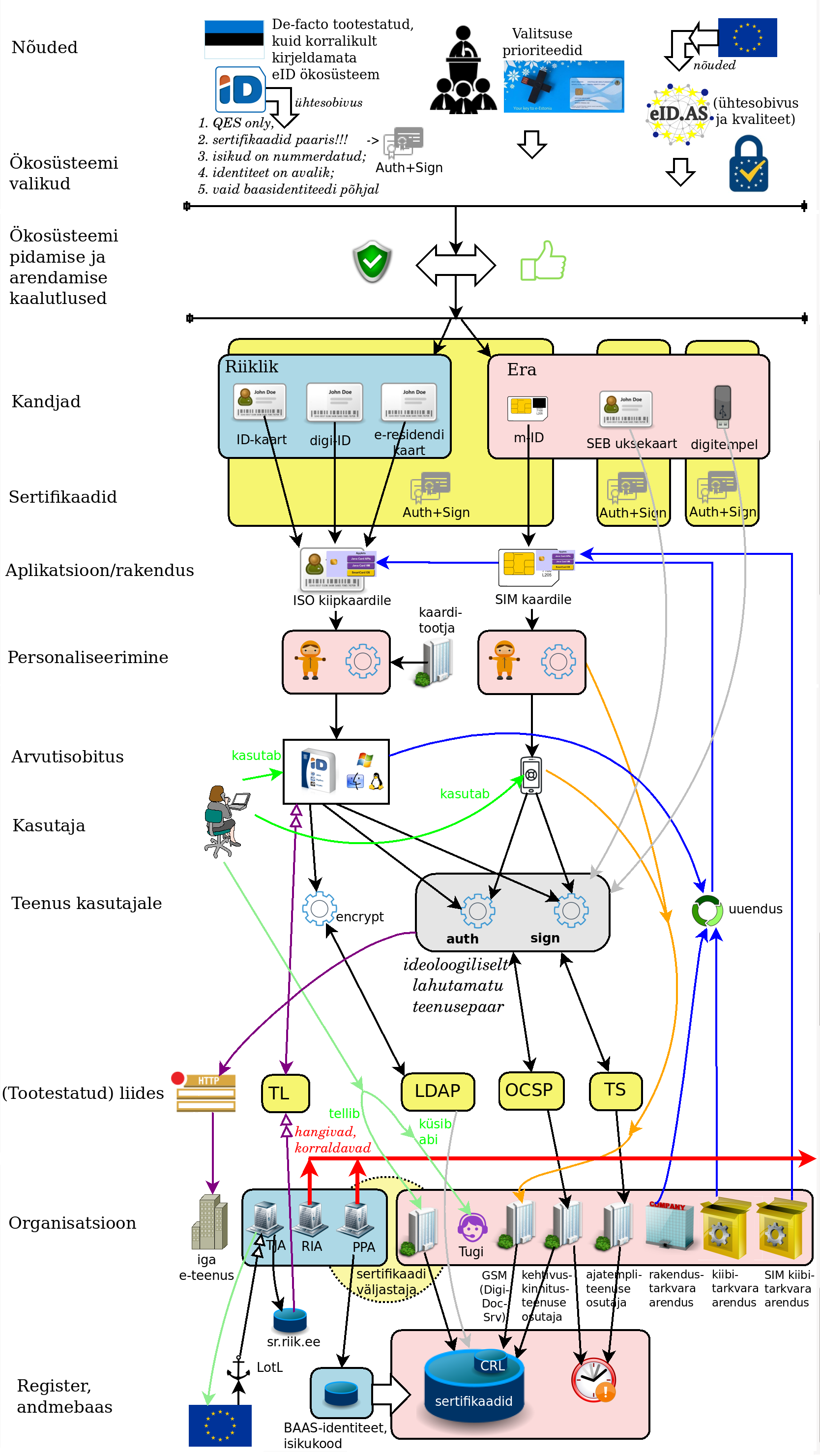

Augustis 2016 oli mul põhjust korraks aeg maha võtta ning koostada üks joonis, kus peal oleks kogu eID maailma puutuv. Et kui tähtsatel koosolekutel mõnest eID alamteemast juttu tuleb, saaks nimetatud esemele joonisel ka selgesti osutada. Tänaseks on Eesti rahva huvi ID-kaardiga seonduva osas tõusnud piisavalt kõrgele, nii et julgen selle vana joonis(tus)e tuua ka avalikkuse ette.

Tegu on arhitektuurilise vaatega. Siiski pole see normeeriv vaade – teisisõnu, Eesti eID ökosüsteemi selle joonise järgi tegelikult ikkagi valmis ei ehitatud – see lihtsalt tekkis (ja targad UML diagrammid oleksid blogi jaoks pisut liig). Tegu on kirjeldava vaatega – joonis püüab vastata küsimusele, mida mõnesuguse IT-taustaga inimene eID ökosüsteemis märkab ja tähele paneb.

Vahepeal on ka aeg edasi läinud, näiteks on ilmunud eraõiguslik autentimisvahend nimega Smart-ID. Segaduse vältimiseks ma 2016. a augustikuisele pildile tänaseid uusi elemente siiski ei lisanud.

Tisklaimer: tegu on populariseeriva lahtikirjutuse, mitte RIA ametliku seisukohaga. Võimalikud vead on ikka autori enda omad.

Üksikasjalik kirjeldus

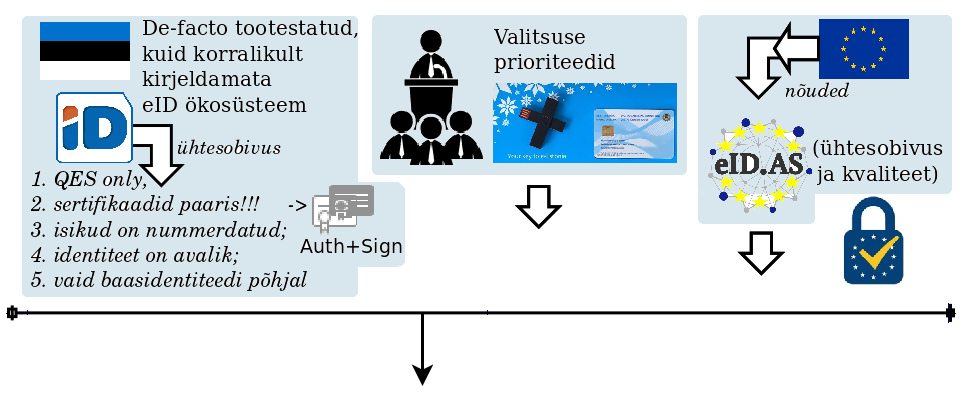

Nõuded ja disainivalikud

Elektroonilise identiteedi valdkonnale esitab nõudeid nii Eesti kui Euroopa seadusandlus. Lisaks on Eesti valitsusel kui eraldiseisval organisatsioonil mõned omad prioriteedid (e-residentsus), mis küll otseselt seadusandlusest ei tulene, aga mida arendatakse eelisjärjekorras.

EL eIDAS-määruse nõuetele on Eesti end allutanud suhteliselt hiljuti. Euroopa tahab, et kodakondsusest olenemata saaks liikmesriikide portaalidesse ligi iga ELi resident ning on elektroonilise identiteedi sel eesmärgil ära reguleerinud ja käsulaudadega varustanud. ELi suundumustest saab lugeda siin ja siin.

Eestis on tegelikult maailma ainuke avalik ning masskasutuses eID ökosüsteem, mis ka tegelikult töötab. Oleme selles osas ülejäänud maailmast umbes 15 aastat ees.

Kui uurida, mille poolest Eesti süsteem eristub, siis põhiliselt sellega, et väljastatavatel kaartidel on taga reaalne kasutusvõimalus – alates pangaäppidest ja lõpetades internetihääletusega. On palju riike, kus kiibiga kaarte küll väljastatakse, kuid praktikas kuigivõrd ei kasutata.

Aksioomid

Eesti eID ökosüsteemis kehtivad mõningad aksioomid, mida otsesõnul ei kuulutata, kuid mis on aegade jooksul paika loksunud ning mis teiste maade ideolooge kõige enam jahmatavad:

- Eesti riigina ja omaenda menetlustoimingutes aktsepteerib vaid digiallkirja kõige kõrgemat, QES taset (eIDASe mõistes). Smart-ID püüab seda positsiooni aegamööda kõigutada, muidugi mitte pahatahtlikkusest, vaid põhjusel, et kõrgeimale tasemele sertifitseerumine ongi väga raske.

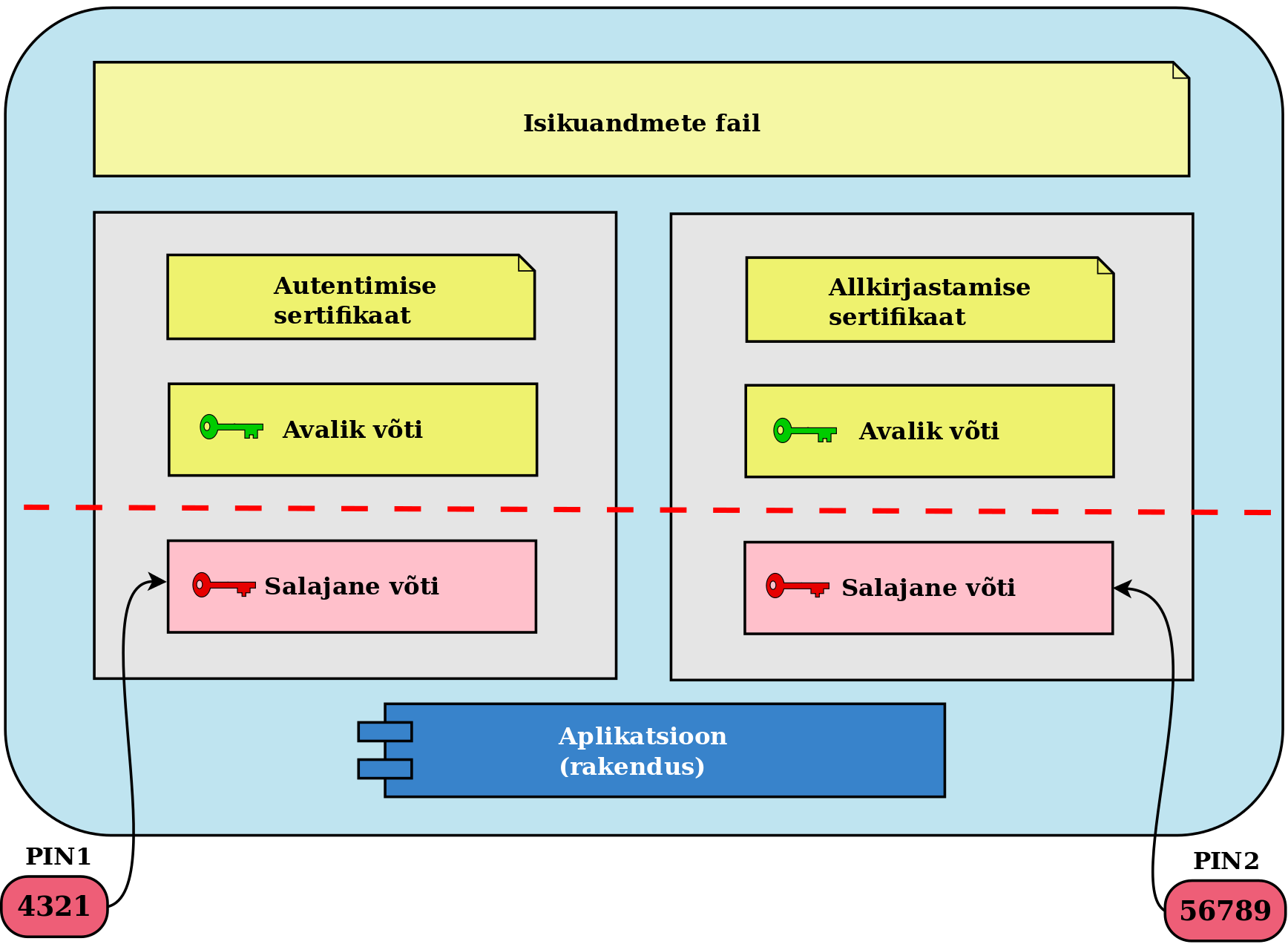

- Autentimis- ja allkirjastamissertifikaat käisid meil alul kategooriliselt paaris (mis polnud isegi mitte aksioom, vaid suisa dogma). Meile tundub see igapäevane, nüüdseks oleme näinud, et Läänes tehakse teisiti. Näiteks hiljuti kuulsime Slovakkia ID-kaartidest, kus tundub olevat kolm sertifikaati – kolmas on krüpteerimiseks. Mõnes Euroopa riigis aga võib juhtuda hoopis nii, et autenditakse ühe firma sertifikaadiga ja allkirjastatakse millegi hoopis muuga. Meil käivad autentimine ja allkirjastamine sageli paaris, kuid kumbki kood tuleb sisestada eraldi – põhjus on igale turvatehnikule hästi arusaadav (loe: kahjuks mitte teiste elualade esindajatele).

- Isikud on nummerdatud nagu lehmad karjas. Meile tundub see elementaarne (sest kuidas muidu eristada arvukaid Jaan Tammesid), Euroopat aga tabas II Maailmasõja mõjul psühhotrauma, mis nummerdamist takistab. Näiteks Saksa Liitvabariigi põhiseadus keelab inimeste nummerdamise otsesõnu. Kuidas jõuda sellise eelarvamusega e-riigini – raske öelda. Eesti isikukood on üleriigiline, mis tähendab, et maakonna (mujal: liidumaa, oblasti) tasemel identiteedi mõiste puudub.

- Isiku identiteet on avalik. See tähendab, et isikukood on “sinu digitaalne nimi”, mida teavad kõik, vastandina USA SSNile (Social Security Number), mida võõrad teada ei tohi. Meie isikukood on kasutajanimi, USA SSN on parool. Olenevalt sellest pisinüansist tuleb infosüsteemid üles ehitada täiesti erinevalt. Meil isikukoodiga autentida ei saa ega tohi. USAs seevastu toimuvad SSN-teemalised kuritarvitused pidevad.

Eraldi teema on SK LDAP, mida on käsitlenud diametraalselt erinevate vaadetega õiguskantslerid, kuid laiema avalikkuse teadvusse jõudis püstitus alles hiljuti, seoses krüpteerimisteenuse ajutise sulgemisega. Kui isiku identiteet poleks avalik, siis e-riigis teatud teenuseid ei saakski osutada (PKI – public key infrastructure).

- Baasidentiteedi (ehk alus-identiteedi) mõiste. Eestis saab isikut tõendavaid dokumente (saati siis e-dokumente) väljastada vaid isikule, kelle isikusamasus on eelnevalt politseis tõsikindlalt kindlaks tehtud (nn absoluutne ja riigi poolt tagatud identiteet). Mujal maailmas ei pruugi nii olla. Mõnes riigis võib ise identiteediväiteid häälida ning seadus suhtub umbes sedasi, et “aga ta on ju 10 aastat Miki-Hiirena allkirju andnud”. On riike, kus varem väljastatud dokumendi kaal on suurem kui kirjel andmebaasis või kartoteegis. Eestis on isikut tõendav dokument vaid identiteedikandja, see peegeldab andmebaasis kirjasolevat reaalsust.

- Nn vallasallkirjad (ingl.k. offline) – oma arvutis üksiku saare peal meisterdatud allkirjad – pole meil võimalikud. Eestis saab digiallkirja anda üksnes viisil, et teenusepakkujaga võetakse ühendust ning tema serverisse jääb märk maha. Kliendile väljastatakse (ja pakitakse digiallkirja konteinerisse) ka kehtivuskinnitus. See tagab digiallkirja võltsimiskindluse isegi juhul, kui võtmed kompromiteeruvad või kui sertifitseerimisfirma häviks tuumaplahvatuses. Mainitud superomaduse tumedam pool on asjaolu, et ka näiteks e-hääletamise fakt tekitab teenusepakkuja serverisse jälje ja puristidele see arusaadavalt ei meeldi.

- TLS/SSL/HTTPS tunneli moodustamine veebiteenusesse sisenemisel toimub kaardil leiduva krüptomaterjali abil, kuid selleks kasutatakse tavalist internetisirvikut. See on väga tehniline ja väga kaugeleulatuv turvameede, mis välistab enamiku vahemeheründeid (MitM – Man in the Middle). Tumedamast poolest – veebilehitseja kasutamisest on tänaseks kujunenud loodusõnnetus.

Mainitud iseärasuste komplekt erineb muu maailma kommetest väga põhimõtteliselt.

Ökosüsteemi pidamine ja arendamine

Kilp sel joonisel märgib turvalisust. Iseenesest tore mõte Karnault ja Lobjakalt [ERR 2017-10-29] – jätame vanamoodsa plastiku sinnapaika ja läheme 2 aastaga mobla-identiteedile üle. Paraku ei kaasne sellega automaatselt turvalisust. SS7 või mõni teine moblatõbi võib sisse lüüa veelgi ootamatumalt kui ROCA. Olen neid stsenaariume käsitlenud siin.

Pöidlaikoon ülemisel joonisel märgib heakskiitu ja konsensust. Välja mõelda ja ellu kutsuda saab ikkagi vaid üritusi, millega on nõus enamik ökosüsteemi osalisi. Päris nii ei ole, et iga idee realiseeritaks. Tõsi, selliste otsuste protseduur ja korraldus ei pruugi kõrvalseisjate jaoks olla läbipaistvad. Era- ning riiklike identiteedikandjate puhul saavutatakse konsensus ka pisut eri teid pidi.

Identiteedikandjad ja sertifikaadid

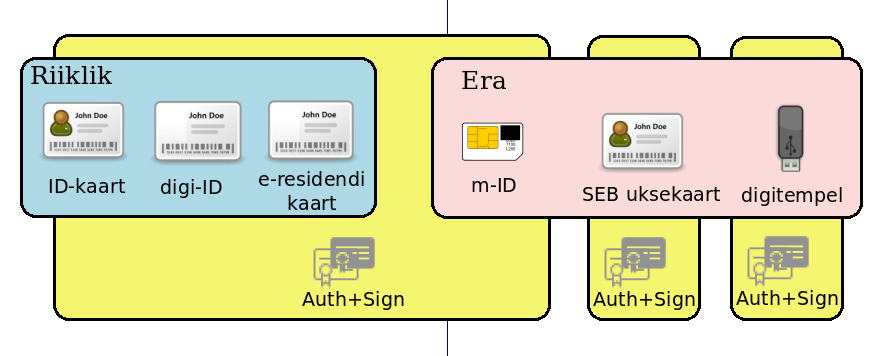

Eestis on identiteedikandjaid päris mitu: ID-kaart, digi-ID, lisaks e-residendi kaart, elamisloakaart (jooniselt puudu, funktsionaalselt võrdsustatud ID-kaardiga) ning välisdiplomaadi kaart (jooniselt puudu, vaid paarsada kasutajat). Ent need on riiklikud identiteedikandjad. Lisaks on veel terve hulk eraõiguslikke kandjaid, millest m-ID on ehk kõige erilisem – teatud tingimustel (aktiveerimine ID-kaardiga) on riik sellele andnud küllaltki samad õigused ja garantiid kui ID-kaardile – kasutatakse isegi sama sertifikaadiharu. Seepärast ulatubki joonisel roosa “era” (väljaandja!) sellesama sertifikaadipaari kohale, mis riiklik identiteet.

Smart-ID on jooniselt puudu – põhjusel, et joonise tegemise hetkel (augustis 2016) polnud veel vajadust sellest tõsiselt rääkida. Oluline on veel märkida, et SEB-uksekaardiga ning asutuse digitempliga e-hääletusele ei lasta – nende puhul tulevad sertifikaadid pisut teisest harust.

Kollane värv märgib aksioomi nr 2: autentimis- ja allkirjastamissertifikaat käivad alati paaris. Tänases Eestis pärinevad sertifikaadid alati ühest kohast – firmast SK ID Solutions AS. EL siiski usub, et ka meie väiksele turule võiks mahtuda teisigi sertifitseerimisfirmasid, hetkel tehakse jõupingutusi, et teenuseturg eIDASe vaimus avada.

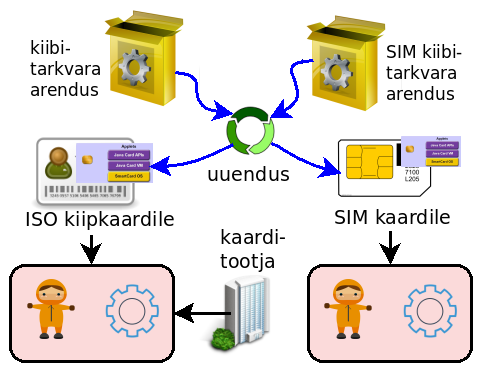

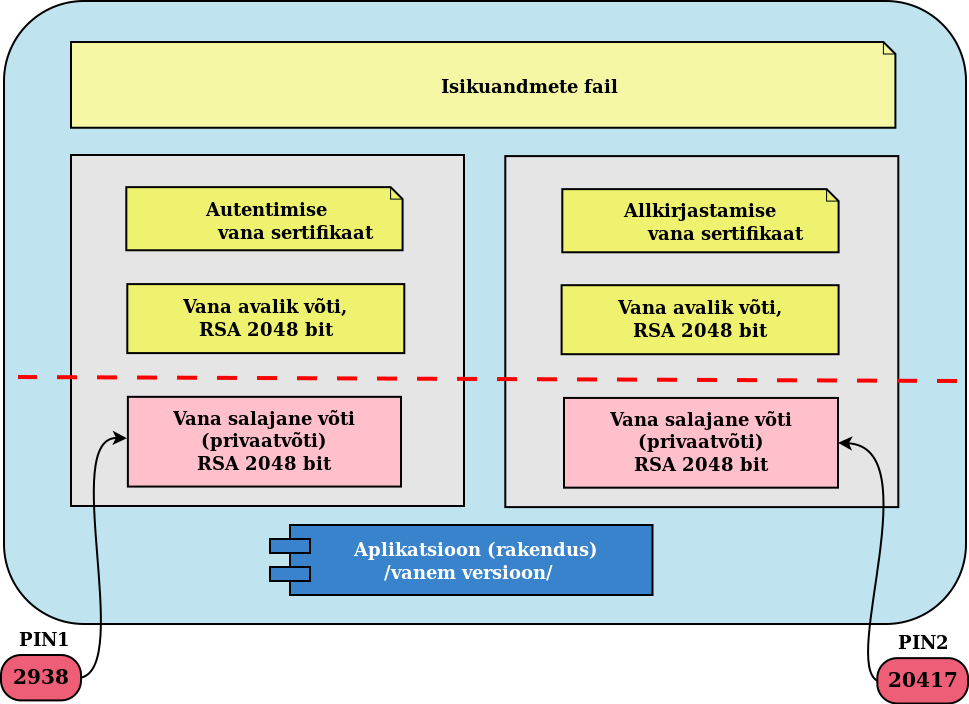

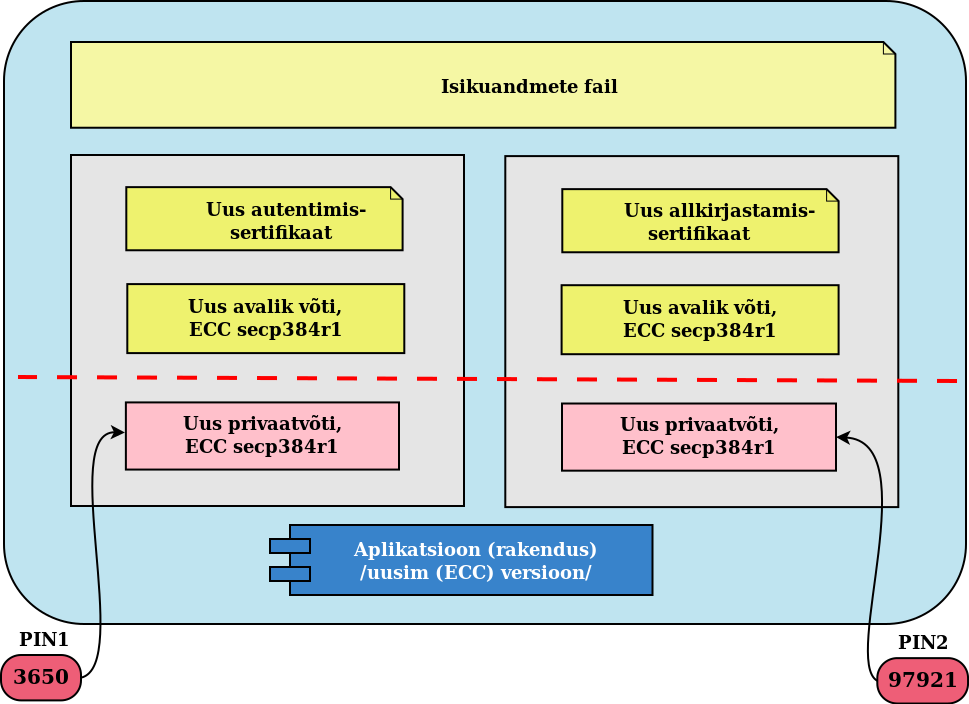

Kiipkaardid ja nende personaliseerimine

Et panna standardset kiipkaarti Eesti eID süsteemiga sobituma, peab kiipkaardi peal leiduma rakendus, mis oskaks välismaailmaga suhelda. ID-kaarte personaliseeris meil AS Trüb, millest praeguseks on saanud Gemalto kontserni osa (joonisel: kaarditootja). Varsti käivitub PPA-l järgmine leping, mille kohaselt võib personaliseerimise üle võtta ka järgmine firma.

Telefoni SIM-kaardi lahendus on Eestis unikaalne – pruugime GSM 2G tehnoloogiat nimega SIM Toolkit, mis aga on osutunud uskumatult turvaliseks – SS7 abil Eestis pangaröövi korraldada ei õnnestu (vs Saksamaal).

Mobiil-ID puhul paigutatakse võtmed SIM-kaardile tootmise käigus – seostamine isikuga toimub alles väljastamisel. Allkirjastamine SIM-kaardi abil on pisut nipiga tegevus – et pirakas dokument tõmbaks õhukese SMS kanali korralikult umbe, sestap toimub allkirjastatava räsi arvutamine serveris e-teenuse pakkuja juures.

Mõnedki seosed on sel joonisel tähistamata, kuid kaarte väljastada ja personaliseerida saab vaid väga mitme riigiasutuse ja erafirma koostöös. See tuleneb aksioomidest 3, 4 ja 5: identiteedikandja saab tugineda üksnes politsei andmebaasidele, sertifikaadid aga tuleb avalikult publitseerida (PKI standardnõue, vt SK LDAP).

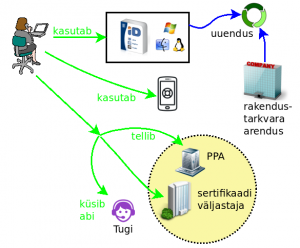

Kasutaja ning arvutisobitus

Mobiiltelefoni puhul on sobitus lihtne – piisab sellest, kui telefon toetab “Sim Toolkit” nimelist tehnoloogiat. Kui toetab, siis kogu ülejäänud tarkus saab paikneda SIM-kaardil ning töötab nii nuputelefoni kui nutitelefoniga.

Arvuti puhul on asjad pisut keerulisemad. Kiipkaardiga suhtlemiseks ning sellelt volitustõendite väljalugemiseks on vaja draivereid ning PKCS 11 standardit tundvat tarkvara. Pluss siis veel mugavusprogrammid nagu “ID-kaardi haldustarkvara”, Digidoc3 jne, mis paketina kannab üldnime – ID-kaardi tarkvara.

Absoluutne enamik viimase 2–4 aasta jooksul ID-kaardiga aset leidnud seiklustest on tingitud asjaolust, et Eesti pidi ID-kaardi liidestamiseks väga varakult, ehk aastal 2002, mingi tee ära valima. Viimastel aastatel aga on maakerale küberpätte palju saanud ja internet (mitte meil, vaid läänes) sedavõrd ohtlikuks muutunud, et suurfirmad pidevalt keevitavad internetisirvikutesse juurde igasuguseid turvavigureid, mis ID-kaardi toimimise järjekordselt tuksi keeravad (ja nii iga järgmise veebilehitseja puhul).

Google on kunagi öelnud, et nad kuulavad kasutajaskonna arvamust juhul, kui see esindab vähemalt 5% tarbijatest. Eesti oma rahvaarvuga ei täida seda kriteeriumi ealeski.

Apple’i arenduspoliitika on olemuselt salatsev, nii et väikeriigil pole lootustki oma programme õigeaegselt valmis (sertifitseeritud, inspekteeritud) saada.

Aeg näitab, mis saab edasi, kuid veebilehitseja külge kinnituvaid identiteedilahendusi, mis meid 15 aastat truult teenisid, on muutunud maailma tingimustes üha raskem käigus hoida.

Huvitavad arengud toimuvad ka nutiseadmete vallas. Mõnelgi juhul oleks otstarbekam nutiseadmes kasutada mitte mobiil-ID-d, vaid ID-kaarti. Täna on see tehniliselt juba võimalik, kahjuks veel mitte autentimiseks – lääne suurfirmad arvavad, et nutibrauser lisamooduleid ei vaja (mäletate ju – ükski PC ei vaja eales rohkem mälu kui 640 kilobaiti). Seda keerukat olukorda üritab mõnevõrra siluda MOPP-projekt, ent esteetidele näib füüsilise kiipkaardi ja nutiseadme ühendamine rüvetamisena ja peajoone eiramisena.

Kokkuvõttes – eID liidestamine kasutajaseadmega (või õigupoolest, liidestuse kvaliteedi jätkuvus) on meist mitteolenevatel põhjustel sattunud löögi alla. Et edasi liikuda kohast, kus täna asume, tuleb mõnedki valikud teha teisiti kui seni.

Teenused ja liidesed

Tänapäeva äratootestatud ning teenusekeskses maailmas tohib küsida, mis siis ikkagi on ID-kaardi pakutavad teenused?

Teenus kasutajale

Huvitaval kombel eristab vene keel lõppkasutaja teenuseid – услуга – ning IT-teenuseid – сервис – oluliselt täpsemini. Identiteedikandja pakutavaid lõppkasutajateenuseid on neli :

- autentimine (e sisselogimine, e kaugtuvastus)

- (dokumendi või transaktsiooni) allkirjastamine

- krüpteerimine (kõlbab vaid transpordiks, mitte pikaajaliseks säilitamiseks)

- uuendamine (nii sobitustarkvara kui uusimal ajal /alates märts 2015/ ka e-dokumendi sisu – võtmete, sertifikaatide ja rakenduse kaug-uuendamine).

Arusaadavalt pole uuendamine äriteenus, kuid ta on oluline turvalisuse jätkuvaks ja pidevaks tagamiseks. Mõte sellest, et isikut tõendava dokumendi sisu võiks kauguuendada, tundub enamikele lääneriikidele seni sama imelik kui planeedilt Margo saabunud tulnukas Zog. (Sest pole ju mõtet uuendada asju, mida peaaegu ei kasutatagi.)

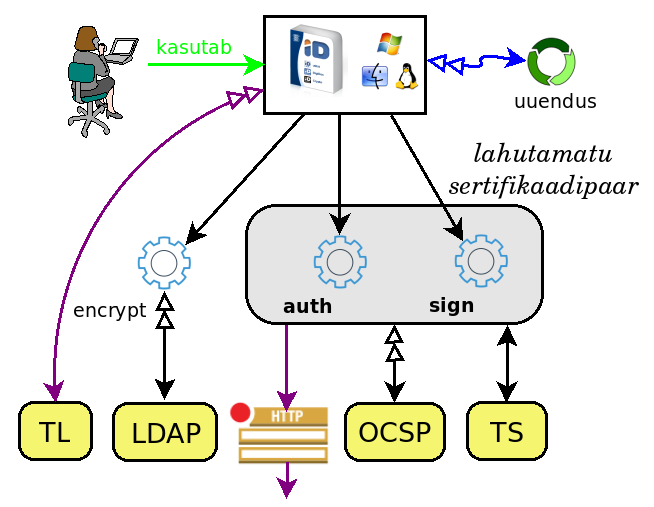

Tootestatud teenus

Tavakasutajal pole õrna aimugi, et eID ökosüsteemi tööks peab eesriide taga kogu aeg käima päris mitu IT-teenust (сервис). Need on:

- Trusted List – nimekiri usaldatud sertifikaatidest (TL). Eestis on juba kaks korda juhtunud, et ELi süül unustatakse peanimekiri (LoTL) uuendamata ning meie Digidoc3 rakendus keeldub käivitumast. Teisisõnu – me juba ammu ei määra ise, keda või mida tohime usaldada, saame selle info Brüsselist.

- OCSP – sisuliselt on tegu teenusega, mis ütleb, kas Sinu sertifikaat hetkel ikka kehtib. Praegu pakub seda teenust SK. On teada ka mõned odavamad nipid (CRL) teenussõltuvuse vähendamiseks – muidu võib juhtuda, et teenusekatkestuse korral ei saa ID-kaardiga isegi mitte töökohaarvutisse sisse logida.

- LDAP – pisut oli sel teemal juttu ka aksioomi nr 4 kirjelduses.

- TS (timestamp) – digiallkirja jaoks nõutav turvaline kellaajateenus.

Läbi teenusekihi liiguvad tegelikult ka tugiteenused, eriti ja eelkõige SK abiliin telefonil 1777, portaal id.ee ning PPA infotelefon.

Standardliides

Allkirjastada on võimalik ka omaenda arvutis. Kuhugi sisselogimiseks aga peab olema kokku lepitud standard, mille kohaselt see sisselogimine käib. Tänapäeva de-facto standardiks on loomulikult veeb.

Eesti ID-kaardiga sisselogimisel toimub alkeemia – moodustamaks teenusportaaliga turvalist TLS/SSL/HTTPS ühendust, pannakse esmane käepigistus toime mitte lambist võetud bitijoruga (nagu sirvikustandard ette näeb), vaid kaasatakse turvakihi loomisse ID-kaart – vt aksioom 7.

Kui isik mäletab oma PIN-koodi, siis ID-kaart avaneb ning üksnes siis nõustub kaart sirvikule andma seda, mida too vajab. Läänes, vastupidi, kõigepealt pannakse TLS/SSL/HTTPS tunnel püsti prügikastist pärineva märgijoruga ning alles seejärel hakatakse teenusepakkujale “turvalise” tunneli kaudu oma isikusamasust tõestama.

Oluline erinevus – Eesti ID-kaardiga sisselogimisel on turvakiht seotud ID-kaardil paikneva võtmega. Teisisõnu – turvatunnelil on isiku nimi küljes (loe: häkkida on mõttetu). Veel enam, päris mitut liiki vahemeherünnakud (MitM) osutuvad võimatuks, kuivõrd liiniluuret teostaval kontoril pole koopiat Sinu ID-kaardist.

Kokkuvõttes: et ID-kaardiga sisselogimist õigesti toime panna, on vaja mõnesugust teadmust, mis Läänes puudub. Lääne tipptaseme itimees jääb oma serverit ID-kaardi jaoks konfides korralikult hätta, sest keegi pole talle eestlaste salatrikkidest rääkinud.

Seevastu murekohaks, nagu ülalpool juba rõhutatud, on veebilehitseja arhitektuuri sedavõrd kiire muutus, et Eesti ei suuda sellega jätkusuutlikult kaasas käia (ega suurkorporatsioonidega võidelda). Vaid aeg näitab, kuidas see lahing lõpeb.

Allkirjastamise puhul on võtmetähtsus arvutisse paigaldatud draiveritel ja abiprogrammidel.

Organisatsioonid ja andmebaasid

Et omavaheliste suhete rägastikku pisut lihtsustada, on mõnedki nooled joonistamata.

Järgmistel riigiasutustel on eID toimimises eriti tähtis roll:

- RIA – koordineerib eID ja digitaalallkirja kasutust ning loob tarkvaralise platvormi nende funktsionaalsuse toimimiseks.

- PPA – tellib teenuseid: kogu m-ID teenus, LDAP, OCSP, CRL, lisaks väljastab isikutunnistusi, peab andmebaase.

- TJA – hindab usaldusteenuste nõuetele vastavust ning kannab teenuseosutajaid registrisse. Kasutajaarvuti jaoks tähendab see EL “listide listi” (LotL) serverist sr.riik.ee.

Erafirmadest on kaasatud sertifitseerimiskeskus (SK ID Solutions AS või tulevikus mõni teine), erinevate tootestatud teenuste osutajad ning muidugi hulganisti tarkvaraarendajad. Mobiil-ID puhul on osaliste ring laiem veel ka mobiilside teenusepakkujate võrra.

Tuleb rõhutada, et lisaks omavaheliste lepingute sõlmimisele on need asutused ja firmad omavahel liidestanud ka infosüsteemid. Mõnda teenust ei saagi lõppkasutajale osutada, kui rivis pole viit organisatsiooni korraga (TJA+RIA+PPA+Trüb/Gemalto+SK). See tõstab töökindlusnõuete lati päris kõrgele.

Andmebaasid

eID seisukohast eksisteerib mitu üliolulist registrit/andmebaasi/repositooriumi:

- andmebaas, kus hoitakse baasidentiteete,

- isikut tõendavate dokumentide andmebaas (joonisel kujutamata),

- sertifikaadihoidla, kuhu saab teha päringut OCSP teenuse kaudu

- eelmise alamhulk – kehtetute sertifikaatide nimekiri (CRL) – mõeldud õnnetuile, kes täiemahulist teenust osta ei jaksa.

Lõpuks, omamoodi registriks võib lugeda ka Euroopa Liidust saabuvat usaldusnimekirja (LoTL), mis sisaldab viiteid riiklikele usaldusnimekirjadele (TL).

Siinkohal võiksime arhitektuurijoonise ülemise ja alumise otsa omavahel rõngasse painutada, sest jõudsime otsapidi tagasi sinna, kust alustasime – Euroopa Liidu juurde.

Tervik

Lõpetuseks veelkord kogu eID ökosüsteemi pilt tervikuna: