RIA infoturbe ekspert Anto Veldre kirjutab ohtlikest e-kirjadest.

Viimase mõne kuu, nädala ja päeva päeva jooksul on pidevalt sagenenud võltsitud e-mailide saatmine kasutajatele – sõltumata kas nad on eraisikud, mõne firma või riigiasutuse töötajad. Ei saa öelda, et petukirjade hulk oleks OLULISELT tõusnud, kuid kampaaniate vahelisi tavapäraseid vaheaegu pole enam – üks kampaania järgneb teisele katkematu voona. CERT-EE saab teateid nii reaalselt äratoimunud nakatumistest kui ka juhtumitest, kus ohver on õigeaegselt taibanud: see oli nakatamiskatse.

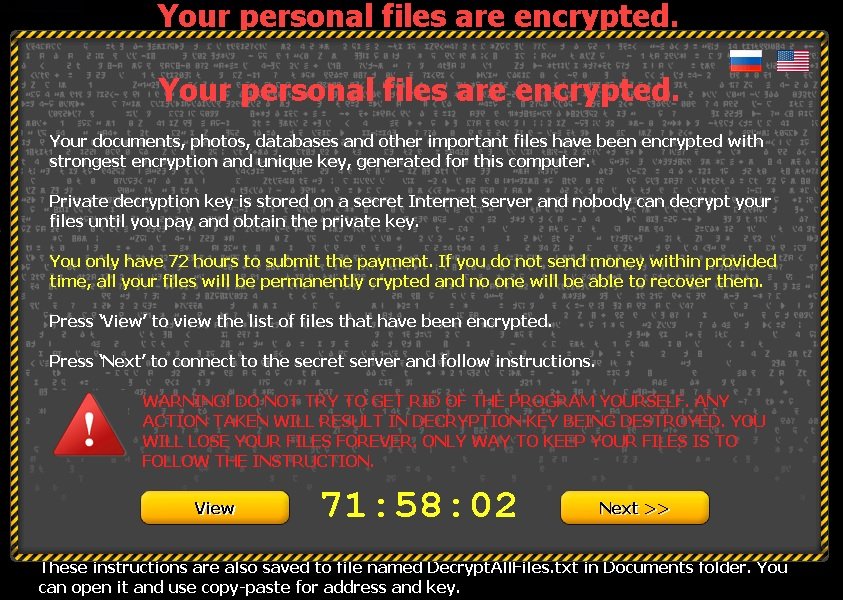

“Rechnung’ite” laine sai vaevalt meelest minna, kui arvutikasutajaid tabasid faksikirjad ning kohe seejärel gruusiakeelsed arved. Uudishimulikult ZIP-faili avades käivitas kasutaja CTB-Lockeri, mis on sisuliselt väljapressimisvara: see suudab asutuse failiserveris failid kokku krüptida ja siis väljapressimisnõude esitada. Sel hetkel, kui levitamine algas, tundis värsket viirust 57st viirustõrjest vaid neli, kuid päeva jooksul paranes olukord umbes 25ni. Lähemalt saab ohtliku lunavara kohta lugeda https://blog-admin.ria.ee/krupteeriv-lunavara/.

Moraal: viirusetõrje enamasti päästab, kuigi garanteerida seda ei saa – pead ka ise valvsust üles näitama! Heal lapsel mitu nime: CTB Locker = Dalexis = Critoni.

On saabunud mitmeid ja mitmeid teateid inimeste Google’i kontode ülevõtmistest. Kasutaja ei saa õigeaegselt aru, et talle on saadetud võltsitud kiri, sisestab oma Gmaili kasutajanime ja parooli õngitsuslehel või mõnel teisel puhul klikib kirja lõppu lisatud lingil ja voilaa – identiteet ongi ära pätsatud. Gmail kustutatakse kirjadest tühjaks, aadressraamat varastatakse, keel keeratakse mõnda araabia või india dialekti. Mõned ohvrid on asunud pättidega läbi rääkima, kuid seda ei peaks kunagi tegema, jäetagu see ikka politsei hooleks. Mõnel õnnelikul on õnnestunud Google’i käest oma kirjad tagasi nõuelda, kuid tagasisaamist garanteerida ei saa. Mõistlik oleks oma tähtsatele erakontodele peale keerata kahetasemeline autentimine (parooli ja telefoniga), nii et saaksite oma konto teenusepakkujalt alati tagasi küsida.

Sel nädalal saime teate juhtumist, kus sõber ootas sõbralt kirja, kell oli hiline ja saaja klikkis lisatud Google Docsi lingil… loomulikult polnud see Google Docs, salasõnad võeti üle ning aadressraamat läks jalutama. Aadressraamatu põhjal asuti saatma kirju juba järgmistele ohvritele.

Kokkuvõtteks – pole andmeid, et toimuks midagi Eesti-spetsiifilist. Sarnased kampaaniad (sh väljapressimisvara levitamine) on värskelt toimunud ka naaberriikides. Ei ole võimalik kindlalt väita, et tegemist oleks mingi suunatud kampaaniaga, sest ei eelistata ei riigi- ega erasektorit. Peame oma internetikasutuses olema senisest kolm korda ettevaatlikumad.

Millega seoses soovitame inimestel lähiajal ilmutada ERILIST ETTEVAATUST e-kirjade töötlemisel, seda nii töö juures kui oma erakontodel.

- Oma meilide lugemisel nutiseadmes arvesta, et seal pole näha postiaadressi, on näha vaid isiku nimi (igaüks võib panna endale suvalises meilisüsteemis suvalise nime).

- Ole paranoiline: kui tegu on lingiga, jäta see parem klikkimata. Mõtle enda jaoks selgeks uudishimu ja vastutuse vahekord.

- Kui saabub link, mida Sa ootad ja mille juures olev tekst tundub Sulle adekvaatne, aseta hiirekursor lingile ning veendu, et brauseri allaäärde tekkiv tegelik link on asjalik. Kui Sa asjalikku linki petukast eristada ei oska, ära kliki, vaid toimeta kiri IT-spetsialistidele kontrolli! NB! Ohtliku lingi äratundmist ei ole paraku võimalik ammendavalt kirjeldada.

- Kui saabub manus, mida Sa otseselt ei oota, jäta see avamata ja saada itimeestele kontrolli.

- Kui saabub kiri, mille manuses on faks, pista see viiruskontrolli. Väheste eranditega Eestis fakse sedamoodi ei saadeta.

- Kui Sinu erakonto võetakse üle, anna sellest kohe teada ka töö juures.

- Kui leiad oma koduarvutist pahavara, anna sellest kindlasti teada ka töökoha itimeestele.

- Kui Sinuga midagi juhtus, palun säilita tõendid. Jäta kirjad, failid ja muu säärane itimeestele uurimiseks – see võib hiljem aidata kurjategijateni väljajõudmisel.

- Kui manus või kirja lõpus asuv link suunab Sind GoogleDocsi, GoogleDrive’i või DropBoxi ja selle käigus küsitakse Sinult kasutajanime ja parooli – ole üliettevaatlik! See on tõenäolisim stsenaarium Sinu konto ülevõtmiseks.

- Mõtle uuesti läbi oma Gmaili, GoogleDocsi ja muude asutuseväliste kontode kasutus. Kui Sa sunnid oma kaastöötajaid dokumendi vaatamiseks nimega sisse logima, siis paned Sa nad olukorda, kus nad on sunnitud oma parooli sisestama veebisaiti, mille autentsust nad ei suuda kontrollida. Mille tulemusel varastatakse ära kaastöötaja konto, mille tulemusel saad Sa justkui oma kaastöötajalt usaldusväärsena näiva kirja ning pihta saab Sinu enda arvuti.

- Ära reageeri edevust utsitavatele kirjadele, kus antakse teada pärandusest, loteriivõidust, Sinu isiku valimisest aasta tippspetsialistiks ja muust säärasest.

- Varusta ohuinfoga oma töökoha IT-inimesi ja CERT-EEd. Vaid kümned vabatahtlikud kirjasaatjad võimaldavad meil toimuvast näha täispilti ning saada aru, kui hull asi tegelikult on (või ei ole).

Lingid lugemiseks:

- Krüpteeriv lunavara: https://blog-admin.ria.ee/krupteeriv-lunavara/

- Soomlaste hoiatus CTB-Lockeri kohta: https://www.viestintavirasto.fi/tietoturva/tietoturvanyt/2015/01/ttn201501211410.htm

- Tehniline info CTB-Lockeri kohta: http://www.virusresearch.org/personal-files-encrypted-cbt-locker-critoni-ransomware/

- Gmaili petukirjad – Ära mine õnge!: https://blog-admin.ria.ee/ara-mine-onge/

Varasemad postitused samal teemal: