Autor: CERT-EE

27. juuni hommikul tabas maailma uus lunavaralaine. Praeguseks on nakatunud mitmete suurettevõtete süsteemid ning on teada, et pahavara levib pärast nakatumist ettevõtete süsteemides ülikiiresti. Esimesed nakatumised toimusid Ukrainas, kus teadaolevalt nakatus pahavaraga üle 12 500 tööjaama. Ööpäeva jooksul on tulnud teateid nakatumistest kokku 64 riigis, sealhulgas Eestis.

Riigi Infosüsteemi Ameti andmetel on Eestis asuvatest ettevõtetest pahavaraga nakatunud kaks Saint-Gobaini kontserni kuuluvat ettevõtet: Ehituse ABC ning üks väiksem tehas. Kolmapäeval kella 10.00 seisuga ükski elutähtsat teenust osutav ettevõte või riigiasutus küberrünnaku ohvriks langemisest ei ole teada andnud. Lisaks on hetkel häiritud Kantar Emori e-teenuste kasutamine, kuna firma otsustas kaitsemeetmena nakatumise vastu oma IT-süsteemid kuni levikumehhanismi tuvastamiseni sulgeda.

Teadaolevalt on tegemist Ransom:Win32/Petya lunavara uue versiooniga, mida praeguseks kutsutakse nii Petyaks kui ka NotPetyaks, kuna osade uurijate arvates on tegemist täiesti uue lunavara versiooniga. Tema tüvi on palju arenenum kui varemnähtud Petya lunavara oma. Lunavara kasutab levimiseks mitut erinevat meetodit – USA riikliku julgeolekuteenistuse (NSA) sel kevadel lekkinud EternalBlue haavatavust, WMIC (Windows Management Instrumentation Command-line – Windowsi halduse käsurida) ja PSEXEC tööriistu. Seetõttu võivad ka korralikult uuendatud süsteemid nakatuda, kui asutuses pole rakendatud parimad turvapraktikad Windows domeeni kaitsmiseks ja kasutajakontode haldusel. Uuel lunavaral on sarnaselt WannaCryle ussi omadused, mis lubab tal nakatunud võrkude vahel lateraalselt liikuda. Lateraalne tähendab lihtsustatult öeldes, et ründe lähte- ja sihtkoht on samas võrgus.

Täiendus 29.6.2017: Lisandunud on uus info (Kaspersky Lab, Comae Technologies), et tegemist võib olla pahavaraga Wiper, mis on loodud arvutite saboteerimiseks ja hävitamiseks. Pahavara käitub nagu tavaline lunavara, kuid pahavara lähtekoodist leiti, et sellele pole lisatud failide taastamise varianti ning pahavara eesmärk on failid jäädavalt kustutada.

Kohaletoimetamine ja paigaldus

Algne nakatumine paistab hõlmavat Ukraina maksuarvestustarkvara tootja M.E Doc toote MEDoc kasutajaid. Kuigi selle nakatumisvektori ümber liikus mitmeid spekulatsioone nii meedias kui ka infoturbeekspertide hulgas, sealhulgas Ukraina Küberpolitseis, puudusid selle ründevektori kohta konkreetsed tõendid. Microsoftil on praeguseks olemas tõendid, et mõned aktiivsed lunavaraga nakatumised said alguse legitiimsest MEDoc uuendusprotsessist.

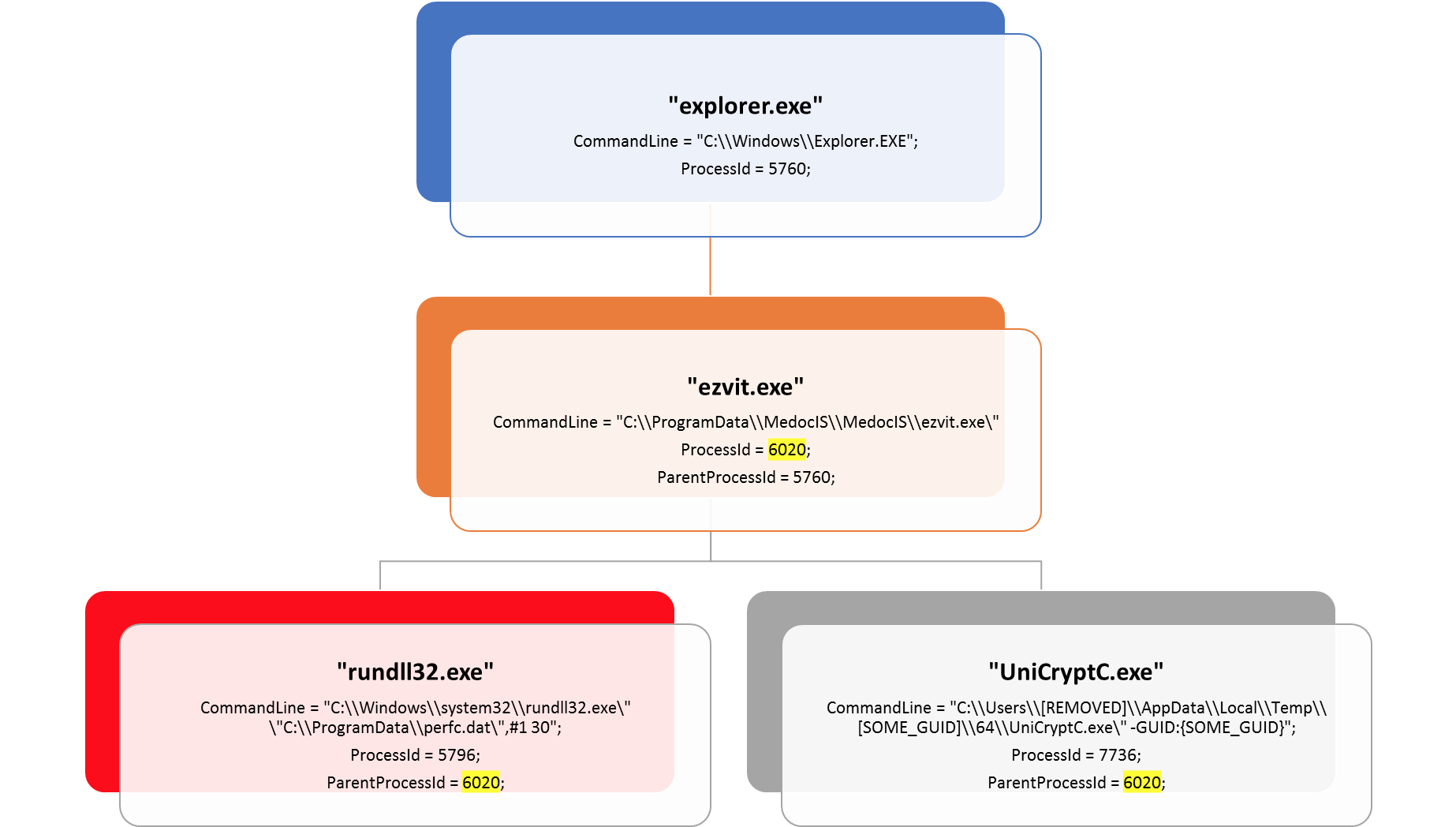

All on jälgitud MEDoc tarkvara uuendusprotsessi telemeetriat (EzVit.exe), kus käivitatakse pahatahtlik käsurida, mis vastab täpselt teisipäeval, 27/06/2017, umbes kell 10.30 tuvastatud ründemustrile. Käivitusahela diagramm viib lunavara paigaldamisele ning see omakorda kinnitab, et EzVit.exe protsess MEDocist, siiani tundmatel põhjustel, käivitas järgneva käsurea:

C:\\Windows\\system32\\rundll32.exe\” \”C:\\ProgramData\\perfc.dat\”,#1 30

Samasugust uuendusvektorit mainis ka Ukraina Küberpolitsei avalikus kompromiteerumisindikaatorite listis, mis hõlmas ka meDoc uuendajat.

Ainult üks lunavara, mitmed lateraalsed liikumistehnikad

Võttes arvesse uuele lunavara lisatud lateraalse liikumise võime, on terve võrgu nakatumiseks vajalik ainult ühe masina nakatumine. Lunavara leviku funktsionaalsus on kombineeritud erinevaid meetodeid kasutades, mille eesmärgid on:

- kasutajainfo vargus või olemasolevate aktiivsete sessioonide taaskasutamine,

- failijagamiste kasutamine nakatunud faili jagamiseks samas võrgus asuvate masinate vahel,

- olemasolevate legitiimsete funktsionaalsuste ärakasutamine laengu käivitamiseks või SMB haavatavuste ärakasutamiseks vananenud tarkvara kasutavates masinates.

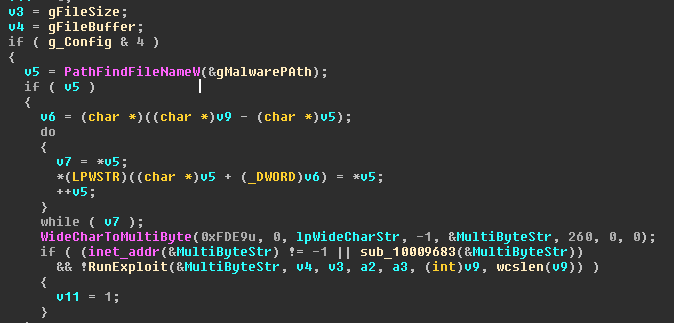

Lateraalne liikumine kasutajainfo varguseks ja kellegi teisena esinemiseks

See lunavara paigaldab kasutajainfo varastamiseks loodud tööriista (tavaliselt .tmp fail %Temp% kataloogis), mille koodil on teatavad sarnasused Mimikatziga ja mis on loodud nii 32-bit kui ka 64-bit versioonidena. Kasutajad logivad tihti sisse lokaalse administraatori õigustes kontoga. Kui lunavara käivitub administraatori õigustes, võib sellel sõltuvalt operatsioonisüsteemi versioonist ja rakendatud turvameetmetest õnnestuda mälust kätte saada autentimiseks vajalik info (paroolid, parooliräsid, Kerberos autentimispiletid). Seda infot kasutades võib omakorda olla võimalik saada ligipääs teistele samas domeenis asuvatele masinatele.

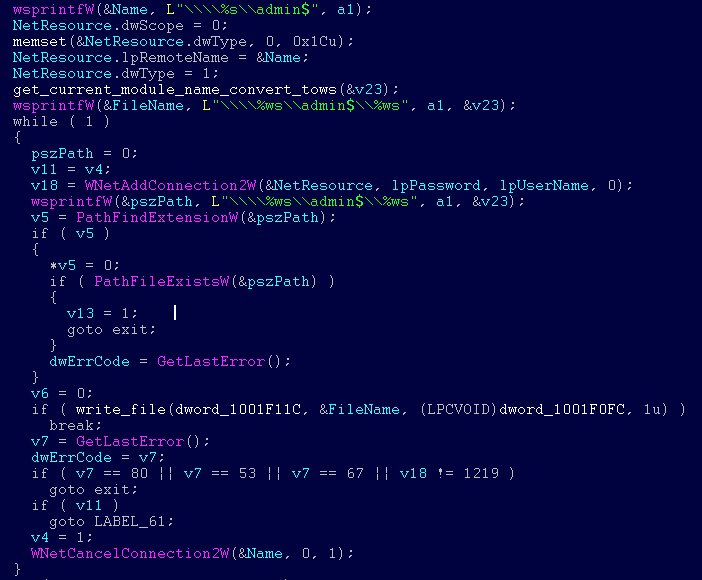

Pärast kehtiva kasutajainfo saamist skaneerib lunavara lokaalvõrku tcp/139 ja tcp/445 portidega ühenduste loomiseks. Eriline käitumine on reserveeritud domeenikontrollerite ja serverite jaoks. Lunavara proovib funktsiooni DhcpEnumSubnets() abil leida alamvõrgus kõiki DHCP liisingu saanud hoste. Juhul kui pahavara saab vastuse, proovib ta kopeerida kaugmasinasse binaari kasutades failiedastusfunktsionaalsust ja varastatud kasutajainfot.

Pärast seda proovib pahavara ennast kaugelt käivitada, kasutades kas PSEXEC või WMIC tööriistu. Lunavara üritab paigaldada legitiimse psexec.exe faili, mis on tavaliselt ümber nimetatud dllhost.dat nimeliseks failiks, pahavara enda sees asuvast varjatud ressursist. Seejärel asub pahavara skaneerima lokaalvõrku admin$ kaustade leidmiseks, misjärel ta kopeerib ennast teistesse võrgus olevatesse arvutitesse ja käivitab vastselt kopeeritud pahavarabinaari kaugelt psexec abil.

Lisaks kasutajainfo kaadumisele (dumpimisele) püüab pahavara ka CredEnumerateW funktsiooni kasutades varastada kasutajainfot, mis on saadaval. Juhul kui kasutaja nimi algab “TERMSRV/” ja tüüp on seatud 1-le (generic), kasutab see antud kasutajainfot võrgus edasilevimiseks.

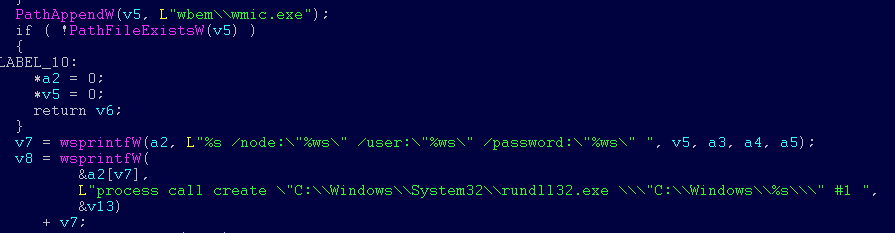

Lunavara kasutab ka Windows Management Instrumentation Command-line (WMIC) käsurida kaugketaste tuvastamiseks, millele ennast seejärel levitada, kasutades selleks NetEnum/NetAdd). See kasutab kas konkreetse kasutaja duplikaattokenit (olemasolevate sessioonide jaoks) või kasutajanime/parooli kombinatsiooni (legitiimsete tööriistade kaudu levimiseks).

Lateraalne liikumine EternalBlue ja EternalRomance haavatavusi kasutades

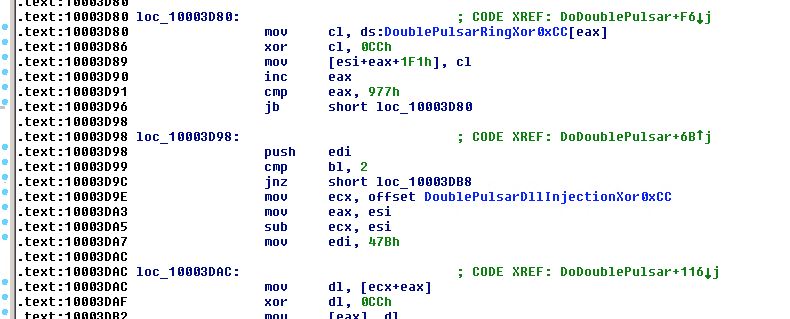

Uus lunavara suudab levida ka kasutada varasemalt paigatud SMB haavatavust CVE-2017-0144, laiemalt tuntud kui EternalBlue, mida kasutati ka WannaCry levitamiseks aegunud tarkvara kasutavatel masinatel. Lisaks kasutab Petya ära ka teist haavatavust CVE-2017-0145, laiemalt tuntud kui EternalRomance, millele on ka juba turvapaik olemas.

Petya lunavara puhul on täheldatud nende haavatavuste ärakasutamist SMBv1 pakettide genereerimise näol, mis on kõik XOR 0xCC krüpteeritud, selleks et neid haavatavusi rakendada:

Info mõlema haavatavuse kohta lekitas grupp nimega Shadow Brokers. Märkimisväärne on veelkord see, et mõlemale haavatavusele on Microsoft 14/03/2017 väljastanud turvapaiga: technet.microsoft.com/en-us/library/security/ms17-010.aspx ja support.microsoft.com/en-us/help/4013078/title.

Krüpteerimine

Lunavara krüpteerimiskäitumine olenev pahavara privileegide tasemest ja protsessidest, mis nakatunud masinal jooksevad. Pahavara kasutab selleks lihtsat XOR-baasil räsialgoritmi protsessinime osas ning kontrollib seda järgnevate räsiväärtuste osas, mida käitumismustrist välja jätta:

0x6403527E or 0x651B3005 – juhul kui leitakse selliste räsinimedega protsessid ei teosta lunavara ühtegi võrguga seotud toimingut (nagu näiteks SMBv1 haavatavuse ärakasutamine).

Seejärel kirjutab lunavara otse master boot recordile (MBR) ning seab sisse süsteemi taaskäivituse. See loob ülesande masin 10–60 minuti pärast välja lülitada. Täpne aeg on saadakse (GetTickCount()) kasutades, näiteks:

schtasks /Create /SC once /TN “” /TR “<system folder>\shutdown.exe /r /f” /ST 14:23

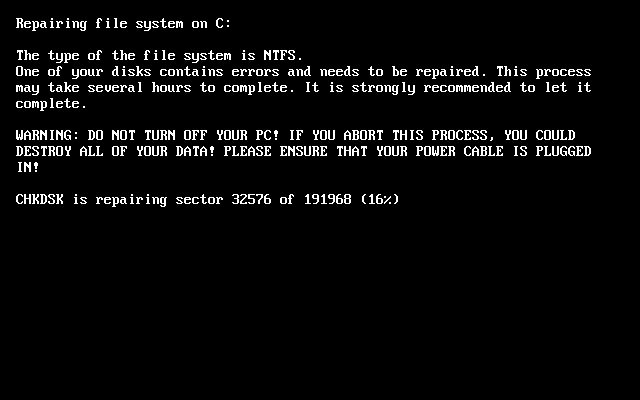

Pärast MBRi edukat muutmist kuvab see alloleva võlts süsteemiteate, mis informeerib kasutajaid vigasest kettast ning annab infot võltskäideldavuse kontrollist:

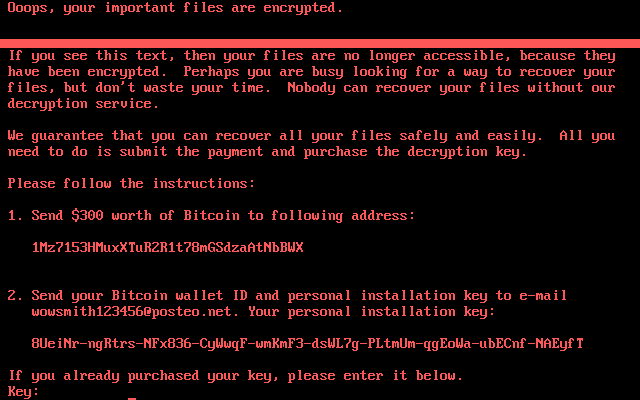

Pärast taaskäivitust kuvatakse kasutajale juba allolev teade:

Lunavara üritab MBR koodi üle kirjutada vaid juhul, kui ta on omandanud kõrgeima privileegi (näiteks juhul kui SeDebugPrivilege on lubatud).

Lunavara proovib krüpteerida kõiki ketastel olevaid alloleva laiendiga faile kõikides kaustades, välja arvatud C:\Windows:

.3ds .7z .accdb .ai

.asp .aspx .avhd .back

.bak .c .cfg .conf

.cpp .cs .ctl .dbf

.disk .djvu .doc .docx

.dwg .eml .fdb .gz

.h .hdd .kdbx .mail

.mdb .msg .nrg .ora

.ost .ova .ovf .pdf

.php .pmf .ppt .pptx

.pst .pvi .py .pyc

.rar .rtf .sln .sql

.tar .vbox .vbs .vcb

.vdi .vfd .vmc .vmdk

.vmsd .vmx .vsdx .vsv

.work .xls .xlsx .xvd

.zip

Erinevalt teistest lunavara liikidest ei tekita Petya/NotPetya failidele lisalaiendit, vaid lihtsalt kirjutab olemasolevad failid üle. Krüpteerimiseks genereeritud AES võtmed on masinapõhised ning need kasutavad ründaja 800-bit suurust RSA avalikku võtit. Pärast krüpteerimist kuvatakse kasutajale README.TXT fail sama tekstiga, mis kasutajatele ekraanilgi kuvatakse. Lunavara tühjendab System, Setup, Security, Application event logid ning kustutab NTFS info.

Kuidas Windows Defenenderi abil leida?

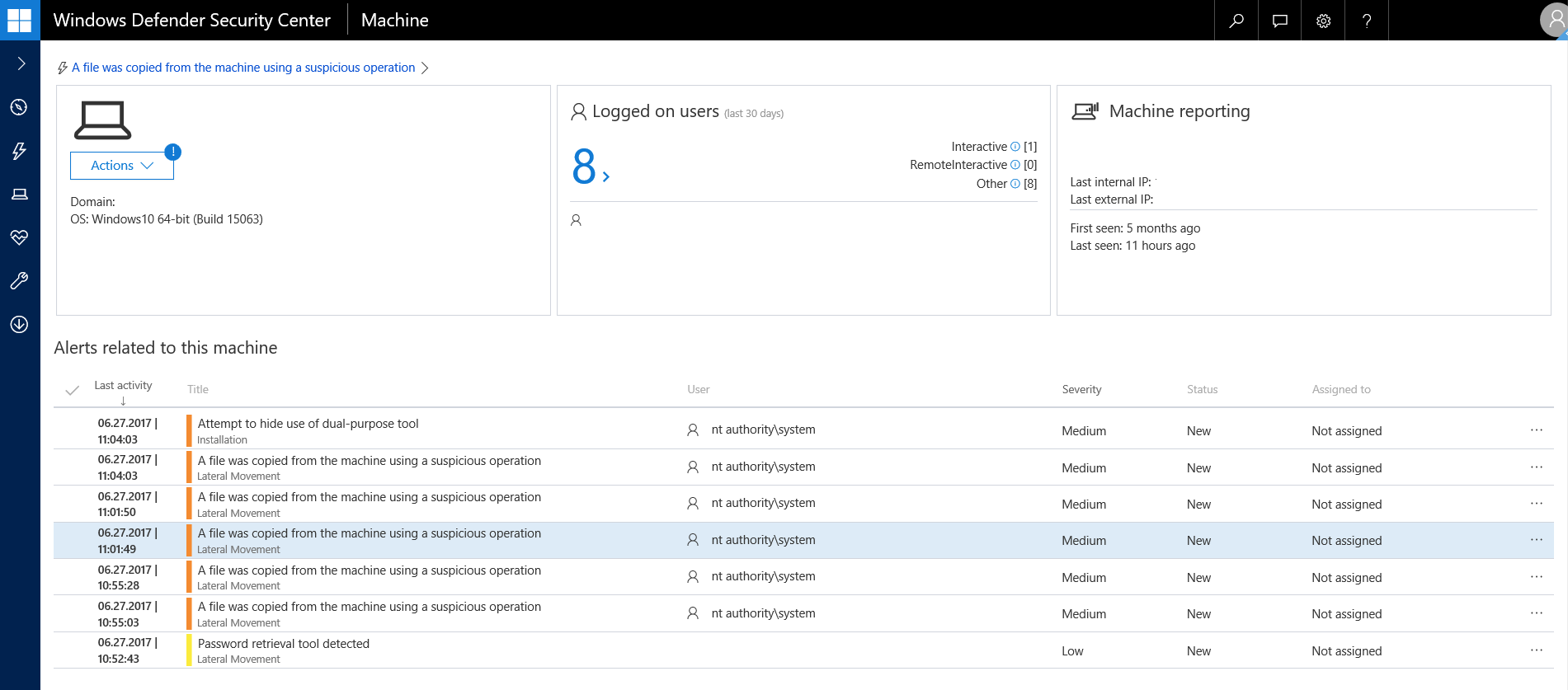

Windows Defender Advanced Threat Protection (Windows Defender ATP) on sissetungimise järgne lahendus, mis pakub modifitseeritud tuvastamist ilma signatuuride uuendamiseta. WDATP sensorid monitoorivad ja koguvad jooksvalt lõpp-punktidest telemeetriat ning pakuvad masinõppe lahendust tavalistele lateraalsetele liikumistehnikatele ja tööriistadele, mida see lunavara kasutab, nagu näiteks PsExec.exe käivitamine teise failinimega ja “perfc.dat” faili loomine teistes kaustades. Ilma lisauuendusteta võib nakatunud masin näha välja nagu alloleval pildil:

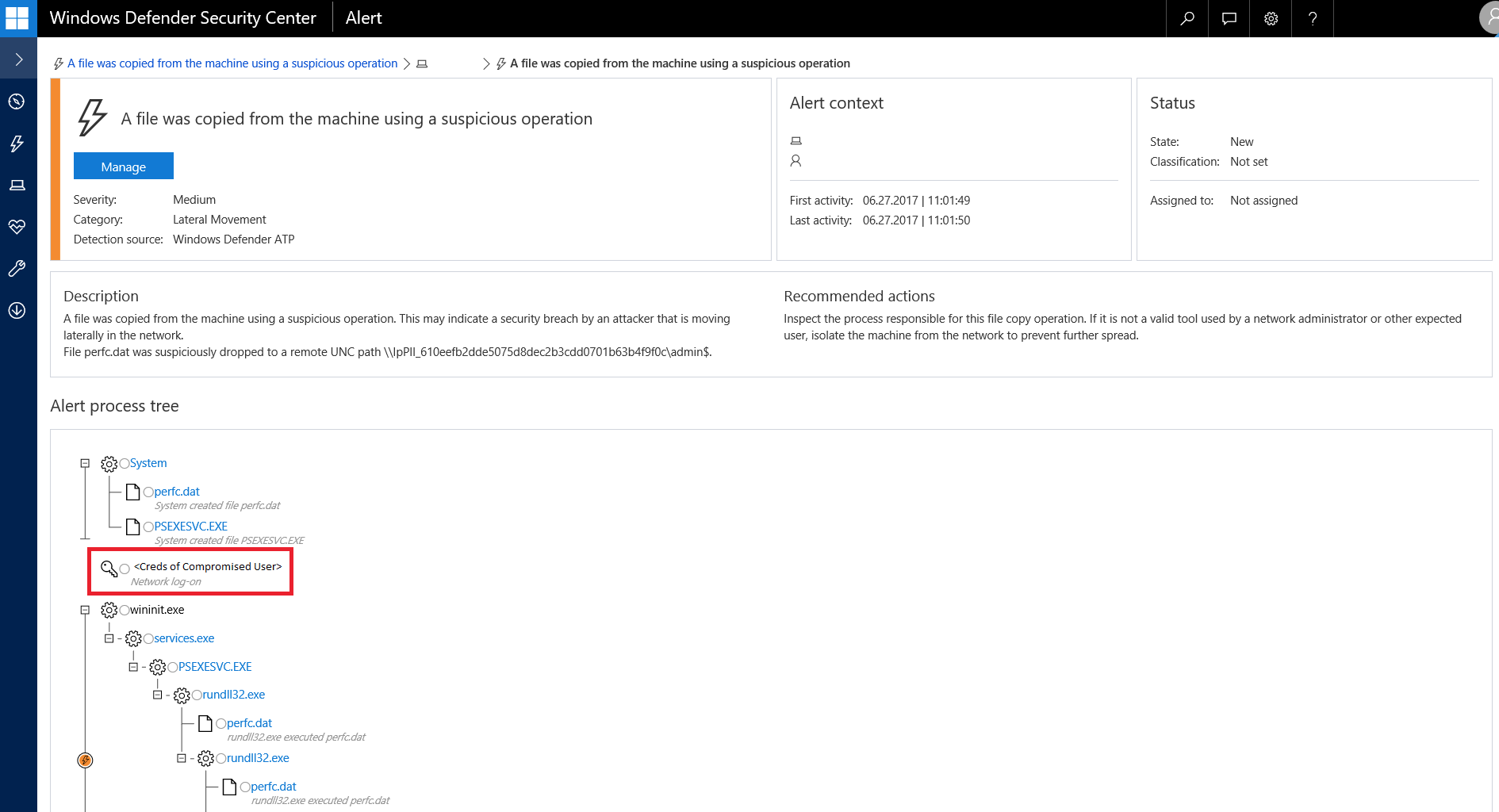

Teine alert keskendub lunavara dll faili jagamisele võrgus ning see annab infot Kasutaja konteksti kohta. Allolev kasutaja on kompromiteeritud ning teda võib pidada esimeseks nakatunuks:

Kuidas ennast kaitsta?

Hoia oma Windows 10 süsteeme ajakohastena, sest see tagab Sulle ka ajakohased kaitsemeetodid. Lisakaitsena lubab Windows 10S ainult paigaldada rakendusi, mis pärinevad Windows Store rakendusest, mis mainitud operatsioonisüsteemi kasutajatele omakorda lisakaitset pakub.

Lisaks soovitame veenduda, et on tehtud järgmised uuendused ja toimingud:

- Kriitiline Microsofti turvauuendus Windowsi SMB serverile: technet.microsoft.com/en-us/library/security/ms17-010.aspx

- MS17-012 – Microsofti turvauuendus Windowsile (14/03/2017): support.microsoft.com/en-us/help/4013078/title

- Keelake SMB1 kasutamine ettevõtte masinates: blogs.technet.microsoft.com/filecab/2016/09/16/stop-using-smb1/

Lisalugemist leiate allolevatelt veebilehtedelt: