Anto Veldre, RIA analüütik

Sissejuhatuse asemel

ID-kaardi tugiteenuse kaudu saabus RIAsse väga huvitav ja sisutihe päring, milles seoses ID-kaardi teoreetilise turvariskiga tõstatati kimp huvitava sisuga küsimusi. Et samad teemad võivad huvi pakkuda ka laiemalt, siis paneme küsimused-vastused avalikult blogisse välja. Loodetavasti leiavad neist pidepunkte kõik, kes on huvitatud e-riigi filosoofiast.

Küsimused jäävad krüptograafia, riskihalduse ja filosoofia piirimaile. ID-kaardi lihtkasutajale ei leidu siin ülearu palju huvitavat (TL; DR). ID-kaardi lihtkasutajat huvitavad pigem küsimused-vastused stiilis “kuidas ma saan seda teha” ning need asuvad hoopis siin.

Valdkonna terminoloogia

Eksisteerib kaks teadusharu, mille mõistmiseta on raske ID-kaardi teoreetilist turvariski analüüsida. Esimene neist on krüptograafia. Olen lugenud loengut „e-riigi tehnoloogiad“ ning kui RSA krüptosüsteem, räsid, võtmed ja sertifikaadid sihtauditooriumile kenasti ära selgitada, pole raskusi ka ID-kaardi kasutusaspektide mõistmisega. Häda on mujal – vanem põlvkond tundub krüptograafia suhtes olevat sama kirjaoskamatu kui liitprotsendi rehkendamisel. Tekivad konspiratsiooniteooriad stiilis „iga patsiga poisi selja taga paikneb ilmtingimata orav“. Ühtlasi on krüptograafiakursus liiga mahukas, et seda siinkohal amatöörina läbi viia.

Teine teadaolev teemalünk on riskihaldus. Pankades kindlasti osatakse riske rehkendada, kuid gümnaasium (ja mõnedel erialadel isegi ülikool) seda tarvilikku oskust ei anna. Tänapäeva tihedalt põimunud ühiskonnas on riskiarvutusest arusaamine siiski hädavajalik ning alustada võiks Nassim Talebi nimelise mehe läbilugemisest ja ärakuulamisest.

Nõrkus, oht, risk

Enne „turvaaukudest“ rääkimist lepime kokku terminoloogias. Lähtun ISO 2383-8 diagrammist, mida olen ise pisut modifitseerinud.

Mööda kesktelge laskub allapoole ohu realiseerumise kronoloogia. Algab kõik nõrkusest – see kas on või seda pole. Kui nõrkus leidub, siis selle pinnalt tõusetub teatav oht, et lugu võib lõppeda reaalse turvarikke ja (näiteks rahalise) kahjuga. Kuna turvanõrkused on moodsas maailmas päris sagedased, siis nende paremaks hindamiseks kasutatakse riski mõistet. Riski elemendid on (PDF):

- stsenaarium (mis saab viltu minna? = oht);

- stsenaariumi realiseerumise tõenäosus (enamasti protsentides);

- stsenaariumi realiseerumisel tekkiva (kahjuliku) mõju suurus (rahaühikud, maine- või usaldusekadu vms).

Seega – oht saab lähtuda mingist teadaolevast nõrkusest. ID-kaardi teoreetilise turvariski puhul on häda selles, et nõrkuse peale küll osutatakse (näpu asemel teadustööga), kuid nõrkuse ärakasutamiseks vajalikku valemit/algoritmi seni pole. On vaid ekspertarvamusi, et pärast valemi leiutamist ja avalikustamist oleks ühe võtme murdmise hinnaks nii- ja naapalju.

Riskihaldus

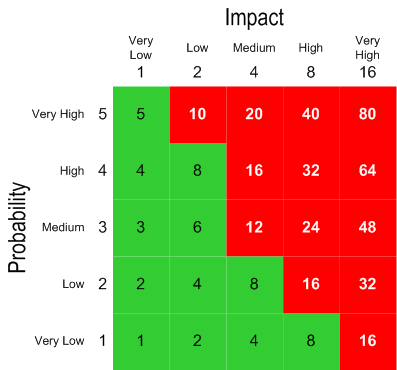

Riskihaldust on kõige parem ette kujutada tegutsemismaatriksina, kus üht telge pidi liigub ohu tõsidus ja teist telge pidi maksimaalne võimalik kahju. Riskimaatriks näeb välja umbes selline:

Punasega on märgitud need riskid, millega (nende ärahoidmiseks või mõju tasalülitamiseks) kindlasti tuleb tegeleda. Ülikõvasti lüüa võiv risk on värvitud punaseks isegi juhul, kui tema esinemise tõenäosus on üliväike. ID-kaardi teoreetilise riski puhul just nii juhtuski. Pole oluline, kui pisike on tõenäosus – ohuinfot eirata ei saa ega tohi.

Riskihalduse suureks probleemiks on nn neljanda kvadrandi (4Q) riskid, mille purustusjõud võib olla tohutu, kuid esinemise tõenäosus kas imepisike või andmete ja kogemuste puudumisel suisa arvutamatu. Seega – numbreid valemisse panekuks pole, sisulist riskihaldust sooritada ei saa. Tegu on paraja vastuoluga. Punaseks värvitud risk neljandas kvadrandis võib ju olla meile vastuvõetamatu, ent kui numbreid selle riski arvutamiseks ei leidu, siis mida teha?

Mida teha ohtudega, mis külastavad meid nii harva, et kogu senine ajalugu ei võimalda neid ette ennustada (the unknown unknowns)? Mida teha ohtudega, mille kohta arvandmeid hankida ei õnnestugi? Selgub, et inimmõistus sääraste ohtudega kuigi hästi hakkama ei saa. Nõuab korralikku enesedistipliini, et mitte hakata šarlatanina spekuleerima ja panikeerima. Nassim Talebi tsitaadid nn Musta Luige käsitlemismuredest on irvhambad kenasti ühele slaidile kokku võtnud:

Filosoofiline küsimus – kuidas arvutada riski, mille ulatus ja alusoht pole lõpuni selged? Siit pärinebki termin teoreetiline risk – säärane justkui nagu eksisteeriks, aga välja arvutada, tõrjuda ning joonelt ära hallata seda ei saa. Tõsi, saab muuta mängureegleid – näiteks liikuda nüüdsest vaid sellistel metsaradadel, kus hundid ei jaluta.

Telekaparandaja aksioom

Sinu telekas ei tööta enam? Läks katki? Nojah, aga teleka sees läheb tegelikult rikki üks, maksimaalselt paar detaili korraga. Need jubinad tuleb leida ja parandada. Sellist lugu, et rikneks terve telekas (selle kõik elemendid või enamik) esineb vaid välgutabamuse ja teerulli korral.

Küllalt sarnane on lugu turvaprobleemidega. Mingi turvaohu realiseerumine tähendab küll suurt sekeldust, kuid oskuste ja asjalike ettevalmistuste korral on iga jama parandatav … ning parandataksegi. Keegi ei viska tervet süsteemi minema vaid seepärast, et mingi üks detail riknes.

Filosoofias ja krüptograafias on tavaks teistsugune lähenemine. Seal loetakse, et üks tilk tõrva rikub terve tünni ja seejärel tõmmatakse eesriie kinni. Tegelikus elus nii ei saa – kasvõi juba kindlustunde ja investeeringute kaitse pärast. Panka ei panda kinni üksnes seepärast, et mõni turvarisk kusagil realiseerus.

1990. aastatel, kui infotehnoloogiat äris alles kasutusele võeti, kippusid turvaskandaalid “määrima”. Häkkerid murdsid kusagile sisse, avalikkus sai juhtumist teada ning kahtlane vari saatis firma mainet veel aastaid. Täna on IT koos kõigi puudustega kasutusel pea igas äris. Järjepanu murtakse sisse USA suurkorporatsioonidesse… Umbes aastast 2010 on suhtumine teistsugune: e-teenustel pole süüd, et mõni tehnoloogia kohati alt veab. Viga parandatakse, teenust osutatakse edasi, ärijuhi süü on väike. Seda paradigmamuutust tuleb kindlasti silmas pidada, enne kui filosoofidelt pärit pärispatu mõistet laiendada reaalselt toimivatele süsteemidele.

Infotehnoloogias jookseb süü ja süütus pardi seljast maha nagu järvevesi. Ehk siis – kuitahes suur on „turvaauk“, see lihtsalt parandatakse ja elu läheb edasi. Praegu käimasolevas juhtumis aga pole isegi mitte veel auku – on vaid teoreetiline risk. (Kuid oleme ausad: reaalse turvanõrkuse ilmnemist ei saa välistada – see võib ilmneda näiteks homme).

Küsimused-vastused

Oluline: kõnealune nõrkus ei ole oma olemuselt üldse seotud Eesti ID-kaardiga, vaid kujutab endast hoopis konkreetse kiibitootja konkreetses tooteversioonis ilmnenud „iseärasust“. Sama toode on kasutuses paljudes teistes riikides ja rahvusvahelistes korporatsioonides. Teisisõnu – olnuks see nõrkus pikalt teada, saanuks pättusi toime panna seal, kus seire ja küberturbe võimekus on Eesti omast väiksem, kuid teenitav tulu oluliselt suurem, kui tädi Maali pension.

Täpseid ja konkreetseid riskistsenaariume on seni arutatud ikka erialainimeste õppustel ja küberturbespetsialistide väga piiratud seltskonnas. Nagu igal muul alal, stsenaariumite läbimängimisest ja arutamisest on kasu hiljem, kui lajatab mõnest turvanõrkusest tingitud oht. Krüptograafiliste algoritmide ja krüptograafiliste seadmete puhul on taevas musti luiki (arvutamatult tühise tõenäosusega apokalüptilisi stsenaariume) täis, küsimus pigem selles, kas mõni neist ka maha maandub.

Meie põhiküsimus on – kas inimese ID-kaarti on võimalik võltsida? Lääne taustaga küsijatele pakub lisaks huvi, kas inimese identiteeti on võimalik üle võtta – tänu sealsetele muldvanadele tehnoloogiatele on neil suur kiusatus reaalsed tehnoloogilised mured sildistada identiteedivarguseks.

Identiteet kui eraldi uurimissuund on isegi lääneriikides alles lapsekingades. Eesti identiteedihalduses hoitakse kaks selgelt lahus kihti:

a) on baasidentiteedi mõiste. Inimest pildistatakse, temalt võetakse sõrmejäljed, uuritakse tema päritolu ja dokumente (vanemad, sünnitunnistus, jne). Nende andmete põhjal tekib PPA üliturvalisse andmebaasi inimene – ehk siis järjekordne baasidentiteet, mille alusel dokumente väljastada.

b) on idenditeedikandja mõiste (pass, isikutunnistus jne). Säärase eriliigiks on elektroonilised identiteedikandjad. Identiteedikandja roll on ajutiselt, kuni kehtivusaja lõpuni või tagasikutsumiseni esindada eelnevalt olemasolevat baasidentiteeti.

Baasidentiteedi paradigmale vastavalt on Eestis identiteedi ülevõtmine ülikeeruline: selleks tuleks rünnata erakordselt turvalistena (ISKE S3K3T3 või kõrgem) peetavaid andmekogusid PPA haldusalas, kuid sel pole vähimatki pistmist ID-kaardi kandjatega, vt Maarika juhtum. Identiteedi kandja (seadme) ülevõtt on võimalik vaid ajutiselt, kuivõrd tagajärgi saab olemasolevate logide põhjal nii avastada kui ka tagasi pöörata.

Küsimus 1

Q1: Kuidas on tagatud 100% krüptograafiline kaitse Mobiil-ID sekundaarse ründe vastu? Selgitan. Mobiilioperaatorid minuteada omalt poolt füüsilist ID-kaarti ei kontrolli ja SIMide väljastus käib vaid digitaalse tuvastusega. Seega on võimalik, et pahaline, kellel on õnnestunud digitaalselt võltsida minu ID-kaart, logib sisse mõne Eesti mobiilioperaatori iseteenindusse, tellib sealt oma aadressile Mobiil-IDga SIMi ning aktiveerib selle politsei lehel. Kui ma juhtumisi ka ise Mobiil-IDd juba kasutan, siis saan sellele jälile, aga kui inimene seda ei kasuta, siis ta seda ei saa aru, et isegi pärast seda, kui tema taskus olev ID-kaart saab uuendatud, siis on kellelgi olemas tema identiteet mobiili SIMis.

A1: Selles kirjelduses on tubli annus hajusaid spekulatsioone. Helistasin üle meie mobiiliteenuse pakkujad ning küsisin, kuidas nad veebis tellitud SIM-kaardi tarbijani toimetavad. Tuleb välja, et kulleriga. Kulleril on kohustus nõuda saajalt füüsilist dokumenti ning kontrollida tema isikusamasust. Mistõttu mainitud rünne läbi ei läheks.

Teine arusaam, mis silma riivab, justkui peaks „krüptograafilise ründe“ vastu kindlasti võitlema just „krüptograafilise“ kaitsega. Ei midagi taolist! Vastus võib vabalt olla asümmeetriline. Kaitse võib toimida hoopis organisatsiooni, IT-arhitektuuri või protsesside tasemel. Digitaalse turvalisuse tagamiseks tuleb teha ja tehaksegi pidevat tööd.

Ega digiriik seisnegi allkirjade süüdimatus ventilaatorisse loopimises ning ootamises, et mida põnevat nendega seal edasi juhtub. Eesti inimese käsutuses on mitmed tehnilised vahendid riskide vähendamiseks. Kõige aluseks on ID-kaardi haldusvahend. Seal on menüüpunkt „Mobiil-ID“, mille alt tuleb vajutada „Kontrolli mobiil-ID staatust“.

Seejärel tuleb portaalis eesti.ee seadistada oma e-postiaadress. Vajadusel saab RIA konfigureerida uuendamis- ja väljastamisteadete saatmise eesti.ee e-postiaadressile – nagu näiteks toimus sertifikaatide uuendamise käigus. Oma allkirjastamissertifikaatide kasutamist saab tagantjärele kaeda ka SK veebisaidist. Täna on avalikkus juba hästi kursis ka Andmejälgija ja selle võimalustega. Kokkuvõttes – võimalusi on ja neid tuleb juurde.

Kordan üleskutset: kes veel pole oma @eesti.ee meiliaadressi suunanud talle kuuluvale e-posti aadressile või pole meeles, kuhu see parasjagu suunatud on, siis teha see suunamine korda esimesel võimalusel.

Lisaks:

- seadus sätestab identiteedivarguse kriminaalkuriteona;

- on olemas arvukad logid, sh aheldatud toimingulogid, mistõttu: ka kõige hullema korral on tagajärjed kergesti tagasipööratavad;

- on olemas seire – see tähendab, et risk kohe kuidagi ei saa totaalses ulatuses realiseeruda.

Tulevikuvõimalustest: olen juba kuulnud uuest nägemusest (thnx to T.K.), mille kohaselt digiriigi edasine areng võiks ka e-suhtlusse sisse viia “ukseltmüügist” taganemise printsiibid – näiteks 14-päevase taganemisõiguse digiallkirjadest, mis kogemata „juhtusid“. Täna on see siiski vaid idee.

https://www.jeremysaid.com/blog/three-features-of-conversion-psychology-that-will-attract-the-modern-customer/

Küsimus 2

Q2: Teoreetiliselt on võimalik, et kellelgi on turvaauk juba olnud teada ning tal on olemas andmebaas Eesti isikute avalikest ja privaatvõtmetest. Tehniliselt on olnud võimalik seda rünnet ette valmistada päris pikalt, umbes 3 aastat, niikaua kui selle partii ID-kaarte on väljastatud. Samuti on muuseas olnud võimalik võltsitud IDde abil tellida mobiil-ID kaarte kogu see aeg ning tuginedes vabavarana kättesaadavale ID-kaardi tarkvarale on individuaalse ja massiründe tarkvara olnud suhteliselt lihtne kirjutada. Krüptograafia vaatepunktist võib seega kõik lepingud ja muud tuvastused (näiteks pangaülekanded, e-hääled valimistel jne), mis nende kaartide või mobiil-IDde abil digitaalselt tehtud, seada kahtluse alla ja lugeda krüptograafiliselt kui mitte kehtetuks, siis vähem kindlalt tuvastatuks. On selge, et 100% kindlust ei paku ükski vahend, küsimus on, kas uues valguses ümber hinnates saadav tuvastuse tugevuse % ületab seadustes nõutava tugevuse % (mis iganes need numbrid on) piisavalt?

A2: Alustagem taas terminoloogiast. “Turvaauk” on turvanõrkuse rahvapärane nimetus (vt diagramm ülal).

ID-kaardi kiip ja sarnased turvavahendid on turvasertifitseeritud. Sertifitseerimise käigus testitakse toote turvalisust ja normidele vastavust ning vastupidavust ka väga kurikavalatele rünnetele. Kasutatakse parimaid praktikaid ja teaduse uusimaid saavutusi. Juhuslik laupäevahäkker jääb nii keerulise tootega kindlasti jänni. Kiip vastab kõikidele karmidele normidele ning kannatab välja ka kolm aastat tagasi tuntud ründemeetodid.

Ent aeg ei peatu. Teadlased töötavad uute meetodite kallal pidevalt. Nüüdseks leiti ei muud, kui veel üks matemaatiline võimalus krüptograafia kallal urgitseda ning usutakse (!!!), et ärakasutamise potentsiaal (!!!) on olemas. Turvatoodete puhul ongi vigade otsimine ja avastamine täiesti tavaline nähtus (parem teeme seda ise, eks!), kuid praktikas on üsna võimatu olla selles tegevuses kiirem ja parem kui maailmanimega teadlaste grupp.

Teisalt – miks peaks keegi säärast matemaatilist võimekust vaka all hoidma, kui sellega pääseks kohe püünele – au ja kuulsust tekiks teaduspreemiani välja ning raha lausa voolaks autorite pangaarvetele? Sestap ütlen – selliselt konstrueeritud näide pigem ikkagi kuulub ulmevaldkonda, stiilis: “kui mul vaid oleks ajamasin, küll siis me alles elaksime teistsuguses maailmas.“

Lähen täpsemaks:

- andmebaas “Eesti isikute” avalikest võtmetest. Säärane info ongi olnud avalik (SK LDAP) ning kujutab endast e-riigi kohustuslikku atribuuti, milleta teatud e-teenused ei töötaks. On omaette jututeema, kas selle andmekogu üksikud kirjed peaksid olema agregeeritavad või kas isikud, kes ongi seda infot agregeerinud, on ühtlasi sooritanud mingi süüteo. Ilmselt selleteemaline õigusselgus tulevikus paraneb.

- andmebaas Eesti isikute salajastest võtmetest. Ei, seda küll mitte! Privaatvõti on ikka tegelikult ka salajane ning kasutatav üksnes omaniku poolt. See on avaliku võtme taristu üks määravaid printsiipe. Mingit privaatvõtmete andmebaasi ei eksisteeri ega tohigi eksisteerida. Päris tugev osa eID ökosüsteemi arhitektuurist ja disainist on suunatud sellise andmebaasi tekke vältimisele.

- Massrünnete läbiviimise lihtsus on illusoorne. Kas meeldib seda tunnistada või mitte, massründed avastatakse (seire!).

- Krüptograafia ja juura on kaks täiesti erinevat distsipliini. Lepingute kehtivuse üle otsustab kohus ning sageli on see võimalik krüptograafilisi teadmisi omamatagi. Kuid vajadusel kutsutakse kohtusse asjatundja.

- nagu ülal juba vastatud, logid võimaldavad kriminaalsete toimingute nii avastamist kui vajadusel ka tagasipööramist.

- Nagu ülal vastatud, seire väldib kriminaalsete toimingute skaleerumise.

- Väide, et mitte miski pole turvaline, kuulub filosoofia või pigem religiooni valdkonda (saunaakna sündroom). Reaalsetes tehnosüsteemides tegeldakse filosoofia asemel siiski riskihaldusega.

- Ei, täna seadus ei esita lävesid ühegi konkreetse tehnoloogia keelamiseks või peatamiseks. Otsuse teeb pädev instants igakordselt ja fakte arvestades. Keerulisematel juhtudel moodustub otsus kihiliselt – näiteks RIA annab hinnangu tehnoloogilistele riskidele ja valimiskomisjon või pangad võtavad täitsa iseseisvalt vastu oma (ärilised) otsused.

- Teoreetilist rünnet eristab praktilisest asjaolu, et viimase puhul on teadmus, eelarve ning äriprotsess kvantiseeritav (numbritega väljendatav). Esitatud spekulatsioon – on olnud võimalik seda rünnet ette valmistada päris pikalt, umbes 3 aastat – on luululine, eirates viimase kolme aasta teadussaavutuste dünaamikat ning osavalt väänates alusparadoksi, mille kohaselt turvalisus polegi tõestatav (ebaturvalisus aga on).

Muide, e-hääletusest – ebamõistlikult suure rahakotiga kindlasti saab tellida nii tuld kui tsirkust. Ent antud turvaohu kontekstis on viinapudel valuutana otstarbekam kui 80 000$ mahus teadustihedat arendustööd… ja seda vaid ühe ID-kaardi murdmiseks, lisapiirangutest rääkimata … vaja ju veel ka võõrasse arvutisse ronides kriminaalkuritegusid sooritada, seireradar ära petta jne.

Küsimus 3

Q3: Dokumentide ületembeldamise kohta viimane küsimus. Ma olen teinud digiallkirjaga lepingu ebausaldusväärse partneriga mõnda aega tagasi. Selgus, et digiallkiri seal ei ole siiski turvaline ja lepingu sisu on olnud võimalik muuta allkirja kehtivaks jättes. Üks teie soovitus on TeRa rakendusega lisada ajatempel. Samal ajal (või näiteks pisut varem) ka mu ebausaldusväärne lepingupartner, kes on muutnud lepingu dokumenti, saanud lisada sinna samamoodi ajatempli. Tulemusena on eri osapooltel erinevad lepingu variandid, millele mõlemale on lisatud turvalised ajatemplid. Mõlemad pooled esitavad selle kohtule ja kohus ei suuda digitaalselt tuvastada kumb on õige. Kas saaksite selgitada pisut tehnilisemale inimesele, kel on mingi arusaam avaliku võtme krüptograafiast, kuidas ajatempli lisamine muudab lepingu sisu usaldusväärsemaks? Lugesin abiinfo kahte artiklit selle kohta ja kahjuks seda seal ei selgitata.

A3: Esmane soovitus muidugi on ebausaldusväärse partneriga juriidilisse vahekorda mitte astudagi.

Ilmsesti käib jutt vananeva räsialgoritmi juriidilisest tõlgendusest. Ületembeldaminegi pole mitte “üks RIA soovitusi”, vaid tegelikult suisa peamine vahend räsialgoritmide elutsükli tagamisel. Asjaolust, et RIA on TeRa loomisega eraisiku elu lihtsamaks muutnud, ei maksa välja lugeda produktisoovitust – igaühel on õigus oma allkirju üle allkirjastada ükskõik missuguses tehniliselt pädevas teenuses (või jätta see üldse tegemata ja sattuda vastakuti võimalike tagajärgedega).

Kirjeldati hüpoteetilist olukorda, kus üleallkirjastamine ongi juba hiljaks jäänud. RIA on säärast tulevikku hoolega vältinud, on tegutsenud piisava ajavaruga, et säärast stsenaariumi igati vältida. Juba enam kui kolm aastat on kasutusel BDOC 2.1, viimase paari aasta jooksul ka ASiC-E konteinervorming. Kumbki ei toetu SHA-1 räsile – teisisõnu, kumbki ei vaja üleallkirjastamist. Seega ületembeldamise võtmes räägime ikka 2–3 aasta tagustest ja vanematest dokumentidest.

Kui taas reaalsesse ellu naasta, siis miks ometi on lepingu osapooled oma kohustusi seni hoolega täitnud ja alles nüüd, ületembeldamise uudist kuuldes, kohtukulli ette astuvad? Eks kohuski kaeb asjade senist käiku ja imestab. Kohus ehk küsib – miks te varem oma arve kenasti ära maksite ning alles nüüd perutama asusite?

Mis aga puudutab täna loodavaid DDOC-allkirju, siis selliste loomise võimaluse on riik tarkvarast eemaldanud. Iga nüüdisajastatud keskkond annab sellise allkirja peale hoiatuse. Peab olema parasjagu ignorantne, et DDOC-allkirju täna inertsist edasi vorpida.

RIA monitoorib algoritmide elueaga seonduvat igapäevaselt. Ehk mingil hetkel väljastabki riik/RIA hoiatuse selle kohta, millal saabub viimane kuupäev, kust alates ka üleallkirjastamine ei aita. Ent ega ületembeldamise eesmärk polegi lepingulistele partneritele patukustutuskirju lunastada, vaid teha seaduskuuleka inimese olukord maksimaalselt lihtsaks.

Kui aga keegi on jätnud soovitused kuulda võtmata ning pole oma allkirju tänaseks üle tembeldanud, siis eelkõige rikub ta hoolsuskohustust ikka iseenda ees. Kas sellel hilinemisel on mingi juriidiline tagajärg või mitte, seda otsustab kohus ning teeb seda ikka alles siis, kui on olemas reaalne osapooltega vaidlus, mitte hüpoteetilised krüptilised konstruktsioonid.

Juhul, kui keegi allkirjastas oma lepingud üle eelmisel kuul ning digiallkirja aluseks olevad algoritmid kuhtuvad alles järgmisel aastal, siis ei saa ülalkirjeldatud kohtuvaidlust lihtsalt tekkida – praeguse parima teadmise kohaselt ei olnud vastav algoritm augustis 2017 veel praktikas võltsitav, misläbi eelhoiatus ja ületembeldamine ongi oma eesmärgi täitnud.

See ongi selgitus üleallkirjastamise lisaväärtusest – uus krüptograafiline ajatempel hetkest, mil eelnev tehnoloogia veel polnud praktikas rünnatav, lükkab best-before tähtaja piisavalt tulevikku. Liiatigi – iga konkreetse dokumendi risk oleneb ju veel ka osapooltest endist, vaidluse mahust ning kogu loost vaidluse taga. Pelk tehnoloogia olemasolu (kirves poes müügil) ei määratle riski suurust.

Epiloog

Arvamus, et kohus ei suuda tuvastada “kumb [dokument] on õige”, on naiivne. Juba Hammurapi (DOC) ajast on juristid nende ette püstitatud küsimustele alati mingi lahenduse leidnud – olgu siis parema või halvema. Ühtlasi ei saa digitaalse maailma hästi teadaolevaid iseärasusi õigusmaailma lihtsustatult üle kanda.

Nimelt digimaailmas ei ole põhimõtteliselt võimalik selline kategooria nagu “õige” (näiteks dokument). On bitikombinatsioonid, millel puudub iseseisev kvalitatiivne mõte – suvaline bitikombinatsioon omandab tähenduse alles läbi konteksti ja tõlgenduse (mida elektroonilise allkirja iga viimase kui biti osas sätestavad seadused). Teisisõnu – reeglid on ette kindlaks määratud.

Et bitikombinatsiooni ühiskonnas kasulikuks pöörata, on alati vaja enne määratleda eeltingimused ja kontekst – IT-disain, protseduurid, seadused ja algoritmid – mille vastutustundliku järgimise korral on bitikombinatsioonide kasutus ühiskonnas ohutu. Bitikombinatsioonide tõlgendamine konkreetses ajas, kontekstis ega seadusruumis ei valmista seetõttu raskusi ei ühiskonnaliikmetele ega kohtule. Juhusliku puu otsas kasvav bitikombinatsioon ei esinda tõesti midagi ega kedagi.