RIA peadirektori asetäitja Uku Särekanno tekst avaldati 14. veebruaril 2019 Postimehe rubriigis “Meie Eesti”.

Uku Särekanno, RIA peadirektori asetäitja küberturvalisuse alal

Kuidas kaitsta demokraatiat oludes, kus sõnumit jagavad robotid, uudisvoogu kujundavad algoritmid ning faktid ei huvita kedagi? See pole utoopia, vaid kohanemist vajav uus reaalsus.

Valija ujub päev-päevalt üha selgemas vees. Pole eriarvamusi, pole debatti, pole probleemi. On lihtsad lahendused, mis mahuvad 280 tähemärgiga Twitteri säutsu. On must ja valge, meie ja nemad.

Elu on mugav, sest algoritm võimaldab ise valida, keda kuulata ning mida järgida. Maksma ei pea, lugemist asendab visuaal ja igapäevane uudisvoog kinnitab seniste veendumuste ainuõigsust.

Robotid ja ruuporid

Pealtnäha pole sotsiaalmeedias ja trollimises midagi uut. Inimene on alati otsinud tähelepanu ning gruppi, kellega samastuda. Sama käib ka propaganda ja populismi kohta. Valetati ja laimati eile, seda tehakse ka täna ning homme.

On siiski paar uut momenti. Esiteks asjaolu, et sotsiaalseid gruppe luua ja mobiliseerida on võrdlemisi lihtne, kiire ning odav. Sõnumi saatmiseks ei pea ilmtingimata olema võimul, omama palju raha või parteid. On lihtsalt vaja õiget hetke.

Suured protestid said Prantsusmaal alguse kahe autojuhi sotsiaalmeedias jagatud üleskutsest blokeerida teed ja sillad. Need olid väikesest Seine-et-Marne’i departemangust pärit täiesti tavalised mehed, kel oli villand aktsiisitõusudest ja hallist argipäevast. Paari päevaga sai üleskutse sõnumiks sadadele tuhandetele ning kollased vestid olid tänavatel. Need on uue aja võimalused.

Teiseks on uus asjaolu, et tihtipeale kipuvad sotsiaalsetes gruppides inimhäält asendama robotid ja kõikvõimalikud fiktiivsed tegelased. Botid on programmeeritud jagama sõnumeid, imiteerima inimest ning töötama seitse päeva nädalas ööpäev läbi. Botid ja virtuaalsed arvamusliidrid on suurepärane vahend sõnumite edastuseks laiale auditooriumile.

Ameerika Ühendriikide presidendivalimistel kasutasid nii Clintoni kui ka Trumpi toetajad aktiivselt roboteid. Bot @amrightnow ujutas üle oma kümned tuhanded järgijaid kõikvõimalike vandenõuteooriatega ning tootis ainuüksi viimase teledebati ajal 1200 postitust. Pilti ilmusid fiktiivsed arvamusliidrid, nagu Nicole Mincey. Daam, keda pole olemas, ent kelle arvamisi jagas Trump ning keda jälgisid kümned tuhanded inimesed.

Uutest võimalustest on kinni hakanud aktiivselt ka Vene eriteenistused. Üks suurimaid trollivabrikuid paikneb Tallinnast 300 kilomeetri kaugusel Peterburis, kust juhitakse üliedukalt infooperatsioone, mille sisu on Euroopa avaliku arvamuse lõhestamine, NATO ja Euroopa Liidu lõhkumine. Imbutakse sotsiaalmeediasse ning võimendatakse rahulolematuid gruppe, ujutades neid üle meemide ja vandenõudega.

Sõnumi saatmiseks ei pea ilmtingimata olema võimul, omama palju raha või parteid. On lihtsalt vaja õiget hetke.

Inimkäitumist on päev-päevalt võimalik ennustada üha suurema täpsusega. Enda kohta tahtmatult või tahtlikult internetti riputatav teave on meie küberruumi DNA. Ja see võimaldab üsna palju järeldada.

2014. aastal usaldas Facebook teaduslikel eesmärkidel Cambridge’i ülikoolile andmed oma kasutajate kohta. Eesmärk oli töötada kasutajate profiilidega, mis võimaldaks paremini aimata kliendi soove ja tahtmisi. Ei midagi halba, ühel poolel teaduslik huvi ning teisel lihtlabane soov toodet parandada.

Häda oli aga selles, et uuringuteks eraldatud andmed väidetavalt varastati ning neid kasutati suurte mõjutusoperatsioonides. Andmestiku najal profileeris Cambridge Analytica nimeline firma välja Ühendriikide Kesk-Lääne osariikide valijad, keda veendi siis süsteemselt presidendivalimistel mitte osalema.

Taktikaline eesmärk oli veenda demokraatide sisemises konkurentsis kaotajaks jäänud Bernie Sandersi toetajaid loobuma hääletamast Hillary Clintoni poolt. Peenelt profileeritud valijad ujutati üle lihtlabaste sõnumitega: sinust ei sõltu midagi, istu protestiks kodus ning ära raiska oma häält Clintoni toetuseks.

Kirjeldatud profileerimise ja trollikampaania mõju üle vaieldakse, ent fakt on see, et Cambridge Analytica juhtis sihipärast kampaaniat võtmeosariikides ning Vene eriteenistused tegutsesid agaralt Ühendriikide valimistega.

Trollimise kõrval häkiti 2016. aastal sisse Hillary Clintoni kampaaniat ohjanud demokraatide meilikontodele ning lekitati välja mahlakam osa. Samasugused katsed 2017. aasta Prantsusmaa presidendivalimistel andsid selgelt märku, et valimiste turvalisusele tuleb asuda vaatama uue pilguga.

Küsimus pole üksnes valimiskastides ja häälte korrektses kokkulugemises. Tähelepanu tuleb pöörata ka valimisprotsessi elektroonilisele turvamisele. Ja see puudutab absoluutselt kõiki valimissüsteeme, mitte ainult Eestit, kus hääletamine on võimalik ka interneti abil.

Igas valimistega seonduvas etapis on võimalik leida momente, kus on vaja riske maandada. Olgu selleks kandidaatide sotsiaalmeedia ja isiklike meiliaadresside turve, valijate nimekirjade koostamine või hääletustulemuste elektrooniline avaldamine meedias.

See on ka põhjus, miks riigi infosüsteemi amet ja valimisteenistus on võtnud Riigikogu ja Euroopa Parlamendi valimiste ettevalmistustes varasemast aktiivsema rolli: nad on koostanud riskide maandamise kava, testinud parteide veebiliideseid, valimiste infosüsteeme ning viinud läbi hulga küberturbe koolitusi kandideerijatele.

Riigi infosüsteemi ameti eestvedamisel on praeguseks välja töötatud rahvusvahelised soovitused valimiste elektroonseks turvamiseks. Soovituste koostamisse kaasati 20 riigi eksperdid ning need on mõeldud kõigile demokraatlikele riikidele kui parim praktika uue aja riskide maandamiseks.

Samm edasi

2007. aastal Eestit tabanud küberrünnakutest on möödunud 12 aastat. On aeg võtta ette uus teema ja hakata vedama jõuliselt demokraatlike protsesside kaitsmist rahvusvahelisel areenil. See on võitlus meile oluliste väärtuste, maailmapildi ja elukorralduse eest.

Esiteks, valimiste turve. Tehnilised soovitused on esimene samm. Siit edasi tuleb liikuda sellega, et need kujuneks igas demokraatlikus riigis miinimumstandardiks. Et nende üle peetaks valvet nagu ka kõigi muude valimiste heade tavade üle.

Teiseks, infosõda ja trollimine. Koostöös suuremate partneritega, nagu Prantsusmaa, tuleb arendada välja poliitiline raamistik infosõjale vastamiseks. Mehhanism, mis võimaldaks kõige muu kõrval trollivabrikute operaatorid veenvalt nurka suruda ning sanktsioonide, kaubanduspiirangute, varade arestimise ja mustade nimekirjadega valusalt vastu näppe lüüa.

Need on teemad, mis on eelseisvatel aastatel teravalt päevakorras kõigis demokraatlikes riikides. Eestil on kogemust, sisu ja isekat huvi. Oleme sõnavabaduselt maailma tipus. Oleme tuntud turvalise e-riigi ning küberrünnete tõrjumise poolest. Meie praktikat küberturvalisuse tagamisel on praeguseks kopeerinud enamik Euroopa riike. Meil on eksperte, kes on osalenud väga agressiivsete infooperatsioonide tagasilöömisel Eestis (2007), Gruusias (2008) ja Ukrainas (2014). Tuleb astuda samm edasi.

Trollivabriku viis sammu valimistesse sekkumisel

- Sihtrühm. Luuakse gruppe või imbutakse gruppidesse, kus ühine nimetaja on pettumus või rahulolematus (nt kollased vestid).

- Võimendatakse konfliktseid teemasid. Levitatakse lühisõnumeid teemadel, mis tekitavad enam vastukaja: migratsioon, identiteet, ebavõrdsus, maksupoliitika ning suured taristuprojektid.

- Trollimine. Kasutatakse bote ning võltsidentiteete sõnumiedastuse kiirendamiseks ja võimendamiseks.

- Kompromiteerimine. Kaaperdatakse võtmekandidaatide meilikontod ja profiilid, et lekitada infot avalikkusele ning viia läbi infooperatsioone.

- Veebide ja teenuste ründed. Rünnatakse aktiivselt kampaaniakeskkondi ja valimissüsteeme.

Soovitused valimistel kandideerijatele

- Kaitse oma profiile. Kasuta meili- ja sotsiaalmeedia kontodel mitmetegurilist autentimist ning tugevaid paroole. Eelista ametliku info töötlemiseks ametlikke võrke ja meilisüsteeme.

- Pööra tähelepanu turvalisusele avalikus võrgus. Eelista avalikele wifi pakkumistele enda 3G/4G andmeside ühendust ning kasuta virtuaalset privaatvõrku (VPN).

- Koolita kandideerijaid ja kampaania meeskonda küberhügieeni teemal. Tee või telli koolitus küberhügieeni põhitõdede teemal.

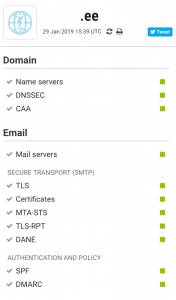

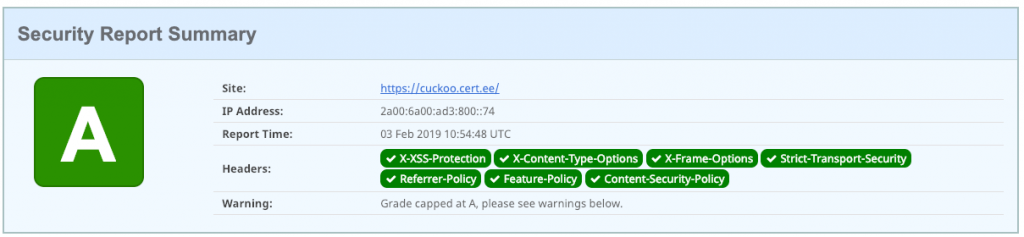

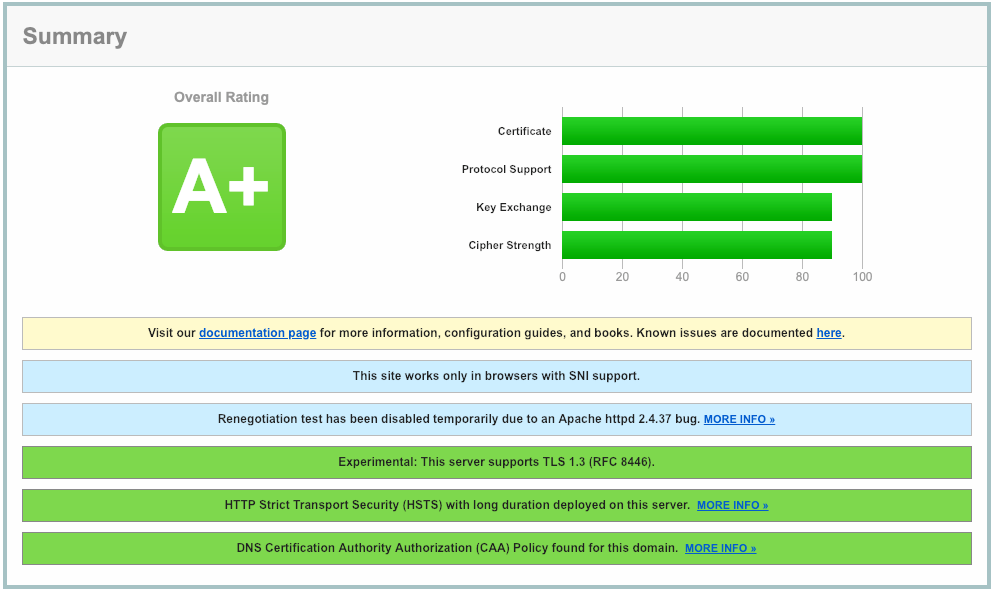

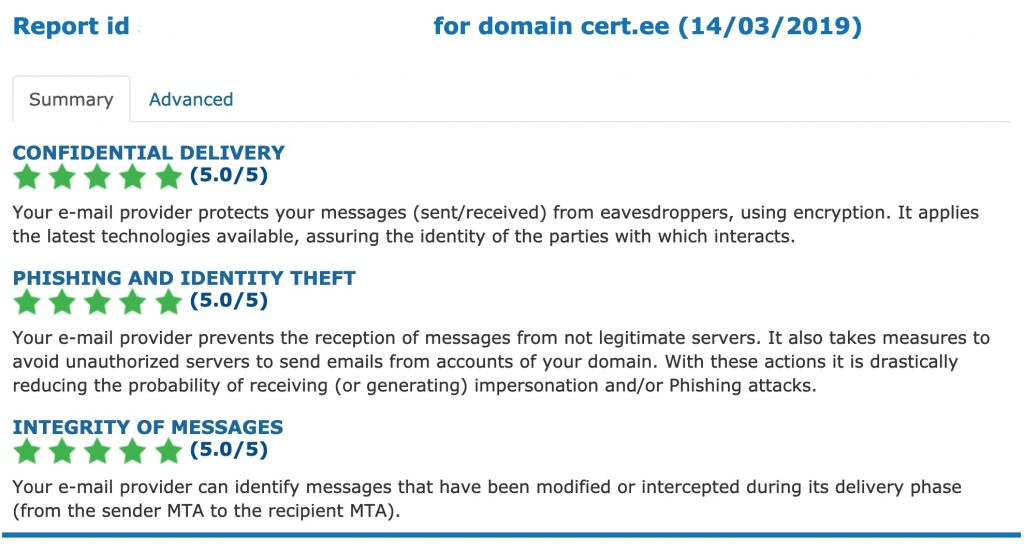

- Hoolitse oma serverite eest ja krüpteeri andmevahetus. Kasuta tasuta lahendusi, näiteks SPF, DKIM, DMARC, et maandada petukirjade ja rämpspostiga seonduvaid riske. Krüpteeri tundlikud andmed.

- Küsi nõu CERT.EE-lt või IT-teenuse pakkuja käest. Eesti küberturvalisuse eest seisev CERT.EE on pannud kokku hulgaliselt õppematerjale küberohtude maandamiseks, testinud parteide meiliservereid ning teinud küberhügieeni koolitusi.