Taust

1. novembril avalikustasid OpenSSLi arendajad enda teegist versiooni 3.0.7, millega parandati kaks kõrge tasemega turvanõrkust (CVE-2022-3602 ja CVE-2022-3786). Algselt hinnati esimest nõrkust kriitiliseks, kuid OpenSSLi loojad alandasid kriitilisuse taset pärast arutelusid eri osapooltega[1].

OpenSSL on avaliku lähtekoodiga tarkvara, mida kasutatakse laialdaselt muuhulgas võrguliikluse krüpteerimiseks (sealhulgas VPNi lahenduste või HTTPSi protokolli puhul). OpenSSLi arendajad on varem hinnanud vaid üht nõrkust kriitilise tasemega (HeartBleed-nimeline haavatavus 2014. aastal). Tol korral oli ründajatel võimalik nõrkuse abiga varastada sessiooniküpsiseid, paroole ja muud tundlikku informatsiooni.

Mõju Eestis

Kogu maailmas ja ka Eestis on OpenSSLi kasutamine laialt levinud, kuid on keeruline hinnata, kui ulatuslikult kasutatakse Eestis teegi haavatavaid versioone (3.0.0–3.0.6).

Riigi Infosüsteemi Ameti CERT-EE osakonnale ei ole seni teada ühtegi juhtumit, kus haavatavust oleks suudetud ära kasutada. Arendaja kirjutas eilses blogipostituses, et neile ei ole samuti teada ainsatki sellist juhtumit1. Samas on nõrkused väga uued ja informatsiooni aina laekub. Internetist leiab juba esimesi CVE-2022-3602 nõrkuse kontseptsiooni tõendusi (POC).

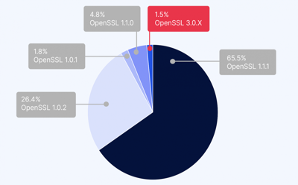

Ärakasutamiseks on siiski vaja täita teatud eeltingimused (käsitleme neid allpool) ja nõrkuseid ei ole üleüldiselt lihtne kuritarvitada. Lisaks rõhutatakse, et maailmas kasutatakse hetkel rohkem OpenSSLi 1.x versioone kui 3.x.x versioone (Graafik 1).

Millised rakendused on haavatavad?

Haavatavad on kõik rakendused, mis kasutavad OpenSSLi versiooni 3.0.0–3.0.6. Haavatavad ei ole lahendused, mis kasutavad OpenSSLi 1.x.x versioone.

Nimekiri mõjutatud toodetest

Hollandi riiklik küberturvalisuse keskus (NCSC-NL) haldab koostöös partneritega GitHubi repositooriumi, kus on välja toodud nimekiri nõrkuse poolt mõjutatud tarkvaradest. Soovitame IT-ekspertidel ja CISOdel seda veebilehte jälgida.

Selle GitHubi põhjal ei saa teha siiski vettpidavaid järeldusi, et teised süsteemid ja tarkvarad ei ole haavatavad, sest organisatsioonid võivad kasutada lahendusi, mida ei ole nimekirjas välja toodud. Kõik oleneb sellest, kas kasutatakse teegi 3.x versioone või mitte.

Turvanõrkuste olemus

Haavatavused on seotud X.509 sertifikaatide verfitseerimisfunktsiooniga ning nõrkuste abil saab teostada puhvri üle täitumist (buffer overflow). Ründajad saavad nii põhjustada teenusekatkestusi. CVE-2022-3602 puhul on kirjutatud ka võimalusest käivitada pahaloomulist koodi, kuid see järeldus on hetkel teoreetilisel tasemel.

Eduka ärakasutamise jaoks on ründajal vaja, et vähemalt üks järgnevatest tingimustest on täidetud:

- Pahaloomulise sertifikaadi olemasolu, mille on allkirjastanud usaldusväärne sertifitseerimiskeskus (Certificate Authority).

- Süsteem, mis kontrollib pahaloomulist sertifikaati, ei valideeri ülemsertifikaate (parent certificates)

Pikem tehniline analüüs CVE-2022-3602 nõrkuse kohta on siin: https://securitylabs.datadoghq.com/articles/openssl-november-1-vulnerabilities/#vulnerability-description

Soovitused infoturbejuhtidele

1. Tuvasta, kas teie ettevõtte süsteemid on haavatavad siin kajastatud turvanõrkuste vastu. Kasulik on koostada nimekiri haavatavatest tarkvaradest ja plaan, millal ja kuidas mõjutatud komponendid paigata. Samuti tuleks veenduda, et ettevõtte partnerid, kellel on ligipääs teie süsteemidele, ei ole haavatavad nende turvanõrkuste vastu. Halbade asjaolude kokkulangemisel võib partneri süsteem mõjutada ka teie süsteemi.

2. Uuenda haavatavaid OpenSSLi versioone kasutavad rakendused esimesel võimalusel nii, et need kasutaksid vähemalt teegi versiooni 3.0.7. Kui uuendamine ei ole võimalik, soovitab arendaja ühe lahendusena TLS-serverite haldajatele keelata võimalusel TLS-kliendi autentimine seniks, kuni uuendused on rakendatud1.

3. Vaata üle, kas mõjutatud on teenused, mis on interneti kaudu ligipääsetavad. Kui jah, tuleks infoturbejuhtidel või süsteemihalduritel vajadusel hinnata, kas on võimalik ajutise meetmena (kuni paigatud versiooni või alternatiivsete lahenduste rakendamiseni) ligipääsu neile teenustele piirata (need internetist eemaldada, kui kübeintsidendi toimumise risk on suur).

4. Kui te ei ole seda veel teinud, soovitame liituda CERT-EE igahommikuse uudiskirjaga, mis toob teieni kõik olulisemad turvanõrkustega seotud uudised. Juhendi, kuidas uudiskirjaga liituda, leiate siit: https://www.ria.ee/et/kuberturvalisus/cert-ee.html. Samuti kajastame iganädalaselt olulisemaid turvanõrkustega seotud uudiseid RIA blogis.

[1] https://www.openssl.org/blog/blog/2022/11/01/email-address-overflows/