Autor: CERT-EE

Sel nädalal avalikustati Samba failiserveri kriitiline turvaviga, mis ohustab paljusid asutusi ja organisatsioone. Viga kannab registreerimisnumbrit CVE-2017-7494 ning on 7 aastat vana, mõjutades kõiki Samba failiserveri versioone alates versioonist 3.5.0.

Samba on Linuxi serveri juurde kuuluv programm võrguketaste väljajagamiseks. Ka Eestis kasutatakse Linuxit ja Sambat väga sageli võrguketaste väljajagamiseks Windowsi tööjaamadele. Muuhulgas võib Samba olla kasutuses võrguketaste väljajagamiseks tehnoloogilistele seadmetele, tööpinkidele, meditsiiniseadmetele jne.

Turvaviga CVE-2017-7494 võimaldab mõne mitte ülearu keerulise tingimuse olemasolul tungida kaugelt serverisse ning käivitada selles programme (näiteks programme, mis otsivad serveris järgmisi turvavigu või hakkavad serverit kasutama sillapeana sissemurdmiseks järgmistesse arvutitesse, BitCoini arvutamiseks vms). Kriitilist haavatavust saab ära kasutada vaid ühe koodirea sisestamisega.

Hetkeseisuga on turvavea lappimiseks väljastatud paik, Linuxi administraatorid peaksid selle võimalikult kiiresti paigaldama.

Kes ja miks on haavatavad?

Samba server osutub rünnatavaks, kui Sinu arvutivõrgu installatsioonis esinevad järgmised iseärasused:

-

- On teada mingi konto andmed, mille puhul on lubatud võrgukettale kirjutamine – siis saab ründaja sinna üles laadida ründeprogrammi.

- Katalooginimed on näha või teada, teisisõnu, tegu on kergesti äraarvatavate serveriteekondadega (server paths), näiteks \\FILESERVER\TMP.

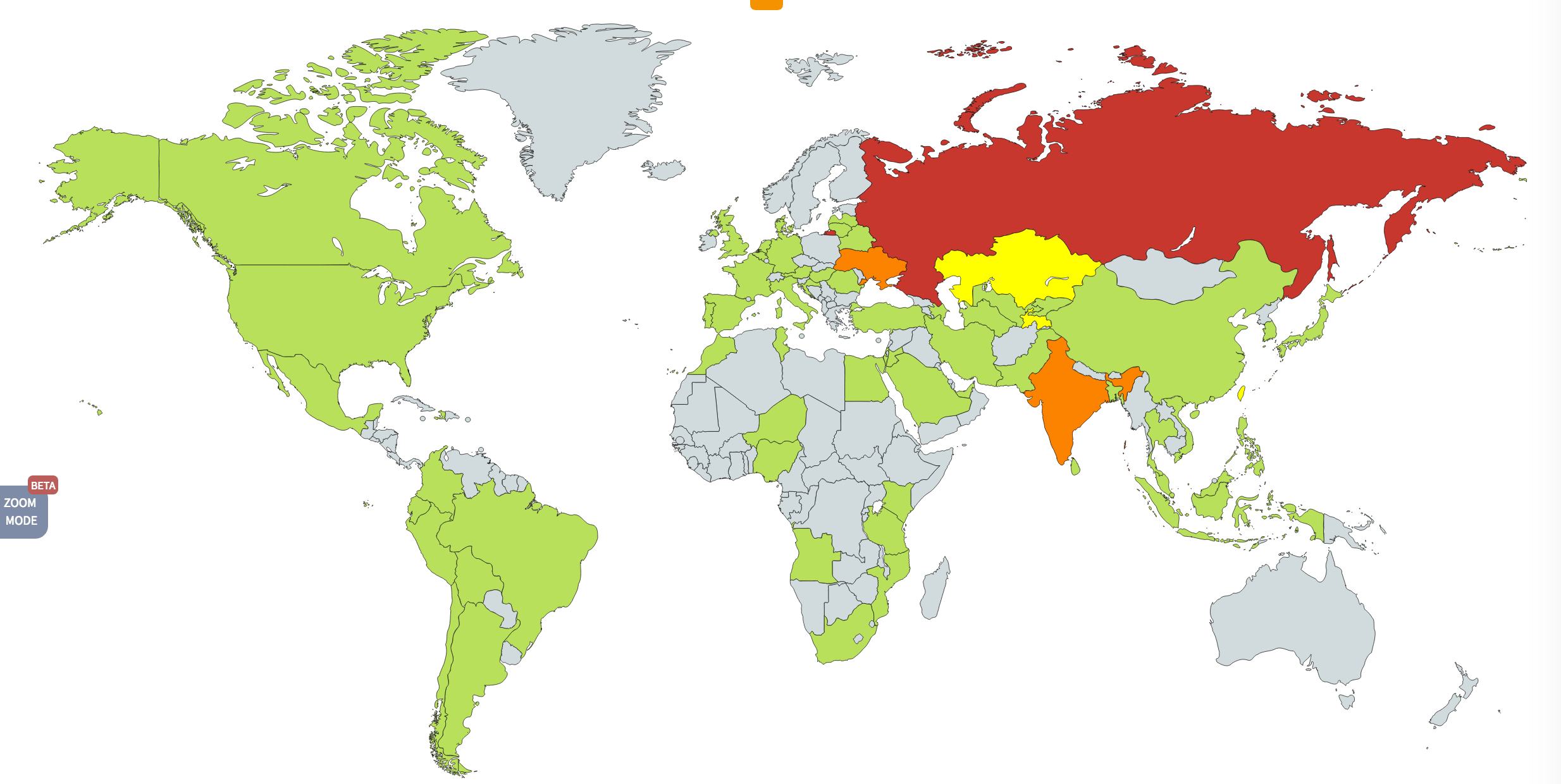

- Lisaks, juhul kui failide ja printerite jagamise port 445 on nähtav ja ligipääsetav ka Internetist, on rünne võimalik kogu maailmast, mitte üksnes sisevõrgust.

Ründe käigus ründaja:

- arvab ära või saab teada serveri nime ja võrguketta nime (kerge),

- hangib suvalise kasutajatunnuse ning ühendub mõne võrgukettaga, kuhu tal on kirjutusõigus, seejärel laadib sinna üles ründeprogrammi,

- käivitab ühe rea koodi, mis – oops! – võtabki kogu serveri üle. See on eriti ohtlik, kuivõrd platvormist olenevalt võib ründaja kohe saada juurkasutaja (administraatori) õigused.

Kaitsemeetmed

Kõige esmane kaitsemeede on ikka ja alati sama: paigalda värsked uuendused! Praegusel juhul tuleb paigaldada Samba versioonid 4.6.4, 4.5.10 või 4.4.14.

Kui uuendamine pole võimalik, siis alternatiivne kaitsemeede on lisada Samba konfiguratsiooni parameeter (täpsustatud 26.5.2017):

nt pipe support = no

NB! Ülalmainitud parameetri muutmine võib mõjutada Windowsi klientide suutlikkust võrguketaste kasutamisel.

Kindlasti kontrolli internetist, kas Sinu kodune kettaserver (nt Synology) vajab samuti uuendamist.