Autor: Anto Veldre, RIA analüütik

Neil päevil avalikustatakse uus väljalase (reliis) ID-kaardi tarkvarast. Tegemist on regulaarse uuendusega, kus lisaks pisiparandustele leidub ka mõningaid päris uusi omadusi ja võimalusi. Umbes nädala jooksul teeb ID-kaardi tarkvara kasutajale tema arvutis ettepaneku, et oleks aeg uuendused alla laadida. Entusiastid saavad reliisi kohe ise alla tirida aadressilt installer.id.ee.

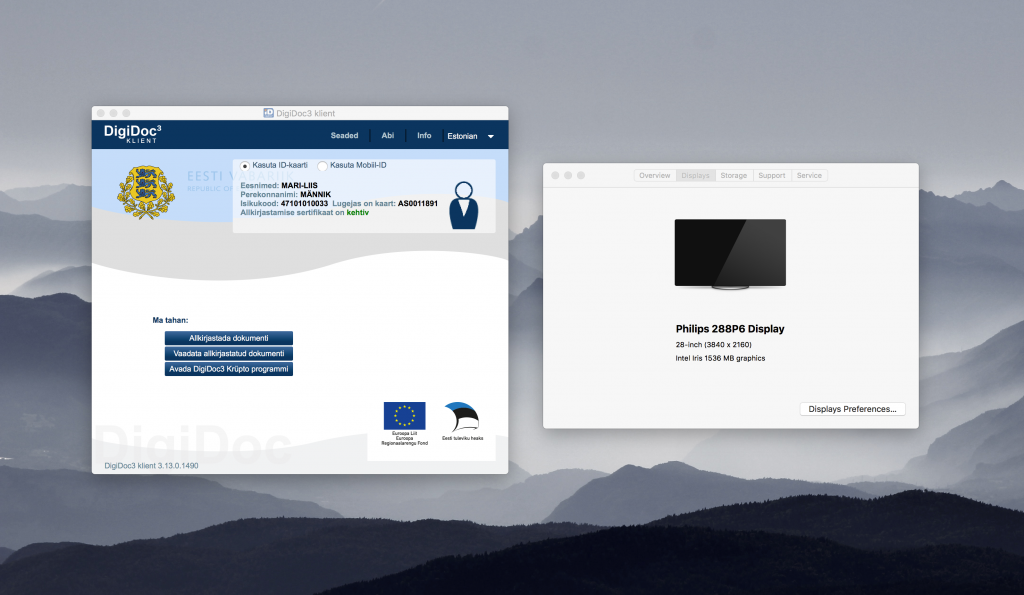

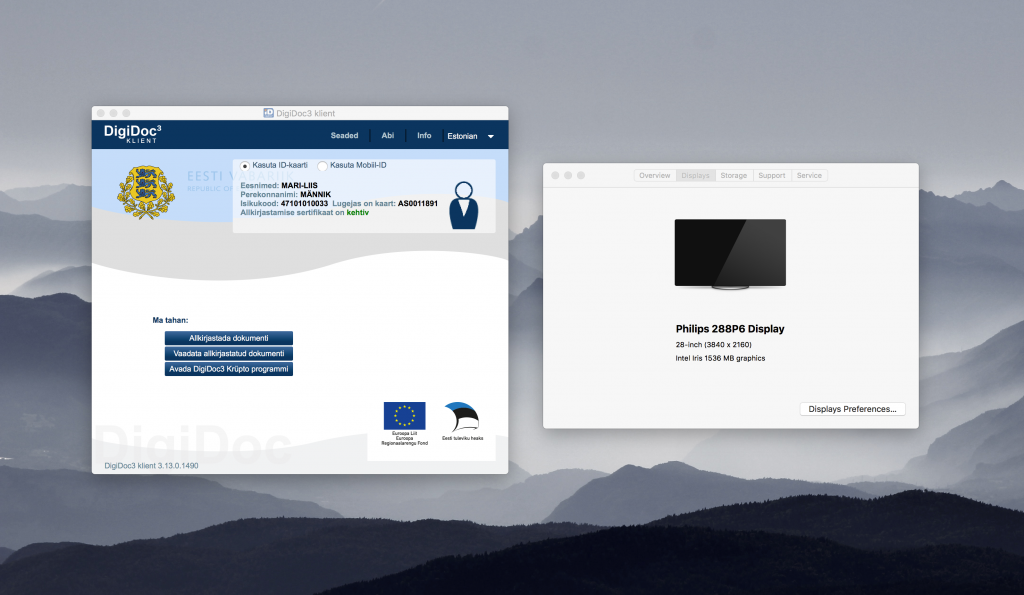

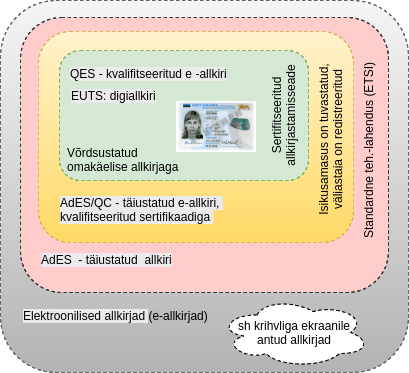

Vaade 4K ekraanilt Philips 288P6

Lühikokkuvõte olulisimast

-

4K monitoride peal paistavad haldusvahendi ja Digidoc3 aknad nüüd normaalsuuruses. Monitoride lahutusvõime uueneb tänapäeval kiiresti ja uskuge või mitte, arendajatel tuli terve teek välja vahetada, et haldusvahendi aken liiga kribuks ei muutuks.

- kaasa tuleb TeRa rakendus – riist vanade SHA-1-põhiste .ddoc digiallkirjade ületembeldamiseks. Allpool pikemalt.

- Olulised täpsustused eritüübiliste allkirjade kehtivuse ja kasutuspiirangute kuvamisel. Allkirja kõlblikkuse tasemeid osutatakse nüüd värviga. Allpool pikemalt.

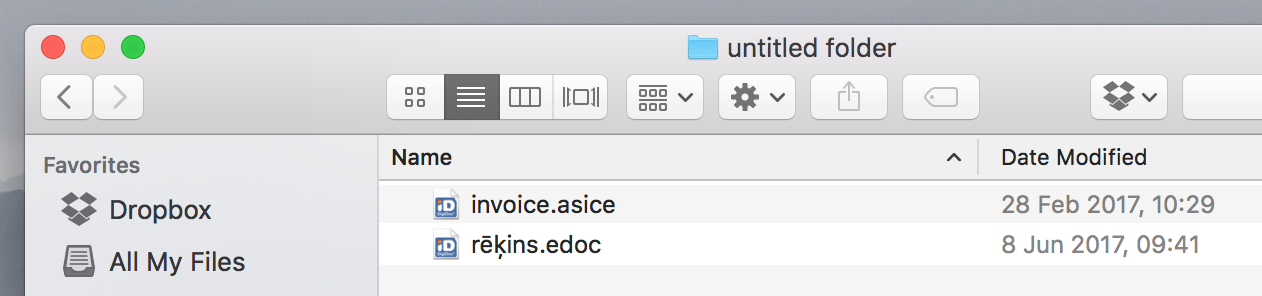

- Läti vormingus allkirjadega saab Digidoc3 hakkama oluliselt paremini kui enne. Hurraa!

Lätil on rahvusvahelise .asice kõrval kasutusel ka veel omaenda edoc-vorming.

Reliisiga kaasatulevate muudatuste täielikku nimekirja saab lugeda siit.

Allkirjaredelist

Vanasti oli Eestis elu lihtne – eksisteeris üksainuke jagamatu digiallkiri. Kõik teadsid, mis see on või kuidas selle kehtivust määratleda.

Siis aga, eelmise paari aasta jooksul, jõudis Euroopa Liit meile järele ning kehtestas eIDAS määruse. Mitte kõik riigid ei lenda e-allkirja mõttes stratosfääris, mõnel on hoopis tagasihoidlikumad allkirja andmise vahendid. eIDAS sätestab allkirjadele neli võimalikku (kvaliteedi)taset. Allkirjade tasemeid oleme ka varem käsitlenud siin ja seal, selle pisinüansiga, et SE237 nimeline eelnõu on vahepeal Riigikogus ära tembeldatud ning muutunud E-identimise ja e-tehingute usaldusteenuste seaduseks (EUTS).

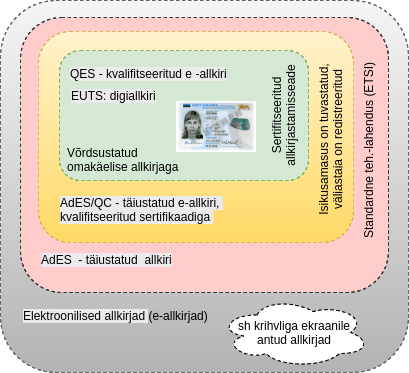

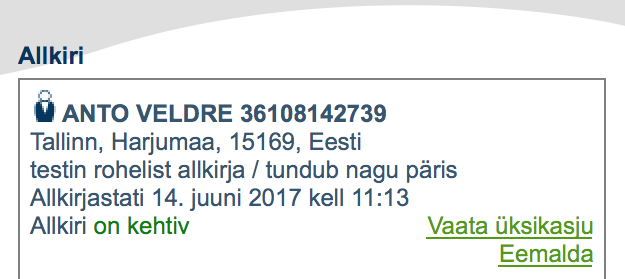

e-allkirjade tasemed. Autor: Anto Veldre

Lühikokkuvõte: e-allkirju on eIDASe järgi nüüd neli kategooriat (tegelikult pigem kolm asjalikku kategooriat ja siis lisaks veel “muu”). Täna ronime redelist allasuunas ja alustame kõige ülemisest ja tähtsamast pulgast:

1. QES (Qualified Electronic Signature) – e-allkirja kõrgeim tase – antud turvalises seadmes (nagu ID-kaart või m-ID) paikneva kvalifitseeritud sertifikaadiga (see peen väljend tähendab, et nii kaardiomaniku kui väljastaja taust on kontrollitud). Lisaks peab isikusertifikaatide väljanägemine vastama ELi tehnonõuetele (mingi asjalik algoritm ja vorming). Kõige tipuks peab allkirja andmise seade (tõuken, volitustõend) ise olema korralikult uuritud ja kõlbulikuks tunnistatud. Kas kõik tundsid ära – see ongi meie ID-kaart!

2. AdES/QC – Täiustatud (Advanced) e-allkiri koos kvalifitseeritud sertifikaadiga (Qualified Certificate). Kontrollitud olgu nii allkirjaomaniku taust (seda teeb meil PPA) kui ka sertifikaadiväljastaja (meil SK) taust. Ikkagi peab isikusertifikaatide väljanägemine vastama ELi tehnonõuetele (mingi asjalik algoritm ja vorming). Enamik ELi allkirju kuuluvad just siia gruppi, SmartID seni veel ka. Selle grupi krüptograafiakandja ei pruugi olla läbi uuritud ega ära sertifitseeritud. Vastik legaalprobleem QS allkirjade juures tekib ELi nõudest, et selsamal hetkel, kui meie riigisektor kohalikke QS e-allkirju aktsepteeriks, tekiks riigil automaatselt kohustus aktsepteerida ka kõigi teiste ELi riikide QS-taseme allkirju – ja neid on meeletu kogus.

3. AdES (Advanced Electronic Signature) – kõige nirum, kuid siiski veel mõnevõrra asjalik e-allkirja tase. Taustu ega riistu eriti ei kontrollita, üksnes sertifikaat peab ELi tehnonõuetele vastama.

4. Kõige madalam tase, ehk “Muuuuu!” Ei mingeid nõudeid. Näiteks Telia mehhaaniku nühvliekraanile krihvliga antav omakäeline allkiri kuulub just siia gruppi.

Terminoloogia

Koll on peidus seal, et kui varem kasutati ühtainukest terminit – digiallkiri, siis nüüd on termineid mitu:

e-allkiri – ükskõik missugusesse nelja gruppi kuuluv ilmastikunähtus;

digiallkiri – QES (ehk siis kõrgeimale) tasemele vastav e-allkiri. Juriidilist selgitust vt EUTS §24.

Kasutusknihvid

Nagu aru saite, digiallkiri ja e-allkiri on mõnevõrra erinevad asjad. Esimene sisaldub teises.

Riigisektor reeglina muid e-allkirju ei tunnista, kui juba kasutusel olevad digiallkirju (QES ehk kõrgeim tase, võrdsustatud omakäelise allkirjaga). Tulevikus ei saa midagi välistada, aga hetkel pole silmapiiril lahendusi, mida saaks riik pruukida ilma umbes 100 seaduseteksti muutmata ning sunduseta tunnistada ELi allkirjade märkimisväärset paljusust. Samas, riigil ja kohalikel omavalitsustel on protsesse, kus saab suhelda ka üldse allkirja (saati e-allkirja) kasutamata: nt võib saata e-kirja või faksi. Samas kui allkirja juba nõutakse, siis ikkagi üksnes digiallkirja.

Vilgas erasektor aga otsib täpsemaid optimume – näiteks SmartID näol. SmartID täna vastab AdES/QC tasemele ja kui neil õnnestub teatavad hindamisprotseduurid läbida, pole välistatud, et nad aasta-paari jooksul tõusevadki QES tasemele.

Lihtne, kas pole?!

Ole DigiDoc3 kasutamisel hoolas!

Kokkuvõttes – kasutaja elu läks just oluliselt keerulisemaks. Enam ei piisa allkirja kehtivuse tuvastamisest. Kehtib küll, aga tase pole see, järelikult näiteks riigiasutusega suhtlemiseks ei sobi.

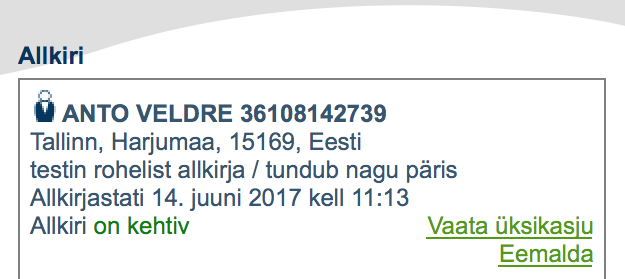

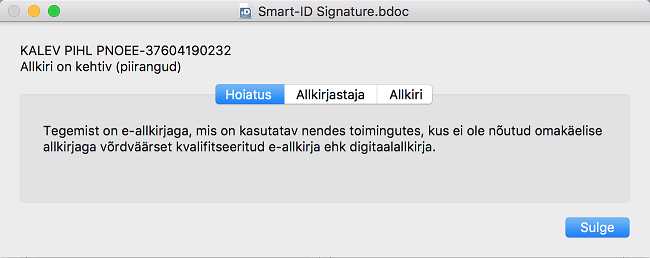

QES ehk Tõeline Digiallkiri (TM) näeb välja selline (märka rohelist värvi! – on kehtiv – ning tea, et vaid see allkiri on omakäelisega võrdsustatud:

Kui vajutada menüüpunktile “Vaata üksikasju”, siis on Digidoc kõigega väga rahul, mingeidki virinaid allkirja kvaliteedi üle ei ilmne:

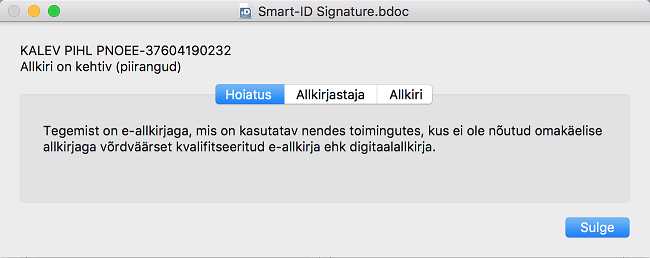

Seevastu näiteks Smart-ID abil antud e-allkiri näeb DigiDoc3 utiliidis välja pisut teisiti (märka KOLLAST värvi!):

Maailma üks esimesi SmartID abil antud allkirju

Allkiri on igati kehtiv (roheline värv), ent kuivõrd Smart-ID alles astub samme, et QES tasemele sertifitseeruda, siis on KOLLASEGA lisatud sõna “PIIRANGUD“. Vajutades menüüpunktile “Vaata üksikasju” on võimalik piirangu olemust lähemalt uurida:

Seega, kollast nähes peaks kasutaja aru saama, et kusagil nurga taga on veel mingi aga. Menüüpunktil “Vaata üksikasju” klikkides avaneb uus aken, kus seletatakse ära, mis täpselt on konkreetse aga tähendus.

SmartID puhul peitub “piirangu” põhjus asjaolus, et seda pole veel jõutud QES tasemele sertifitseerida, mõne teise riigi mõne teise allkirja puhul võib piirangu põhjuseks olla midagi muud.

Jäta meelde!: riigiasutustes kõlbab endiselt üksnes QES ehk digiallkiri ehk see allkiri, mida näidatakse roheliselt. Samas, kui piiranguga allkirja on andnud ELi muu riigi kodanik, siis on juristide otsustada, mida säärase e-allkirjaga Eesti oludes üldse peale hakata – kas aktsepteerida või mitte.

Usun, et ELi eIDAS-süsteemile üleminek põhjustab kasutajates alul parasjagu segadust. On ju meil nüüd ühe normaalse digiallkirja asemel tervelt neli erinevat taset. Praktikas on vaid eIDASe allkirjaredeli kahel ülemisel tasemel Eestis mingi kasutusala. Ometi usun, et igaüks saab pisukese harjutamise peale need tasemed selgeks, nii et marss harjutama!

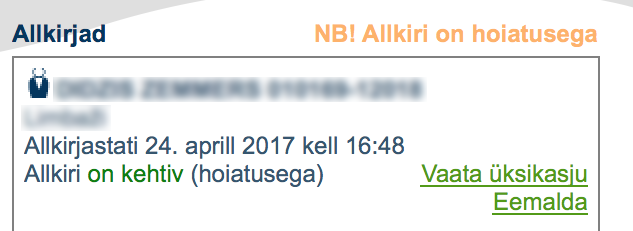

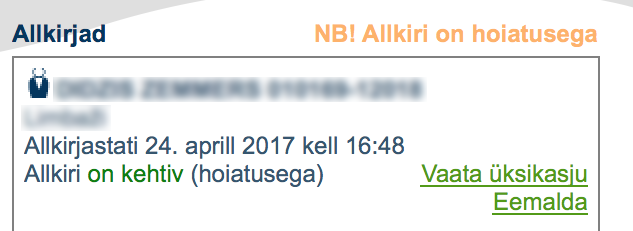

Lõpuks, leidub allkirju, mille puhul ei räägita enam mitte piirangust, vaid suisa hoiatusest. Enamasti on tegemist juhtudega, kus mõni arendaja on eksinud tehnilise vormingu suhtes. Hoiatusega allkirja kohates tuleks konsulteerida spetsialistiga – näiteks kirjutada aadressil help@ria.ee.

TeRa rakendus

TeRa (ehk Tembeldamise Rakendus) on mõeldud hapuks minevate digiallkirjade karjakaupa ärapäästmiseks Sinu arvutis.

Mure iseenesest tuleneb asjaolust, et Eestis on digiallkiri kasutusel juba 15 aastat. Esimesed digiallkirjad põhinesid räsialgoritmil SHA-1, mis tänaseks on räbalateks kuhtumas. Iseenesest pole siin midagi valesti – e-riigis tulebki arvestada, et algoritmid pidevalt täiustuvad ja et vanad algoritmid pole enam nii murdmiskindlad. Nii see hakkabki tulevikus olema, et iga n aasta tagant tuleb krüptograafialahendusi uuendada. Aga et see juhtus alles esimest korda, siis konservatiivid alles tõrguvad säärast perspektiivi uskumast…

Muide, ka SHA-1 räsialgoritmi kuhtumisest oleme varem kirjutanud.

Otse öeldes, kui Sina ei otsi üles oma olulisi digiallkirju ega tembelda neid TeRa abil üle mõne nüüdisaegsema algoritmiga, siis võib tulevikus tekkida sekeldusi. RIA itimehed ei saa küll ühtki allkirja lambist kehtetuks tunnistada, kuid kui tekib vaidlus, allkirjastatud dokumentidele “tekivad” erinevad sisud, siis neist õige tuvastamiseks võib juristidele kuluda väga palju aega ja raha.

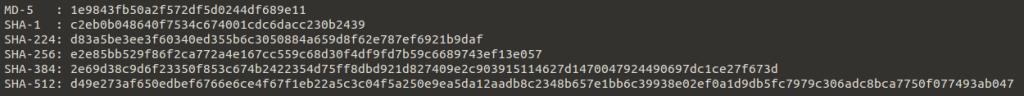

Uued räsialgoritmid on murdmiskindlamad ja annavad eelmistest pikema väljundi

TeRa on mõeldud kodukasutajale oma hapuksminevate SHA-1 algoritmil põhinevate digiallkirjade päästmiseks. Rakendus tuleb käima panna ning ta otsib ise arvutist üles kõik vananevad digiallkirjad ning pistab need uude, krüptograafiliselt murdmiskindlasse konteinerisse (mis, hmm, loodetavasti peab vastu järgmised 10 aastat).

Vajadusel võib lugeda TeRa kasutusjuhendit.

Asutustele ja firmadele, kus vorbitakse sadu tuhandeid digiallkirju, kujuneb ületembeldus parajaks pähkliks, ent pole kahtlust, et nad mainituga hakkama saavad. Ühtlasi on asutustele loodud TeRa käsurearakendus.

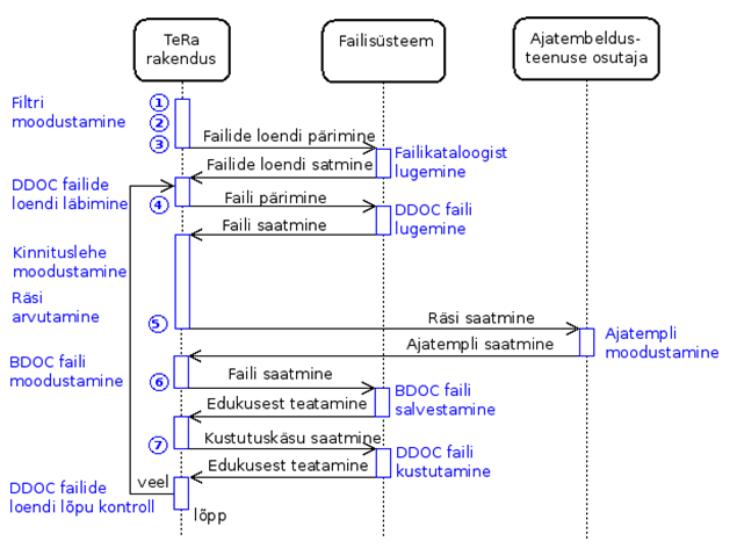

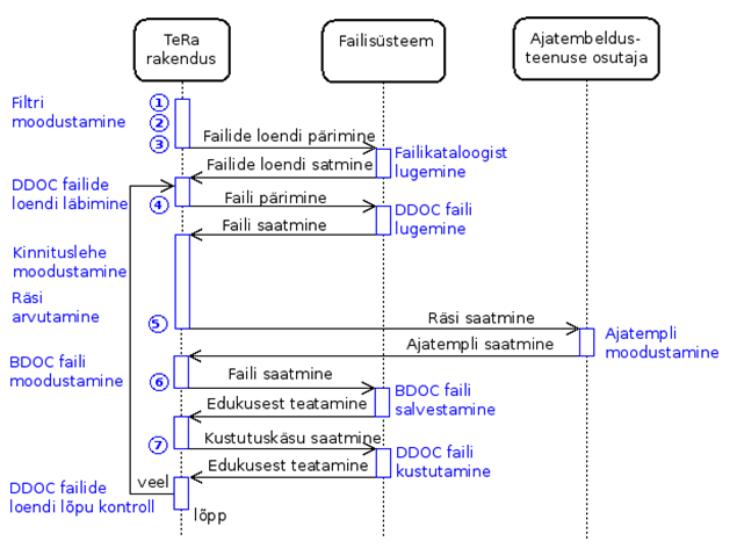

TeRa protsessi voog arhitektuurinõukogu ajalooliselt slaidilt, BDOC asemel täna tegelikult moodustatakse juba ASIC-S vormingus fail. Teinegi oluline muudatus: DDOC faile tegelikult ei kustutata, need jäävad kasutajale kenasti alles.

Mis kuupäevaks peaksid kodused allkirjad saama üle tembeldatud? Hetkel hindab RIA, et 1. juuliks 2018. Ent ütleme ausalt välja, kui mõni vahepeal ilmunud krüptograafiline uuring SHA-1 algoritmi päris ribadeks kisub, eks siis tuleb ka riskid uuesti ümber hinnata.

Kartaago hävitamisest

Ehkki alljärgnev pole otseselt tänase päeva teema, palun mine ja uuenda ühtlasi ära ka oma sertifikaadid ID-kaardi sees. Nimelt, väga suur kogus sertifikaate on säärased, mida alates 1. juulist 2017 enam uuendada ei saa.

Kui jätad oma sertifikaadid enne 1. juulit uuendamata, tekib Sul risk, et mõned internetisirvikud enam ei soovi Sinu ID-kaardiga koostööd teha või Sind ei lasta sääraste sertifikaatidega enam mõnesse olulisse e-teenusesse sisse.

Märka hüüumärki!

Kui jätta 1. juuliks oma sertifikaadid uuendamata, siis küll midagi fataalset ei juhtu (ei võeta valimisõigust kelleltki ära vms) ja PPA teenindussaalist saab alati uue ID-kaardi, kuid paraku juba üldises järjekorras ja raha eest.