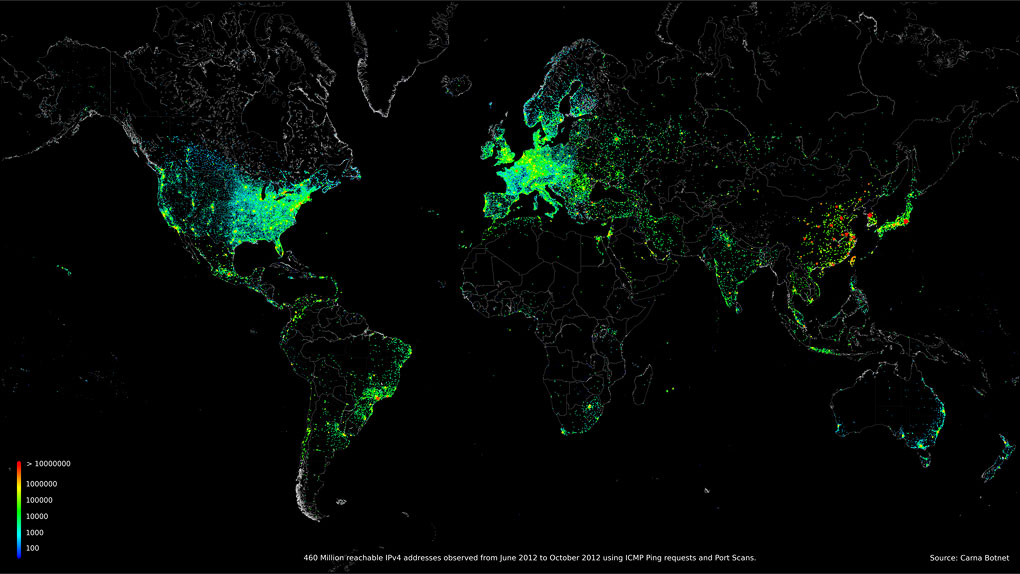

Illustratsioon H.D Moore’i paari aasta tagusele kogu internetile suunatud skaneeringule. Allikas: http://www.technologyreview.com/news/514066/what-happened-when-one-man-pinged-the-whole-internet/

Martin Undusk Elutähtsate teenuste kaitse talitusest annab süsteemiadministraatoritele nõu teenuste ja seadmete haldamiseks olukorras, kus keskmiselt iga 5 minuti järel tehakse iga Eestis asuva IP-aadressi pihta automaatpäring, lootes, et näkkab mõni haavatav rakendus.

Arvutivõrku ühendatud seadmete puhul eeldatakse sageli, et pärast arvutivõrgu- ja voolukaabli ühendamist ning vajalike funktsionaalsete seadistuste tegemist on seade kasutamiseks valmis. Isegi kui muudetakse vaikimisi parool, piirdub seadme edasine haldamine sageli tegutsemisega tõrgete korral (voolukaabel välja ja tagasi sisse). Seadmete haldamiseks kasutatakse tarkvaralisi rakendusi ja rakendustega suhtlemiseks omakorda teenuseid (kohati võib rakenduse ja teenuse vaheline piir olla väga õhuke).

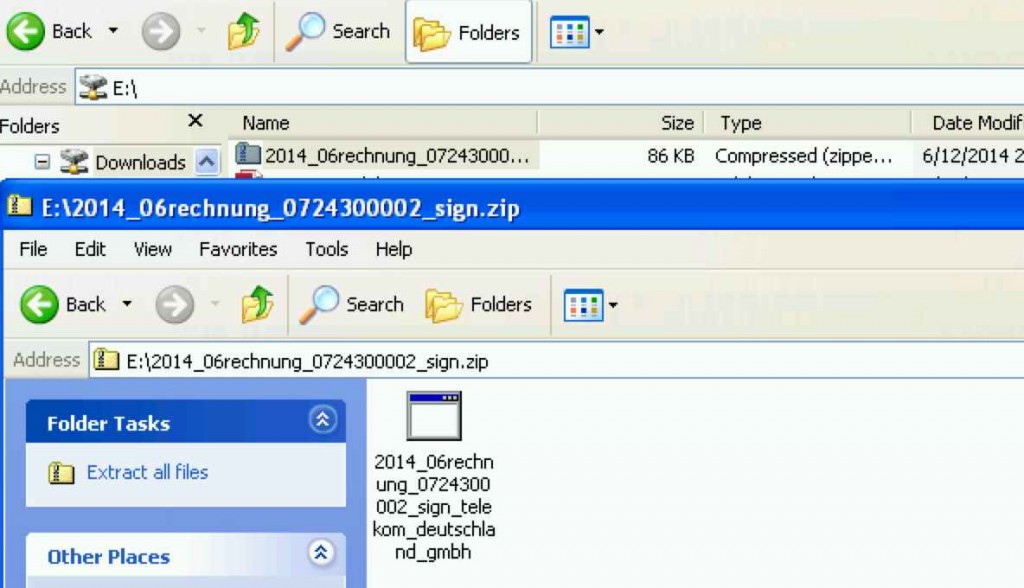

Ka tarkvaralised lahendused (nt internetist alla laetavad veebihalduskeskkonnad nagu WordPress, Joomla, Drupal; FTP serverid; andmebaasiserverid; kaughaldusteenused jne) pole kohe kasutamiseks valmis. Kui ühendada mõni teenus võrku IP-aadressiga, mis ei paku ühtki muud teenust ega ole seda kunagi teinud, on ekslik loota, et keegi teine seda teenust internetist üles ei leia.

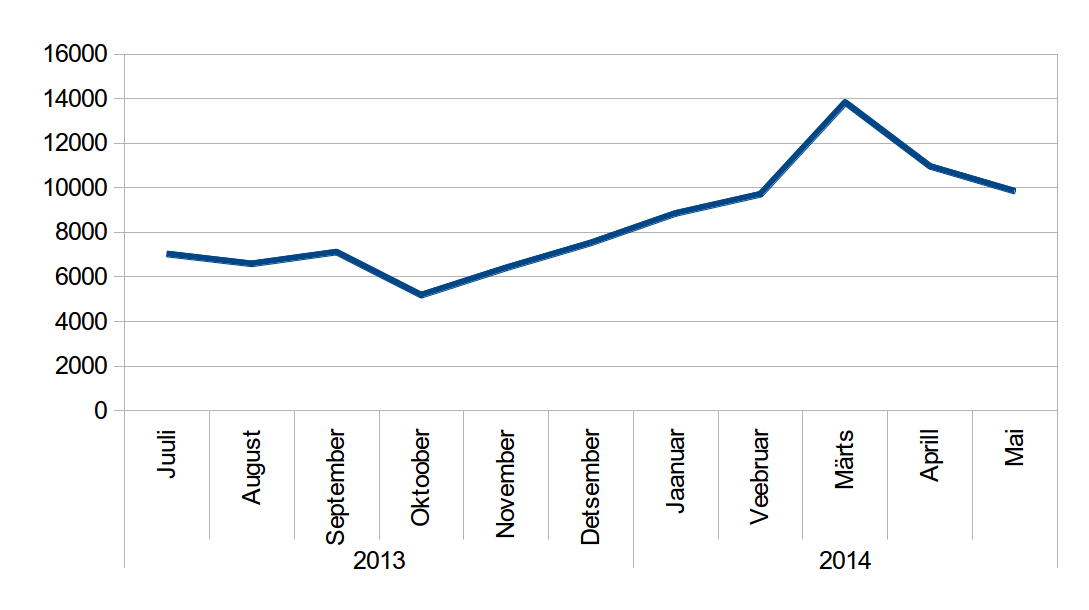

Minu poole aasta tagune mõõteeksperiment näitas, et keskmiselt iga 5 minuti järel tehakse suvalise Eesti IP-aadressi pihta päring, mis kontrollib mõne haavatava teenuse või rakenduse olemasolu. See küll ei tähenda, et skaneeritavat IP-d kasutav teenus leitakse kohe esimesel korral, sest teenuse pakkumiseks on iga IP-aadressi kohta võimalik valida 65535 pordi ja igal pordil omakorda 2 eri protokolli vahel. Küll aga lihtsustab teenuse leidmist see, et iga rakenduse teenus kuulab vaikimisi kokkulepitud pordil võimalikke ühendusevõtjaid (lõppkasutajaid). Üldjuhul seda porti ei muudeta.

Hea tööriist illustreerimaks internetis leiduvaid seadmeid on Shodani otsingumootor. Shodan skaneerib regulaarselt neljakümmet porti, sealhulgas 21, 22, 23 ja 80 ning salvestab neil portidel kuulava rakenduse versiooni ja muu teenust kirjeldava info (teenust pakkuva rakenduse versioon, seadme nimetus jne), mida on võimalik seejärel kõigil veebipõhise otsingumootori abil otsida.

Alloleval pildil on näha otsingutulemus Eestis leiduvate internetti (nt Elioni, EMTi, Elisa jne võrku) ühendatud IP-kaamerate päringule. Üldjuhul näidatakse avalikuks kasutamiseks mõeldud veebikaamerate pilti selleks seadistatud n-ö laiatarbe-veebiserveri (nt Apache, IIS, nginx) vahendusel, sest kaamera ise ei kannata suurt kasutajate hulka välja. Otsing on tehtud aga rakenduse kirjelduses leiduva info põhjal, mis sisaldab ka seadme nimetust. Veebiserver, mis sisaldab seadme nimetust, on spetsiaalselt seadme jaoks ehitatud serverteenus, mitte n-ö laiatarbe kasutuseks mõeldud server. Seega võib eeldada, et pildil olev loetelu sisaldab vasteid nende kaamerate kohta, mis on otse seadmes sisalduva serverteenusega võrku ühendatud ega ole avalikuks kasutamiseks mõeldud.

Kui mõnes seadmes/tarkvaras leitakse haavatavus (näiteks hiljutine Heartbleed või Linksysi, Netgeari ja teiste kodukasutamiseks mõeldud ruuterite tagauks pordil 32764), hakkavad skaneerijad otsima just sellel pordil kuulavaid teenuseid. Pahatahtlikud skaneerijad hakkavad üldjuhul kohe ka haavatavusi ära kasutama. Õnnestunud ründe korral on võimalik saada kogu kontroll seadme üle ning seejärel, sõltuvalt seadme/tarkvara otstarbest, on võimalik kasutada seda edasisteks rünneteks. Tööstusautomaatika seadmete puhul saab põhjustada kahjusid isegi füüsilises keskkonnas.

Mida teha?

- Kaalu, kas teenus peab olema avalikust võrgust kättesaadav.

- Avalike teenuste puhul tuleb neid kindlasti regulaarselt paigata.

- Teenuse puhul, mis peab olema interneti kaudu kättesaadav, kasuta filtrit, mis lubab teenust kasutada vaid valitud IP-aadressidelt – töökoht, sõbra kodu vms.

- Kõige kindlam on kasutada oma teenusele ligipääsuks mõnda VPNi lahendust.

- Kasuta teenuse standardse pordi asemel mõnda suvalist porti.

- Kindlasti kasuta teenuse puhul ka tugevat parooli ja muuda seda regulaarselt.

Kõik need meetmed vähendavad riski automaatrünnakuga pihta saada ning lasevad meil rahulikumalt magada.

Eireann Leverett leidis Shodani abil üle 10 000 interneti ühendatud tööstusautomaatika seadme.

H.D Moore skännis kogu maailma ja leidis 114 000 turvaauguga seadet jms.