Riigi Infosüsteemi Ameti intsidentide käsitlemise osakond (CERT-EE) kirjutab “Microsofti” petukõnedest.

Petturid on alati meist üks samm ees, olles innovaatilised ja julged. Nüüd nad teevad petukõnesid ka Eestis. Microsofti (MS) kasutajatoe nime alt tehtud petukõnesid on tehtud 2009. aastast kogu maailmas, alates Ameerika Ühendriikidest, lõpetades Uus-Meremaaga.

Pettuse ülesehitus on lihtne: helistaja tutvustab end Microsofti kasutajatoe või partnerasutuse töötajana. Microsofti nime alt helistav pettur on viisakas ja väga abivalmis, ta väidab, et soovib sinu arvutit korrastada. Selleks räägib ta sulle loo, kuidas teda teavitati masina nakatumisest. Teise legendina võib ta rääkida, et kas arvuti ise või sinu asutuse IT-inimesed on edastanud abipalve MS kasutajatoele, kes nüüd justkui peaks parandama sinu arvutis ilmnenud probleeme.

Siinkohal mainime: MS on oma kasutajatoe lehel välja toonud, et nemad ei paku enda initsiatiivil tuge ega helista kasutajale kunagi omaalgatuslikult.

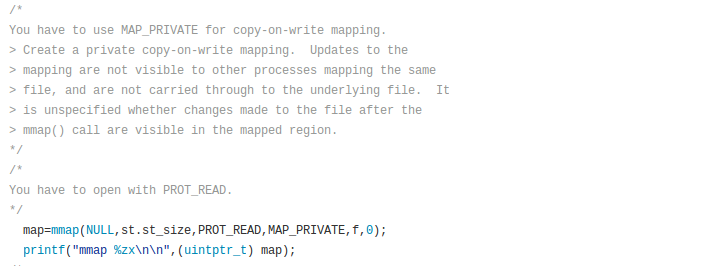

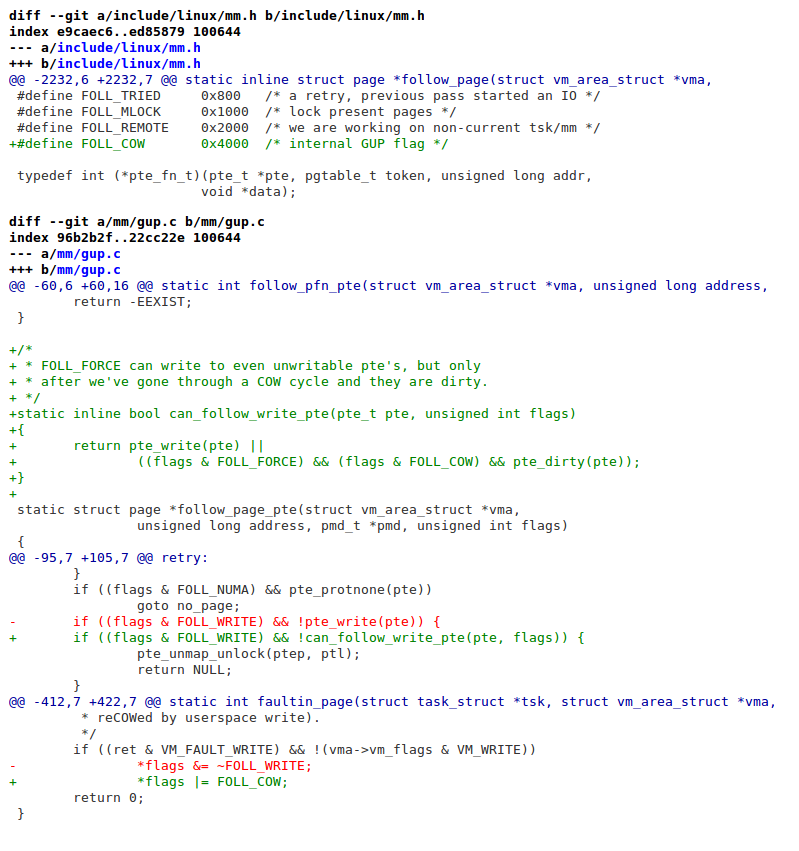

Petukõne eesmärgid olenevad petukampaaniast. Näiteks võib pettur üritada müüa sulle hirmuvara (scareware) tooteid, mis justkui leiavad sinu arvutist pahavara ning makstes summa X saad nendest pahalastest lahti nagu naksti.

On ka võimalus, et petturi eesmärk on varastada sinu kontode või krediitkaardi andmeid.

Hirmuvara pettus

Allikas: https://www.welt.de/img/wirtschaft/webwelt/mobile116828023/2801629777-ci23x11-w1136/zgbdc5-6abh2opem4wd60yw1dj-original-png.jpg

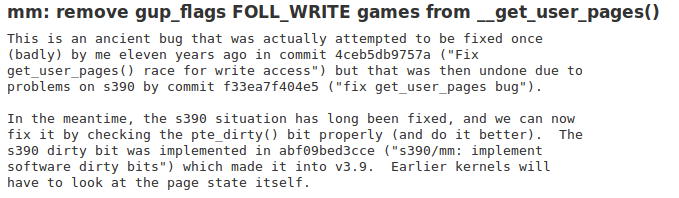

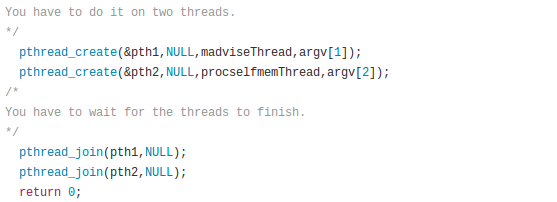

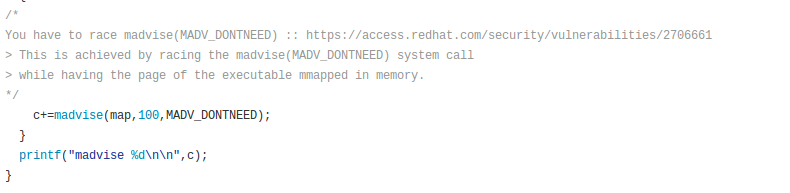

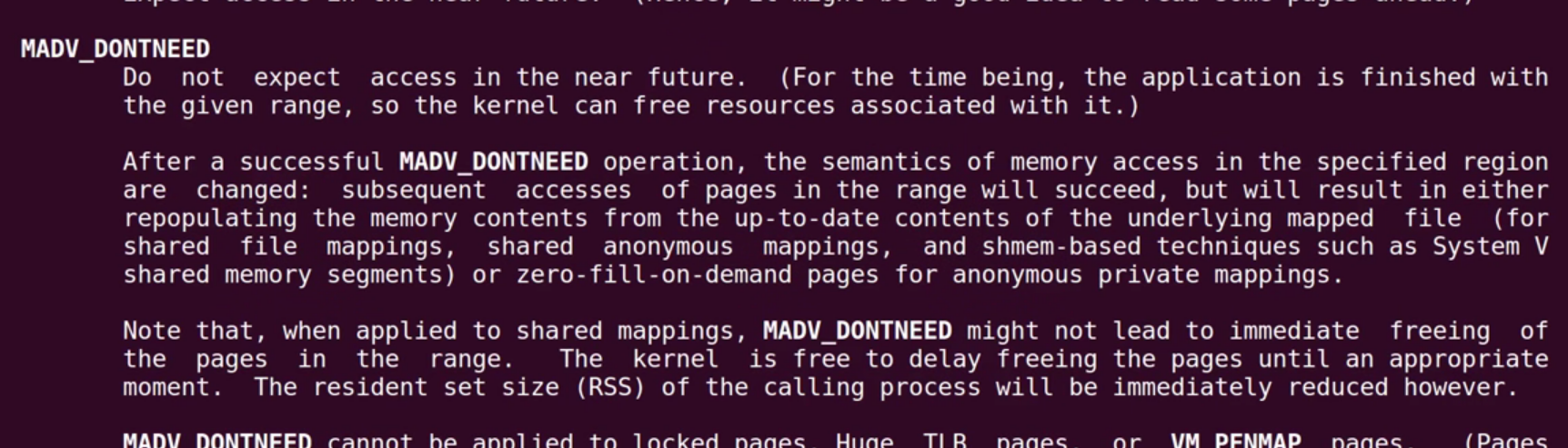

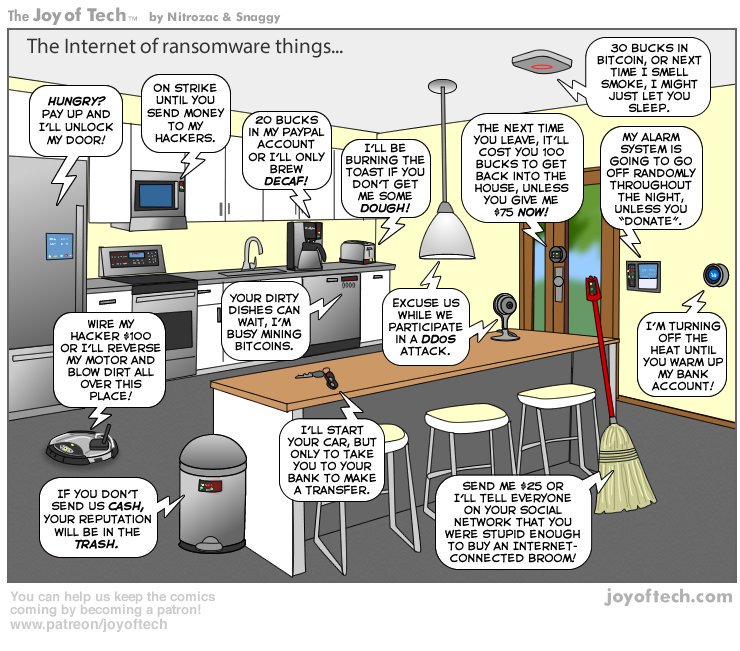

Oma eesmärgi saavutamiseks paluvad petturid külastada teatud veebisaiti, kust pead tõmbama alla kaughaldustarkvara või pahavara. Kaughaldustarkvara, enamikul puhkudel tarkvara nimega TeamViewer, lubab telefoni otsas oleval petturil sinu masina üle võtta.

Allikas: https://upload.wikimedia.org/wikipedia/en/thumb/7/71/TeamViewer_Screenshot_on_a_machine_running_Windows_8.png/300px-TeamViewer_Screenshot_on_a_machine_running_Windows_8.png

Konkreetne tarkvara ei ole kuidagi seotud petturitega. TeamViewer on laialt levinud kaughalduse tarkvara, mida petturid kasutavad tööriistana.

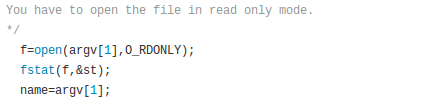

Pettur räägib, kui täbarad lood on ikka sinu masinaga, viidates hirmuvara skannimistulemustele. Alternatiivina soovitavad vaadata arvuti veateadete logisid ning väidavad, et need näitavad samuti pahavara olemasolu.

Pettur jätkab kirjeldamist, kuidas ta teeb sinu masina nüüd puhtaks, muidugi teatud summa eest. Tegelikult eemaldab ta hoopis enda alla laetud hirmuvara. Petturid üritavad saada sinult kohest makset nt Paypal’i kasutades, varastades nii sinu krediitkaardi andmed, sest jälgivad kaughaldustarkvara vahendusel hoolikalt makse tegemist. Sellega jätab pettur mulje, et ta on justkui sangar, kes sind aitab.

Isikuandmete pettus

Teine, levinum ja mitte nii tehniline pettus on petturi palve parooli muutmiseks minna petturi soovitatud lehele. Pettur räägib, et see on Microsofti standardprotseduur nakatunud kasutajate andmete lekke ärahoidmiseks. Juhime tähelepanu, et oma paroole ei tohi kunagi kolmanda osapoole lehekülgedele sisestada, ning kasutajatugi ei viita kunagi lingile, mis asub teises domeenis.

Loo moraal: tasuta lõunaid pole olemas.

Petturid, kes kõne teevad, pole alati teadlikud, mis eesmärgil nad sinu arvutisse tarkvara installivad. Nad on tavalised „üheksast-viieni“ töötajad, kes lasevad kui lindilt üht sama teksti ja installivad tarkvara, mis on neile ette antud. Tõeline pahalane on see, kes kõnekeskuse teenust sisse ostab. Oluline on mõista pettuse tagamaid ja osata selles olukorras käituda.

Kuidas käituda, kui petis sulle helistab?

- Kõne tehakse inglise keeles, alustades sõnadega:

„Hi, I’m calling from Microsoft Support” – „Tere, helistan teile Microsofti kasutajatoest!“.

Nüüd tuleks kõne kohe katkestada!

Meenutame, et Microsoft ei helista, kui Sa pole nendega eelnevalt kontakti võtnud.

- Teavita oma IT-tugiisikut toimunust, koos järgmiste detailidega:

- Kõne algusaeg

- Mis numbrilt helistati?

- Mis numbrile helistati? (kas isiklik või töönumber?)

- Kui Sa ei jõudnud kõnet kohe katkestada, siis ka: millisele netiaadressile (URL) sind suunati.

Kui sa ei pannud telefoni hargile ja tegid koostööd petturiga, siis teavita toimunust KOHE oma IT-osakonda või CERT-EE-d (aadressil cert@cert.ee), lisa eelnevalt mainitud detailid. Lisaks sellele kirjelda protsessi, mida pettur sinu masinas tegi, kui sul oli võimalik seda jälgida.

- Juhul, kui tegid makse, tühista see kontakteerudes oma pangaga.

- Vaheta paroolid, mis võisid ründe käigus lekkida.

- Käivita masinas viirustõrjeprogramm.

- Eemalda arvuti võrgust, kuniks antiviirus teeb oma tööd.