Illustratsioon: Andres Varustin

OpenSSL paikas kõrge mõjuga turvavead

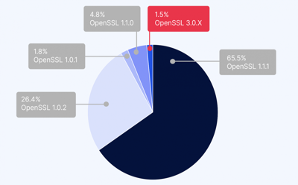

OpenSSL paikas kokku kaheksa turvaviga, millest kõige suurema mõjuga haavatavus (CVE-2023-0286) võimaldab ründajal lugeda mälu sisu ja viia läbi teenusetõkestusründeid. Siiski juhivad tarkvara arendajad tähelepanu sellele, et haavatavus mõjutab tõenäoliselt ainult neid rakendusi, mis kasutavad tühistatud sertifikaatide loendi (Certificate Revocation List) võrgust kättesaamiseks spetsiaalseid lahendusi. Teised väiksema mõjuga turvanõrkused on välja toodud arendaja kodulehel (SW, OpenSSL).

Kes ja mida peaks tegema?

Kõigil, kes kasutavad OpenSSLi versioone 3.0, 1.1.1 ja 1.0.2, soovitatakse see uuendada esimesel võimalusel.

OpenSSL 3.0 kasutajad peaksid uuendama tarkvara versioonini 3.0.8.

OpenSSL 1.1.1 kasutajad peaksid uuendama tarkvara versioonini 1.1.1t.

OpenSSL 1.0.2 kasutajad peaksid uuendama tarkvara versioonini 1.0.2zg (võimalik vaid eritingimustel) (OpenSSL).

OpenSSH uus versioon parandab mitu turvaviga

OpenSSH avaldas uue versiooni 9.2, kus on parandatud mitu turvaviga. Sealhulgas parandati ka turvaviga tähistusega CVE-2023-25136, mille abil on ründajal teoreetiliselt võimalik käivitada haavatavas süsteemis pahatahtlikku koodi või teostada selle vastu teenusetõkestusrünnak. Siiski märgivad tarkvara arendajad, et haavatavust ei ole lihtne ära kasutada tulenevalt sshd protsessi kaitsemeetmetest (HN, JFrog).

Kes ja mida peaks tegema?

CVE-2023-25136 mõjutab ainult OpenSSH versiooni 9.1p1 ja on parandatud versioonis 9.2p1. Kuigi nõrkust ei ole lihtne ära kasutada, soovitatakse OpenSSH uuendada kõige uuemale versioonile, et vältida võimalikku küberintsidenti (JFrog).

Turvanõrkus lubab häkkeritel muuta aega Dahua videovalvekaamerate süsteemides

Turvanõrkus tähisega CVE-2022-30564 avastati eelmisel aastal ja möödunud nädalal teavitas Dahua, et teatud nende tooteid see tõesti mõjutab. Selle abil on ründajal võimalik muuta aega mõjutatud seadmete süsteemides ja seda saab ründaja teha siis, kui ta saadab avalikult kättesaadavale süsteemile vastava päringu. Siiski on ründajal vaja teada spetsiaalseid rakendusliidese (API) parameetreid, et seda turvanõrkust ära kasutada (Redinent).

Turvanõrkuse avastanud ettevõtte sõnul on haavatavus eriti ohtlik just seetõttu, et internetist on avalikult kättesaadavad tuhanded sellised kaamerad. Kuna pahaloomulised osapooled saavad videosalvestiste aega muuta vastavalt vajadusele, avaldab turvaviga otsest mõju ka siis, kui videosalvestist on vaja uurimise käigus kasutada tõendina (Redinent).

Kes ja mida peaks tegema?

Nimekiri mõjutatud toodetest on avaldatud tootja kodulehel. Kui te neid kasutate, uuendage tooted esimesel võimalusel. Samuti ei tohiks videovalvekaamera süsteemi hoida internetist avalikult kättesaadavana.

Androidi uue versiooniga paigati 40 turvanõrkust

Google avalikustas eelmisel nädalal Androidi operatsioonisüsteemile turvauuendused, mis parandavad 40 turvanõrkust, millest 17 on kõrge mõjuga. Kõige kriitilisemaks parandatud haavatavuseks on turvaviga Frameworki komponendis, mille abil on ründajal võimalik mõjutatud süsteemis enda õiguseid suurendada. Kõik parandatud turvanõrkused on välja toodud siin.

Kes ja mida peaks tegema?

Kui teie Androidi operatsioonisüsteemi kasutavale seadmele pakutakse uuendusi, soovitame need rakendada (SW, Android).

Chrome’i uue versiooniga parandati 15 turvanõrkust

Google avalikustas uue Chrome’i versiooni tähisega 110, mis on mõeldud Windowsi, Mac OSi ja Linuxi operatsioonisüsteemidele. Uue versiooniga parandati 15 turvanõrkust, millest kolm on kõrge ja viis keskmise mõjuga. Kolme kõrge mõjuga haavatavust saab ära kasutada spetsiifiliste HTMLi lehtede abil. Google ei maininud, et nõrkuseid oleks jõutud ära kasutada (SW, Chrome).

Kes ja mida peaks tegema?

Soovitame uuendada Chrome esimesel võimalusel.

RIA analüüsi- ja ennetusosakond