CERT-EE juhendab, kuidas aktiveerida kaheastmeline autentimine Gmailis.

Blogisse on hiljem lisandunud on ka juhised Facebooki, Twitteri ja Microsofti kontode kohta.

Kaksikautentimine (2FA, two-factor authentication, ka kahefaktoriline autentimine, kaheastmeline kinnitamine) on turvategevus, mis nõuab kasutajalt sisselogimisel enese identifitseerimist kahel sõltumatul viisil: näiteks ID-kaardi puhul on kasutusel füüsiline vahend, kuid sellele lisaks nõutakse veel teadmist, mida ei tohiks olla kellelgi peale kaardiomaniku (PIN-kood). Autentimise alustest ja kasutusel olevatest terminitest loe RIA blogi eelnevast kirjutisest.

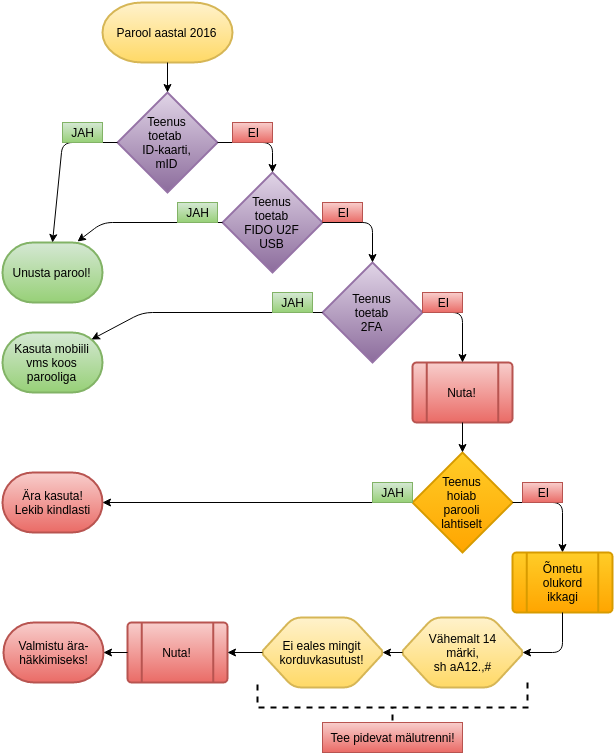

Kaksikautentimine on eriti oluline just sotsiaalmeediasaitide puhul, mis ID-kaarti ei tunnista. Tänases turvaolukorras ei piisa Google’i ja Facebooki kasutamisel enam lihtsalt paroolist. Selleks, et oma kontost mitte ilma jääda, tuleb kindlasti sisse lülitada 2FA. Esimese asjana tuleb oma konto kaitsmiseks valida turvaline parool – üks lahendus turvalise parooli valimisel võib olla näiteks Tehnokratt Peeter Marveti loodud tööriist, mis genereerib kasutajatele parooliks neli levinud sõna, mida saab suurte tähtede, erimärkide ja numbrite lisamisel veelgi turvalisemaks muuta https://rabool.eu/.

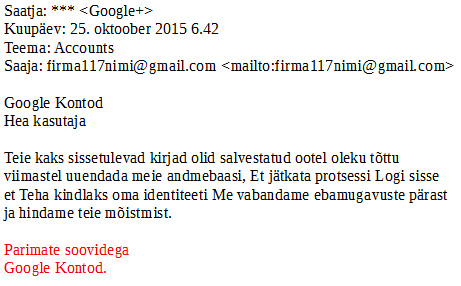

Õngitsustest ja pettustest, mille vastu 2FA aitab, on juttu blogipostitustes:

Allpool õpetame kasutajaid, kuidas populaarsetes keskkondades (Google, Facebook) kasutada ajakohast turvalisust ning kaitsta sellega oma kontosid ülevõtmise eest.

Moodne autentimine Gmailis

Google kasutab kaksikautentimise (2FA) tähistamiseks omaenda tõlketerminit „kaheastmeline kinnitamine“.

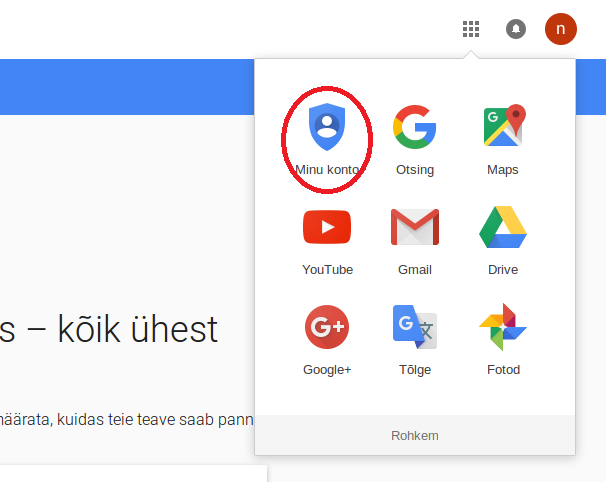

Vali „Minu Konto“. Sealt leiad seaded, mis võimaldavad muuta Gmaili turvalisemaks ning häälestada autentimise ajakohaseks:

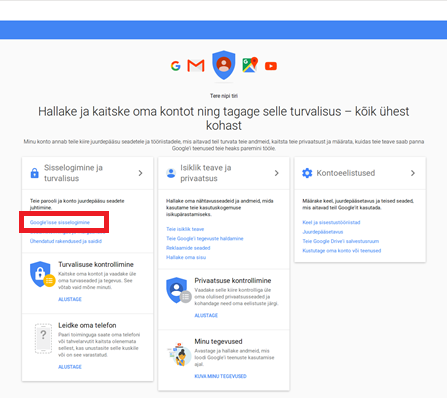

Klõpsa menüüpunktil „Google’isse sisselogimine“:

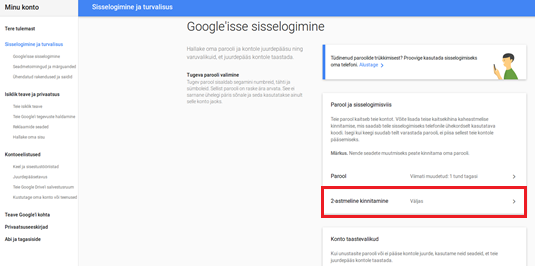

Avaneb kaheastmelise kinnitamise menüü. Siin klõpsa „2-astmeline kinnitamine“:

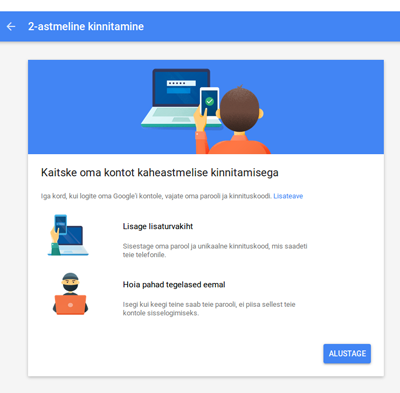

Siin klõpsa “Alustage”:

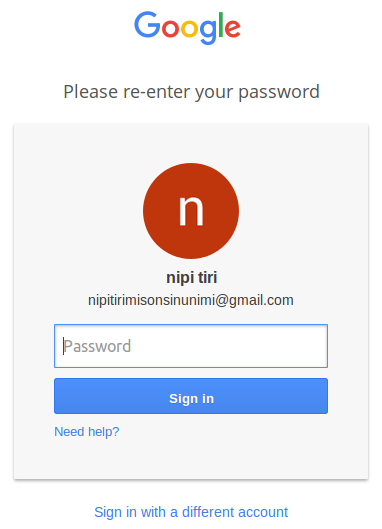

Turvakaalutlustel, s.o et keegi ei lukustaks sinu kontot oma telefoninumbriga, küsitakse sinult uuesti parooli:

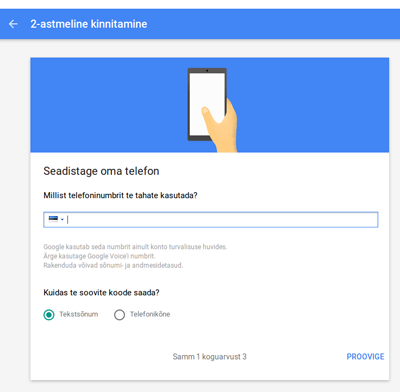

Edaspidi hakkab Google’i turvasuhtlus Sinu suunas toimuma tekstisõnumite vahendusel. Sisesta selle mobiiltelefoni number, millele soovid edaspidi turvasõnumeid saada:

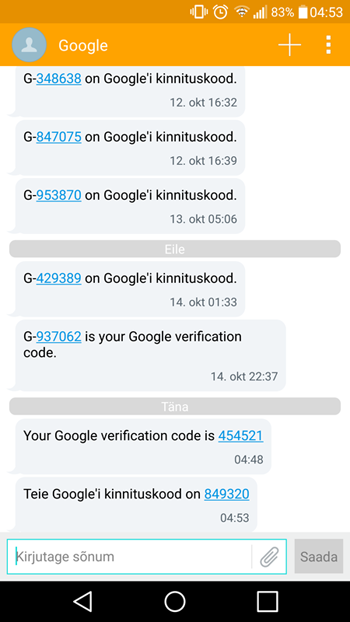

Seejärel saad Google’ilt SMSi teel ühekordse toimingukoodi. Alloleval ekraanipildil on mitmeid sõnumeid koodidega – see näitab, et turvalist sisselogimist on varemgi kasutatud:

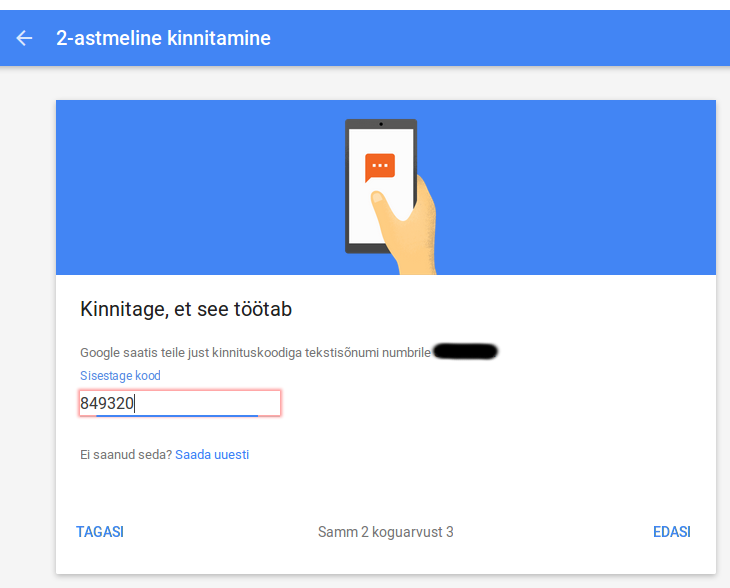

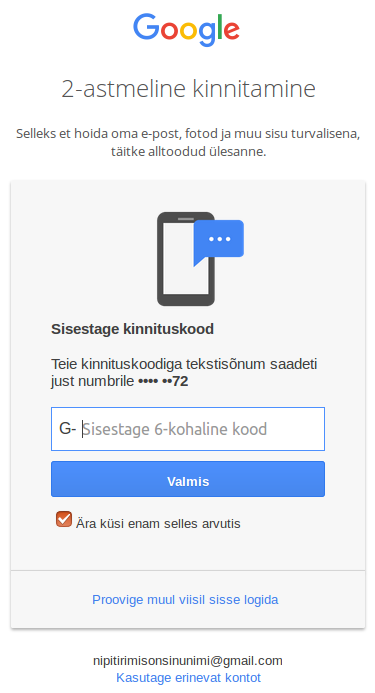

SMSiga saadud ühekordne kinnituskood tuleb nüüd sisestada turvahäälestuste häälestamise lehele. Veidi konarliku tõlke üle ei tasu naerda, kõrgema turvalisuse nimel tuleb tõlkevead ja -konarused lihtsalt ära kannatada:

Ettevalmistused on nüüd tehtud, on aeg moodsa, mitmeastmelise autentimise kasutuselevõtuks. Igapäevaseks kasutamiseks tuleb 2FA eraldi sisse lülitada:

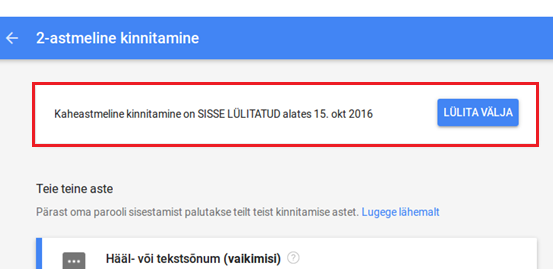

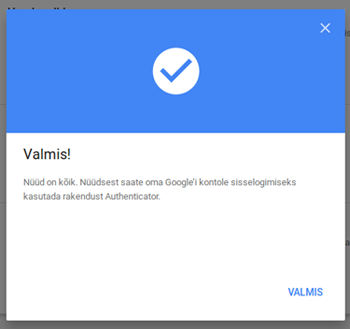

Oledki pääsenud järgmisele tasemele. Ekraanile ilmub info, et kaheastmeline kinnitamine on nüüdsest aktiveeritud:

Ent kuidas toimub sisselogimine edaspidi, pärast kaheastmelise kinnitamise sisselülitamist?

Palju õnne – oledki aktiveerinud kaheastmelise autentimise!

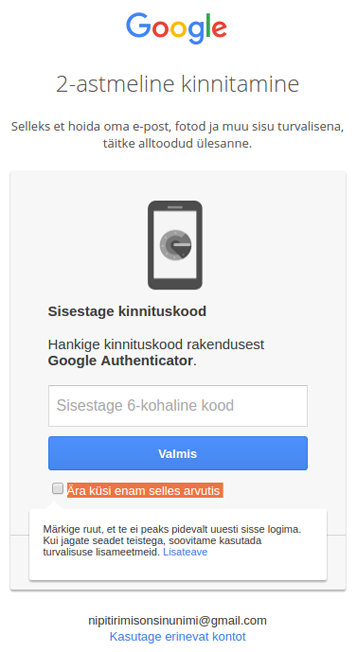

Kas panid tähele – on olemas valik „ära selles arvutis enam küsi“. Need eriti paranoilised kasutajad, kes kardavad rünnakut ka omas kodus, võivad selle linnukese ju maha võtta ning siis saadetakse telefonile iga sisselogimise käigus uus kinnituskood.

Enamasti kasutaja nii keerukat süsteemi ei vaja. Edaspidi tunneb sotsiaalvõrk ära tema koduarvuti ja töökoha WiFi – see toimub IP-aadressi alusel – ning varem tuntud kohast sisse logimisel koodimängu ette ei võeta. Kuid hoiatus – sama juhtub ka kooli või kohviku avalikes WiFi-des, mis on oma olemuselt palju ohtlikumad. Teisisõnu, kasutajal tuleb ise teha õige valik – näiteks selline, mis tagab piisava turvalisuse, kuid ei pommita pidevalt koodidega.

Rakenduse Google Authenticator seadistamine

Vahel juhtub, et inimene satub välismaale, kus andmerändlus (roaming) ja SMSid on kallid. Turvaline arvuti leidub ehk sõbra kodus, kuid kuhu saata sel juhul koodid?

Selgub, et Google’il on olemas spetsiaalne nutitelefonirakendus olukordadeks, kus ei taheta telefoniside peale raha kulutada. Rakendus genereerib lühiajaliselt kehtivaid koode, millega on võimalik Google’i teenustesse sisse logida. Turvalisuse tagab siin täpne kellaaeg ja telefon, mida kasutaja usaldab.

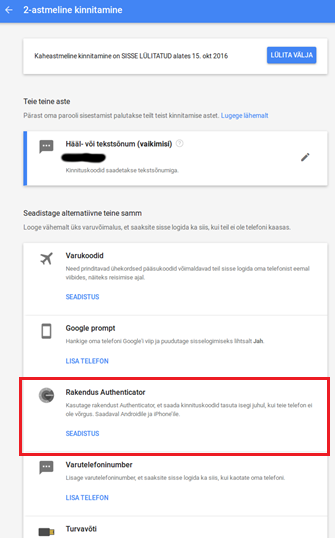

Et Google Authenticator saaks töötada, tuleb see autentimisviis esmalt oma Google’i konto tarbeks aktiveerida (lubada).

Klõpsa Google’i konto alt „Rakendus Authenticator SEADISTUS“:

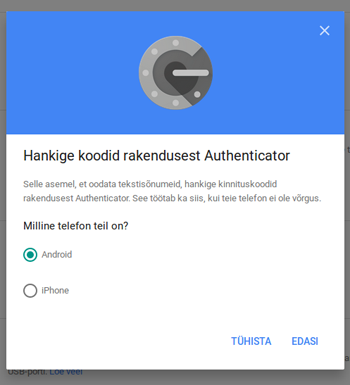

Koodi turvaline arvutamine toimub Androidis ja iPhone’is pisut erinevalt, mistõttu on ühtlasi vaja ära märkida ka oma telefoni tüüp:

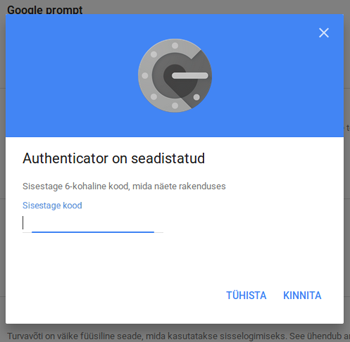

Google’i konto on nüüd Authenticator’i kasutamiseks seadistatud.

Järgnevalt tuleb rakendus nutitelefoni poest alla laadida. Siinse näite puhul on tegemist Android-seadmega, seega suundume Play poodi ning leiame õige rakenduse:

Järgnevalt tuleb rakendus siduda kontoga, kuhu hakatakse koodigeneraatori abil sisse logima. Selleks tuleb siseneda valikusse „Lisa konto“:

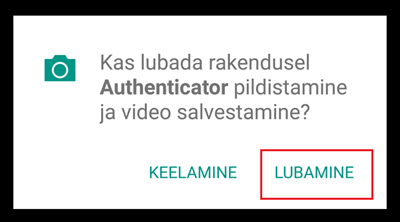

Kõige mugavam on vajalikku andmeülekannet sooritada QR-koodi kaudu. Toimub see küllaltki sarnaselt e-hääletusega (kus samuti pildistatakse QR-kood ekraanilt maha). Ei maksa ehmuda, kui QR-koodi skannimiseks/pildistamiseks küsitakse kaamerakasutusluba (piltide/video salvestamise luba). Ning taas kord – Google’i konarlikku eestikeelset tõlget ei maksa lihtsalt tähele panna.

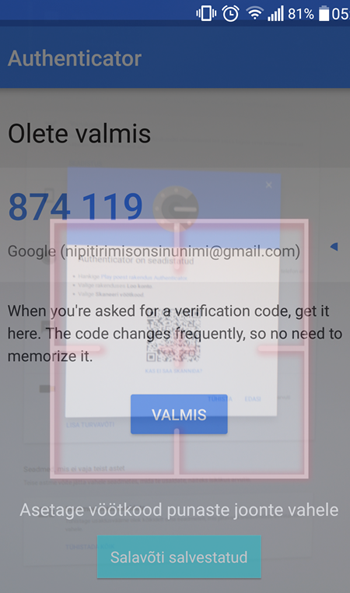

QR-koodi pildistamine ekraanilt näeb välja umbes sedasi:

Pärast rakenduse seadistamist teeb Google kasutajale puust ette, kuidas koodi genereerimine käib. Kood tuleb sisestada arvuti veebivormi:

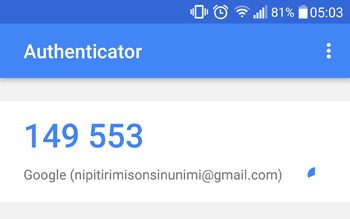

Kood saadakse rakendusest Google Authenticator. Koode meelde jätte pole vaja, iga kord genereeritakse uus kood.

Google Authenticator ongi kasutamiseks valmis:

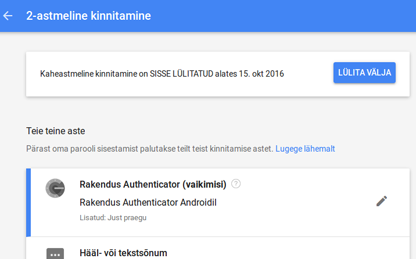

„Kaheastmelise kinnitamise“ info Sinu Google’i konto küljes näeb nüüdsest välja umbes selline:

Sisselogimine pärast rakenduse Google Authenticator kasutuselevõttu toimub sedasi:

Kuidas aktiveerida kaheastmeline autentimine Facebookis?

Kokkuvõtteks

Enamik Sinu konto ülevõtmiseks suunatud rünnetest toimub läbi Interneti kusagilt kaugelt (ja üldsegi mitte Sinu kodust, koolist, töökohast või lemmikkohvikust). Seetõttu, kui kontrollida sisselogimisel IP-aadressi ja veebilehitseja tüüpi (just seda teevad nii Google kui ka Facebook), õnnestub enamik ründeid ära hoida. Tõsi on paraku ka see, et kui rünnak lähtub Sinu enda lähiümbrusest ning ründajal on füüsiline ligipääs Sinu telefonile, siis pole kaksikautentimisest kuigivõrd kasu.