Autor: Anto Veldre, RIA analüütik

Portaal Helpnetsecurity avaldas hiljuti artikli, mis annab ülevaate e-kirjade ohtlikust sisust.

Algset, firma Proofpoint uurimust on võimalik lugeda kõigil ametiisikutel, kes selle lugemiseks Proofpointile oma isikuandmed loovutada raatsivad. Lisatud on kommentaarid Eesti olukorra kohta, mida algmaterjalis ei sisaldu.

Faktid ja mõned numbrid

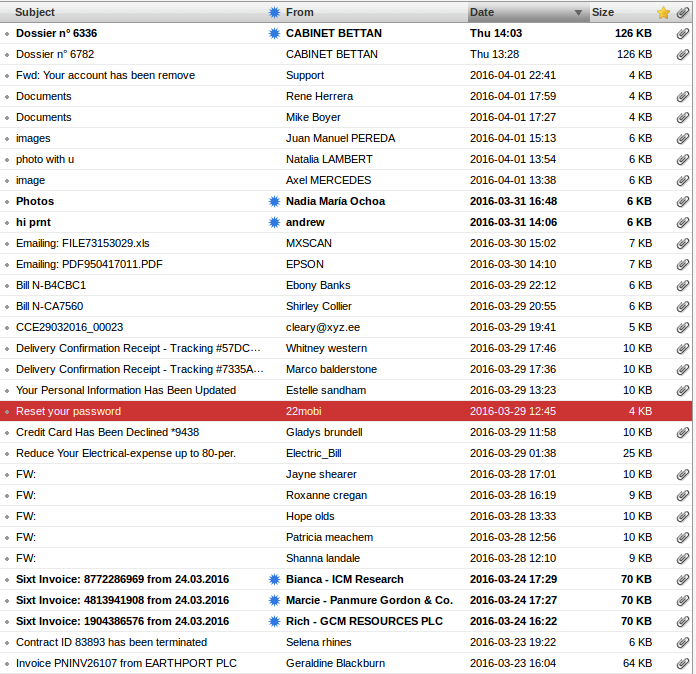

Kui välismaa statistika kohaselt saadavad kurjamid lunavara meilitsi laiali tavaliselt teisipäevast neljapäevani, siis Eesti puhul seda öelda ei saa: meil on kõik nädalapäevad võrdsed. Mujal maailmas on ka täheldatud, et pangatroojalaste saabumise lemmikpäev on neljapäev (põhjus ilmne: et reedel tehtud ülekande jälitamine nädalavahetuse tõttu keerukaks muuta) ning klahvinuhke ja tagauksi püütakse paigaldada esmaspäeviti (et töönädalast ikka maksimumi võtta). Eestis selliseid kindlaid mustreid välja ei joonistu.

Muide, küberkurjategijad rõhuvad pigem inimeste kui tarkvaraaukude ärakasutamisele.

Kaval trikk on luua endale mitu meili-aliast ja suunata need kokku ühte postkasti. Siis paistab virtsalevituskampaania kohe silma.

2015. aastaga võrreldes kasvas küberkuriteoliikidest 2016. aastal kõige rohkem niinimetatud tegevjuhi või CEO pettus (ametliku nimetusega Business Email Compromise ehk BEC). BEC seisneb näiliselt tegevjuhi nime alt (vahel isegi “tema” meililt) kirjade saatmises (tavaliselt) ettevõtte finantsjuhile, et uurida, kas on võimalik teha kiiresti makse pangakontole X või kas see juba on tehtud. Ülemaailmselt on ettevõtted selle küberkuriteo liigi kaudu kandnud juba üle 5 miljardi dollari kahju.

Artiklist ilmnes, et pahatahtlike lehtede avamise klikkidest ligikaudu pooled tehakse isiklikes seadmetes või seadmetes, mis pole liidetud asutuse monitooringusüsteemiga. Selgus ka üllatuslik asjaolu, et 42% pahavaraga nakatumistest toimub nutiseadmetes (selle poolest erineb Eesti väga palju muust maailmast) ning pahatahtliku lehe kaudu nakatumistest 8% toimub vananenud tarkvara (nagu näiteks Windows XP operatsioonisüsteemi) kasutamise tõttu. (Seega pooled infolekke ja nakatumiseni viivatest klikkidest tehakse nii, et asutuse või firma IT-spetsialistid neist ülevaadet ei oma.)

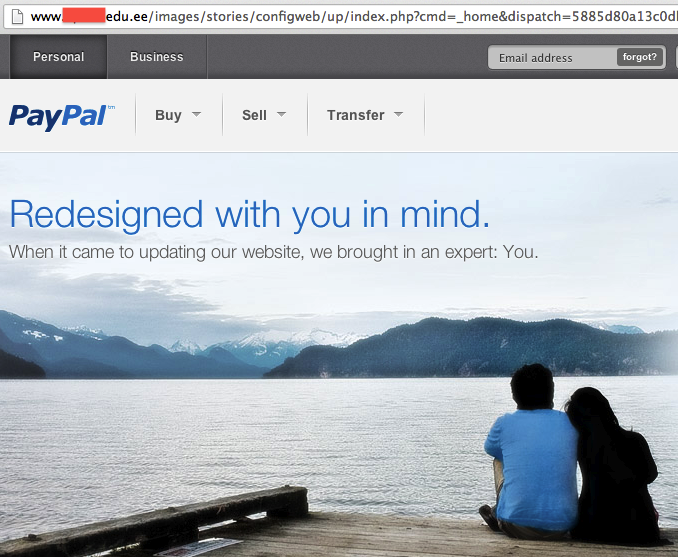

90% kuriklikkidest viisid kasutaja tegelikult õngitsuslehtedele, mis on üldjuhul üles seatud kasutajalt kontoandmete (kasutajanimi ja parool) välja meelitamiseks. Kui kasutajal pole aktiveeritud kahetasemelist autentimist, mis võõrast kohast sisselogimise korral koodi küsib ning selleta kasutajat kontole ligi ei lase, siis on pahalased oma eesmärgi suurepäraselt täitnud.

Muide, rahavargusteni viinud e-kirjadest suisa 99% vajasid ründamiseks inimese enda tehtud klikki.

Kurjal klikkimine leiab 90% juhtudel aset esimese 24h jooksul pärast levituskampaania algust (see on ka tavapärane aeg, mis kulub majutusteenusepakkujal pärast lehekülje raporteerimist ohtliku veebilehe eemaldamiseks internetist). Kusjuures 25% ohtlikul materjalil klikkimisi pannakse toime suisa esimese 10 minuti jooksul ja 50% esimese tunni jooksul pärast e-kirja laekumist postkasti. Kõige rohkem ohtlikke klikke sooritatakse tööajal: kell 8–15.

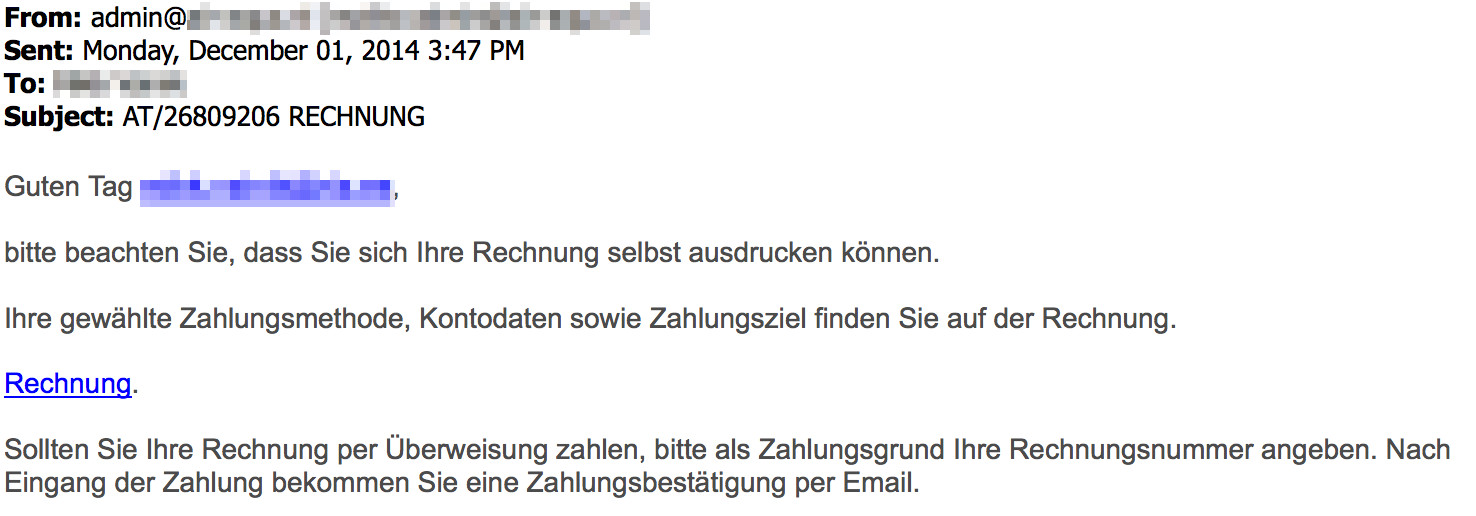

2016. aasta jooksul kasvas tehnilise toe petuskeemide (nn HelpDeskide järeleaimamise) arv 150%. Kui mujal maailmas helistasid kurjamid inimestele Microsoftist, Apple’ist ning isegi Linuxi! kasutajatoest, siis Eesti kasutajad said enim e-kirju tavaliselt IT-toelt. “IT-Tugi” oli märganud pahatahtlikku tegevust või kontolimiidi ületamist ja ähvardas konto sulgeda, kui kohe ei sisestata andmeid lehele X, mis taastaks konto tavapärase tegevuse. Lisaks said Eesti inimesed 2016. aastal e-kirju Telia ja Zone’i nimel. Ka mõned petukõned jõudsid siiski Eestisse: CERTi teavitati “Microsofti” tehnilise toe kõnedest, kus kasutajaid süüdistati viiruse jagamises (või teavitati neid sellest) ning nõuti ligipääsu arvutile, et pahatahtlik tegevus lõpetada. (Vaata meenutuseks katket sarjast “IT-planeet” – “Ma helistan teile Facebookist“.)

Küberkurjategijad on kursis inimpsühholoogia, käitumisharjumuste ja ärimaailmaga: nad teavad üsna täpselt, millises vahemikus on töötajatel pausid või rohkem aega isiklikuks internetikasutuseks. Ja ka seda, et raamatupidajate vererõhk tõuseb järsult nähes postkastis kirja “unpaid invoice” või tegevjuhi palvet teha kiiresti pangaülekanne, mis tal endal kiire graafiku tõttu ununes. Samuti on teada tõde, et pärast nädalavahetust on postkastid tavaliselt rohkem täis kui teistel päevadel. Ja kuna postkastiga soovitakse kiiresti n-ö ühele poole jõuda, kiputakse just esmaspäeviti saadud kirjade puhul vähem tähelepanelik olema.

Pea meeles!

CERT-EE tuletab meelde, et parim kaitse on uuendatud tarkvara ning e-kirjas sisalduva teabe ja linkide ülekontrollimine! Kui sa ei ole lehe või faili ohutuses veendunud, kontrolli seda enne Cuckoos, mis on CERT-EE avalik keskkond failide analüüsimiseks. Lingi saab Cockoosse lisada (copy-paste) ja oma arvutisse salvestatud kahtlase faili sinna üles laadida.

Muusikasõpradele pakume kuulamiseks RIA bändi hoiatust “Ära vajuta!”: