Esmaspäeva, 12. jaanuari õhtul hakkasid taas levima kohalikele omavalitsustele suunatud ELGO-kirjad. RIA infoturbe ekspert Anto Veldre selgitab, millega on tegemist.

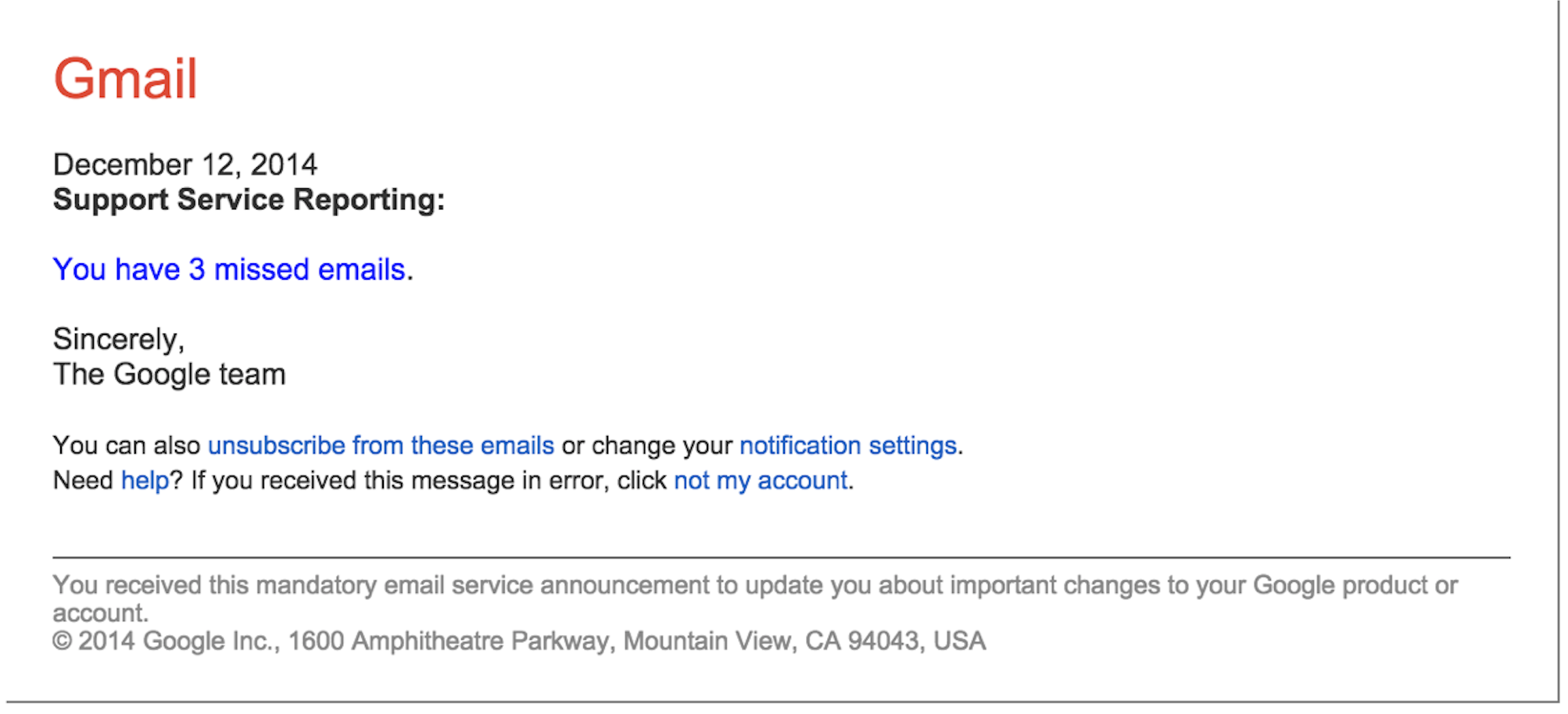

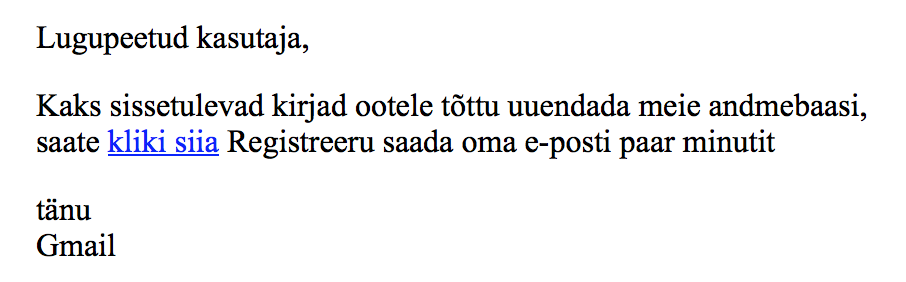

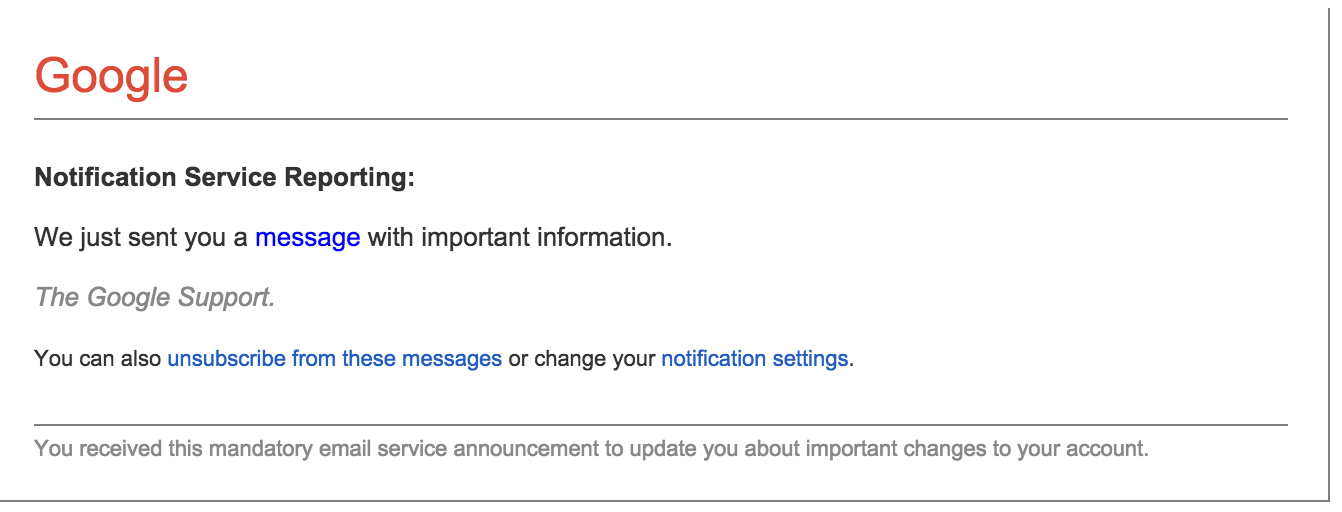

Juunis 2014 hakkasid kohalike omavalitsuste töötajad saama e-kirju “asutuselt” nimega ELGO ehk European Local Government Officers (Database). Kirja sees oli kasutajanimi ja parool, millega paluti end sisse logida “andmebaasi” ning ühtlasi anda oma täpsemad isikuandmed.

CERT-EE väljastas teemakohase hoiatuse, mis ilmus ka KOV-portaalis: http://kov.riik.ee/cert-ee-hoiatusteade-omavalitsustele/.

Eile õhtul (12. jaanuaril 2015) hakkasid säärased kirjad taas levima, mistõttu selgitan ELGO tausta põhjalikumalt.

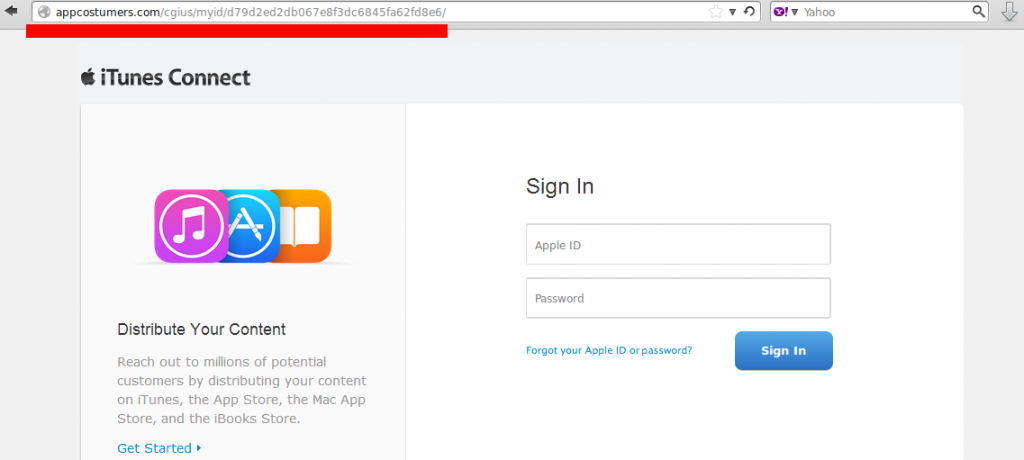

Saabunud e-kiri palub kasutajal minna domeenile elgo.eu. See domeen on registreeritud Inglismaal ning pole teada, et see oleks kuidagi seotud mõne ametliku EU organisatsiooniga. Veebisait kasutab EU lipule eksitavalt sarnast logo. Lehe allservas paiknev registreerimisinfo osutab, et tegemist on hoopis eraettevõttega (Elgo Ltd). Teave firma kohta on kättesaadav aadressil http://www.endole.co.uk/company/08325123/elgo-limited, tegevusalaks on märgitud kirjastustegevus. Tegemist EI OLE Euroopa Liidu ametliku organisatsiooni ega allasutusega, vaid eraõigusliku firmaga, mis üritab endast jätta vale muljet.

Tegutsemismuster on koostatud sedasi, et juriidiliselt oleks kõik korrektne ja kinni võtta ei saaks kuskilt (kasutaja sisestas oma andmed vabatahtlikult), kuid tegu on etteplaneeritud eksitamisega. Kirja saajale jäetakse soliidsem mulje sellega, et saadetakse talle kasutajanimi ja parool ning palutakse need sisenedes kohe ära vahetada. Kahjuks ei piirdu asi paroolivahetusega, vaid ühtlasi palutakse sisestada ka mõningad isikuandmed.

Probleem seisneb asjaolus, et veebisaidil pole selgitatud, milleks õngitsemise teel saadud andmeid edaspidi kasutatakse või mis on nende kasutamise tingimused. Võimalik, et äriidee sisu on väikese tünga ja masside lollitamise abil koguda Euroopast kokku kohalike omavalitsuste kõigi ametnike andmed, et nendega edaspidi mingil moel raha teenida.

Ühtlasi kasutab ELGO võrkturunduse meetodit, suunates pahaaimamatuid ametnikke “üles andma” ka oma töökaaslasi. Kasutaja, kes ei saa aru, et tegu on andmeõngitsusega, ohustab seega ka oma kaasametnikke.

Kokkuvõttes: selle õngitsuse puhul seisneb oht asjaolus, et kasumit taotlev erafirma jätab oma olemusest täiesti vale mulje – esineb justkui asutusena – ning selle varjus korjab kokku isikuandmeid, mille kasutustingimuste kohta puudub lähem info. Võimalik, et nende andmetega teenitakse raha, võimalik, et soodustatakse mingeid taunitavaid tegevusi (rämpspost vms).

12. jaanuaril 2015 levima hakanud kirjad

Eilsete kirjade teemareale on märgitud “Oma aktsiate noteerimist ELGO”, mis on eesti keeles selge mõttetus. On näha, et keegi eestlane on kunagi ELGO õngitsusteksti kvaliteetsesse eesti keelde tõlkinud, kuid pisiparanduste tegemiseks kasutab firma Google’i tõlkurit, mis nii erilise keele puhul, kui eesti keel teeb olulisi vigu.

Kirja sees on esitatud link, mis viib küll lõpuks elgo.ee lehele, kuid teeb seda variorganisatsiooni kaudu (wrcis*.com). Oht seisneb selles, et säärase ümbersuunamise käigus saab kasutaja brauseris käivitada erinevat koodi, mõõta ja seostada kasutaja identiteeti (näiteks CANVAS tracking meetodiga http://www.propublica.org/article/meet-the-online-tracking-device-that-is-virtually-impossible-to-block) mõnel teisel moel (FB, Google) eelnevalt kogutud andmetega. Tavakasutaja jaoks on säärased ümbersuunamised üliohtlikud, rääkimata sellest, et ei-tea-kust saadud e-kirja linke ei tohiks kunagi klikkida.

Täiendav oht on see, et kui inimene valib endale uue parooli, mis langeb kokku tema mõne olemasoleva parooliga, kergendab ta oma identiteedi ülevõtmist teistes saitides (Facebookis, tööl, mujal).

Soovitused:

- Soovitame tungivalt: jäta elgo.eu veebisait külastamata ja isikuandmed sinna sisestamata.

- Ole õngitsus- ja viiruskirjade suhtes jätkuvalt üliettevaatlik. Neid saabub pidevalt.

- Ära kunagi ava e-kirja manuseid, kui pole eelnevat kokkulepet, et keegi need saadab.

- Arvesta, et isegi viirustõrje ei suuda Sind 100% kaitsta.

- Enne klikkimist mõtle!

- Ära sisesta isikuandmeid ega ametialast infot mingitesse võõrastesse veebivormidesse.

- Alati kui kahtled, kutsu IT-spetsialist, keerulisemate juhtumite puhul teavita CERT-EEd või Andmekaitse Inspektsiooni.