Autor: CERT-EE inforturbe ekspert Sille Laks

Vähemalt korra nädalas leiab mõnest päevalehest ja tehnoloogiauudiste portaalist ridamisi hoiatusi ja nõuandeid, kuidas turvalisemalt ja targemalt internetti kasutada ning sotsiaalmeediat ja nutitelefone tarbida. Siiski peetakse küberit ja kõike sellega seonduvat jätkuvalt pigem itimeeste pärusmaaks, mis tavainimesi ei puuduta. Miks peaksin mõtlema selliste IT-meeste teemade peale nagu küberturvalisus ja sellega kaasnevad näiliselt mitte midagi ütlevad sõnad: kahetasemeline autentimine, õngitsusleht, lunavara, kompromiteeritud meilikonto? Kasutan ju arvutit vaid töötegemiseks, arvete maksmiseks, uudiste ja meilide lugemiseks ning sotsiaalmeedia külastamiseks.

Kuna arvutid ja teised nutiseadmed on kõikidele soovijatele kättesaadavad ja nende kasutamine on osa meie igapäevaelust, puudutab ka küberturvalisus meid kõiki. Kõikidel, kes seda artiklit loevad, on võimalus ennast internetiga ühendada. Ka selle artikli leidsid sa kõikvõimsa sotsiaalmeedia, Google’i või näiteks tuttava kaudu, kes pärast su mitmeid „Ärge avage mu postitusi, mul on viirus!“ postitusi selle sulle saadab või su mõne postituse all ära märgib. Kõik see annab aga märku, et ühel või teisel moel puudutavad nii küber, IT kui tehnoloogia ka sind isiklikult. Ja mitte ainult siis, kui loed seda kirjutist arvutist, vaid ka siis, kui loed seda oma nutitelefonist, nutitelerist või isegi nutikellast. Küberturvalisus algab iga kasutaja internetikäitumisest ning järgida tuleks peamisi turvalisuse põhimõtteid, mis laienevad nii öelda pärismaailmast kübermaailma.

Paroolid ja kasutajakontod

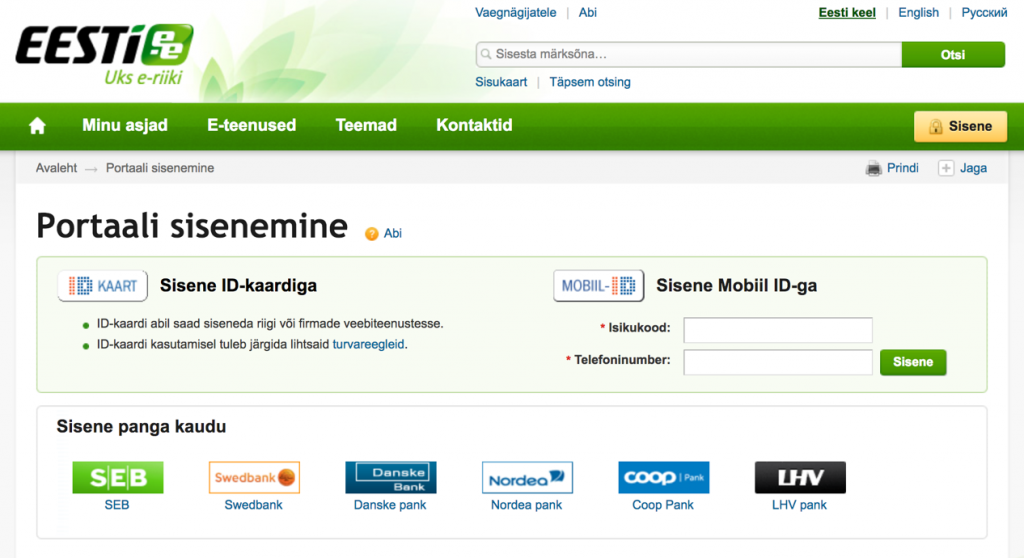

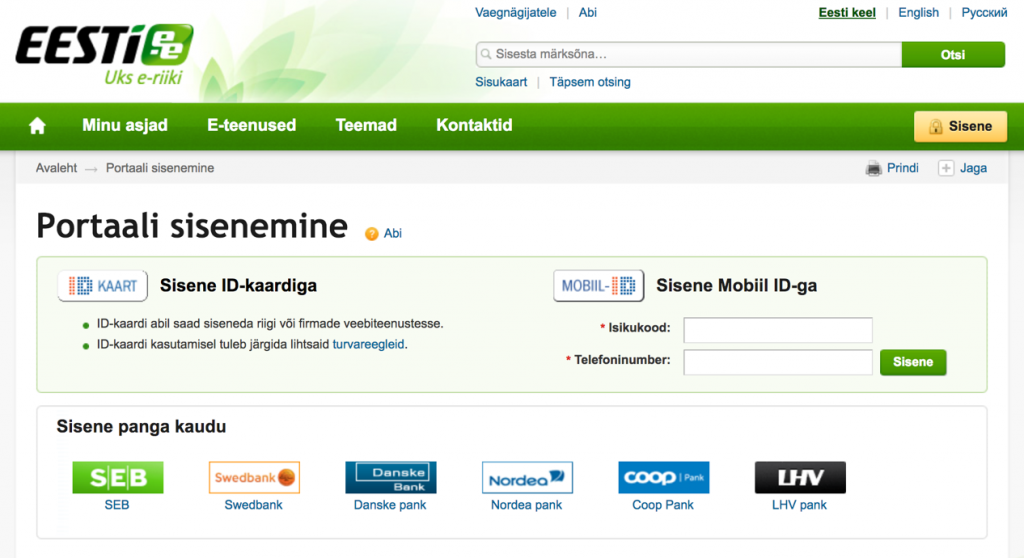

Igasse tänapäeva keskkonda konto loomiseks on vaja valida endale kontoga seotav meiliaadress või kasutajanimi ning keskkonnas kasutatav parool. Mitmed Eesti teenusepakkujad võimaldavad turvalist kaheastmelist sisselogimist kas ID-kaardi, mobiil-ID või Smart-IDga. Need on kättesaadavad kõikidele ning kasutajatel pole vaja luua eraldi kontot ega meeles pidada veel üht parooli. ID-kaart on kohustuslik isikut tõendav dokument kõikidele Eesti kodanikele ja kehtib Euroopa Liidus ka reisidokumendina. Samuti on võimalik omale tellida mobiil-ID – kõikidele mobiiltelefonidele saadaolev isiku tõendamise ja digitaalse allkirja lahendus. Erinevalt Smart-IDst ei ole mobiil-ID kasutamiseks vaja nutitelefoni. Kuna kõik Eesti pangad sulgevad 2018. aasta jooksul klientide koodikaardid, ei kajasta me neid sisselogimisvõimalusena. Lisalugemist koodikaartidest loobumise kohta leiab nii RIA veebilehelt kui ka pankade kodulehtedelt.

Ekraanipilt riigiportaali eesti.ee sisselogimislehest.

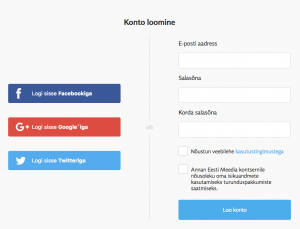

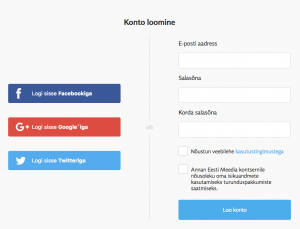

Kui pead looma konto keskkonda, kuhu ei ole võimalik ID-kaardi, mobiil-ID või Smart-ID abil siseneda, on sul vaja kasutajanime ja parooli. Paljudesse keskkondadesse on võimalik siseneda olemasoleva sotsiaalmeedia või Google’i (Gmaili) konto kaudu. Näiteks Postimees online’i keskkonda sisenemiseks on võimalik luua eraldi konto või kasutada olemasolevat Facebooki, Twitteri või Google’i kontot.

Ekraanipilt Postimees Online’i konto loomise lehest koos sisselogimise võimalustega

Enamasti, eriti väiksemate teenusepakkujate juures, tuleb omale luua aga eraldi kasutajakonto.

Ekraanipilt tavalisest sisselogimislehest väikese teenusepakkuja keskkonnas

Kui sa ei kasuta paroolihaldurit, mis sulle iga keskkonna jaoks eraldi parooli loob ning selle salvestab, tuleks kontot luues vastata turvalisuse huvides allolevatele küsimustele (paroolihaldurite soovitusi võid lugeda paroolisoovituste punktist). Samuti võiksid kriitiliselt mõelda ka oma olemasolevate kontode turvalisuse peale!

- Kas see kasutajanimi või meiliaadress on mul juba kusagil mujal kasutusel?

- Kas sama kasutajanimi ja parool koos on juba kusagil mujal kasutusel?

- Kas mu valitud parool vastab turvalise parooli nõuetele, et keegi seda lihtsasti ära arvata ei saaks?

- Kas valitud parool on juba mujal kasutusel koos teise kasutajanimega?

- Kas keskkond pakub kahetasemelist autentimist ja kas olen selle juba aktiveerinud?

- Kas olen aktiveerinud tundmatutest asukohtadest sisse logimise teavituse?

- Kas olen määranud Facebookis usalduskontakti, kes saab vajadusel minu isikut kinnitada, et saaksin oma konto tagasi?

Kui vastasid esimesele neljale küsimusele jaatavalt, pea meeles – kui su parool on nõrk ja sa ei kasuta kaheastmelist autentimist, võib pahatahtlik tuttav või sootuks küberkurjategija su kontole sisse logida ja seal omasoodu tegutsema hakata. Näiteks saata sinu nimel sõnumeid või jagada pahatahtliku sisuga linke, mis võivad su sõprade seadmeid pahavaraga nakatada.

Kasutajanime admin ja parooli admin turvalisuse tase. Allikas: https://knowyourmeme.com/photos/1379666-cheeto-lock

Parooli valides mõtle oma konto turvalisuse peale ning pea meeles järgmised soovitused:

- Parool peab sisaldama suuri ja väikeseid tähti.

- Parool peab sisaldama numbrit ja/või erimärki.

- Parool ei tohi olla kergesti äraarvatav (näiteks sinu või pereliikme ees- ja perekonnanimi või sünniaeg, lemmiklooma nimi, ametinimetus vms).

- Väldi parooli ristkasutust ehk ära kasuta sama parooli mitmes kohas.

- Uuenda oma paroole regulaarselt ja ära jaga neid teistega.

- Veendu, et veebileht, kuhu on tarvis isiklikke andmeid sisestada ja/või sisse logida, on kaitstud turvalise krüpteeritud ühendusega (httpS).

- Proovi vältida ühiskasutatavate ja avalike seadmete kasutamist. Kui see ei ole võimalik, veendu, et oled kõikidest külastatud ja sisselogitud kohtadest alati välja loginud.

- Kui keskkond võimaldab kaheastmelist autentimist, siis aktiveeri see kindlasti. (Populaarsemate keskkondade puhul saad juhiseid siinsest blogist: Gmail, Microsoft, Facebook ja Twitter)

- Unikaalse ja meeldejääva paroolipõhja loomiseks võid kasutada lehte https://rabool.eu.

- Kasuta paroolihaldurit. See aitab sul iga veebilehe jaoks genereerida unikaalse parooli, säästab sind paroolide meeles pidamise vaevast ja lihtsustab veebilehtedele sisse logimist, täites sinu eest automaatselt kasutajanime ja parooliväljad. Tuntumad paroolihaldurid on näiteks LastPass, Bitwarden, 1Password, Dashlane ja KeePass.

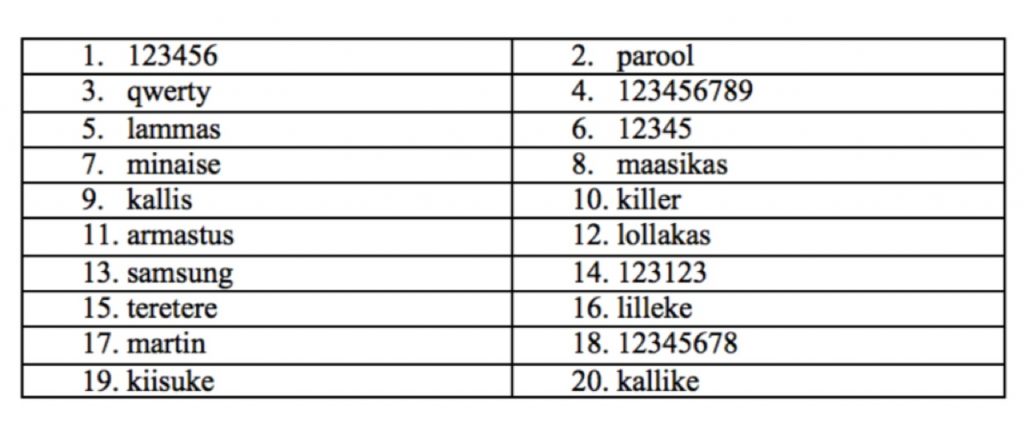

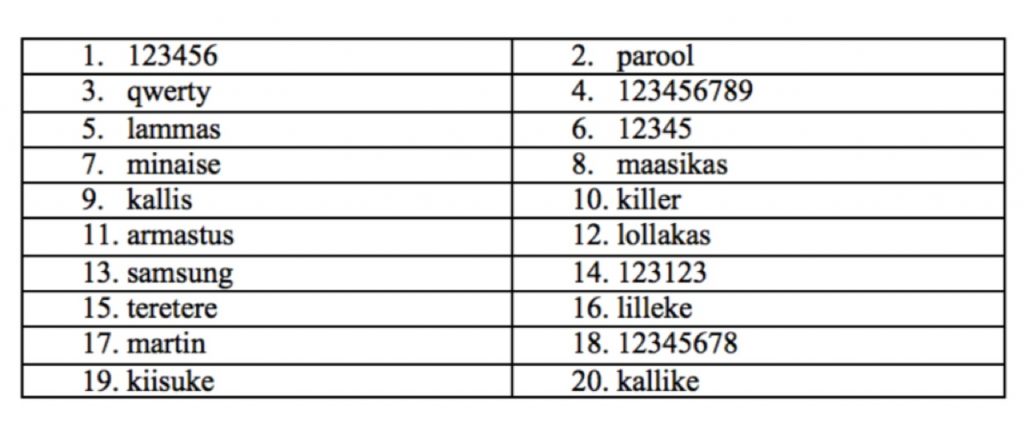

Eestlaste paroolide top 20

Eestlaste paroolide top 20

Loe täpsemalt

Õngitsuslehed ja õngitsuskirjad

Õngitsuslehtede ja -kirjade eesmärk on varastada kasutaja isiklikke andmeid ja/või finantsinfot. Kirjade loomisel pööratakse kõige enam rõhku visuaalsele sarnasusele ja usaldusväärsusele – lehel olev sisu peab olema sarnane päris kaubamärgiga. Õngitsuskirjas sisalduv tekst peab olema võimalikult sarnane kirjale, mille teenuseosutaja sulle probleemi korral saadaks. Kui satud kirja kaudu sellisele lehele, kontrolli alati, kas veebiaadress on täht-tähelt seesama, mis peaks olema. Väga levinud on nii asutuse IT-teenistuse kui ka meiliteenuste (näiteks Gmaili, Hotmaili, Yahoo või näiteks kodumaise Online.ee) nimel saadetavad õngitsuskirjad, mille eesmärk on kasutajainfo (kasutajanimi ja parool) kalastamine hilisemaks meilikonto kasutamiseks. Eesmärk võib olla selle meiliaadressi kaudu arvukalt õngitsuskirju levitada; teha finantspettuseid, näiteks krediidipakkumisi; saata reklaamposti või tegelik huvi töötaja postkasti sisu vastu. Lisalugemist ülevõetud kontode kasutamise kohta:

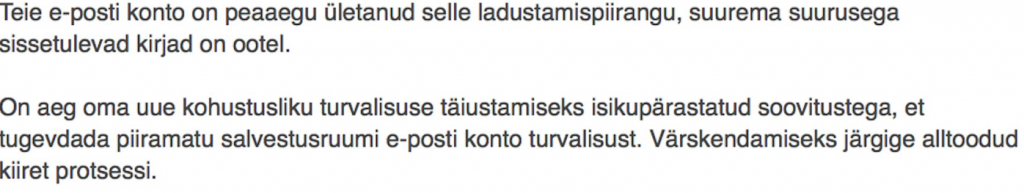

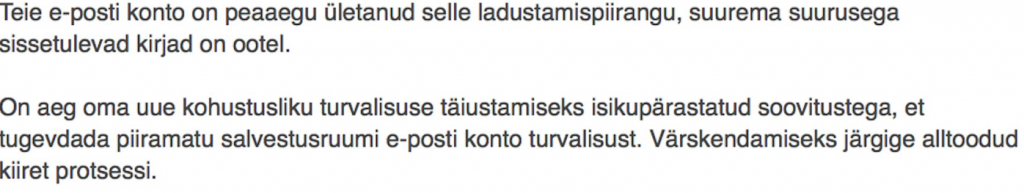

Tihti on õngitsuskirja sisu ähvardav, näiteks teatatakse, et kui kasutaja oma kontot ei kinnita, siis see sulgetakse. Mõnikord teatatakse, et kontolimiit on ületatud, kuid tegelikult on seda tänapäevaste postkastide suurust arvestades üsna raske saavutada. Praegu on tavapärane tasuta antava kirjakasti suurus 1–2 gigabaiti, kunagi oli see 10 megabaiti (https://et.wikipedia.org/wiki/Bait).

Ekraanipilt õngitsuskirjast, mis hoiatab ladustamispiirangu ületamise eest.

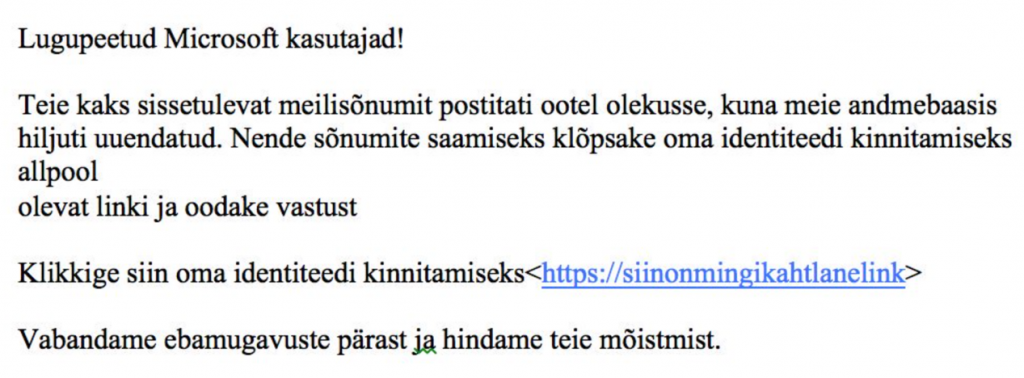

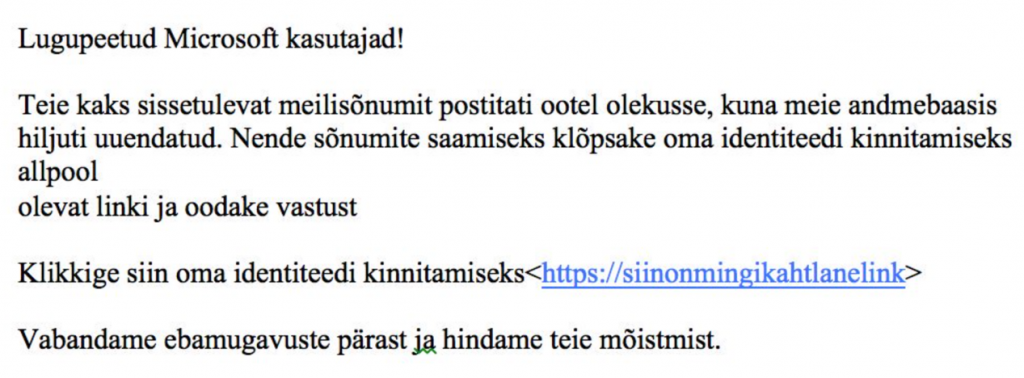

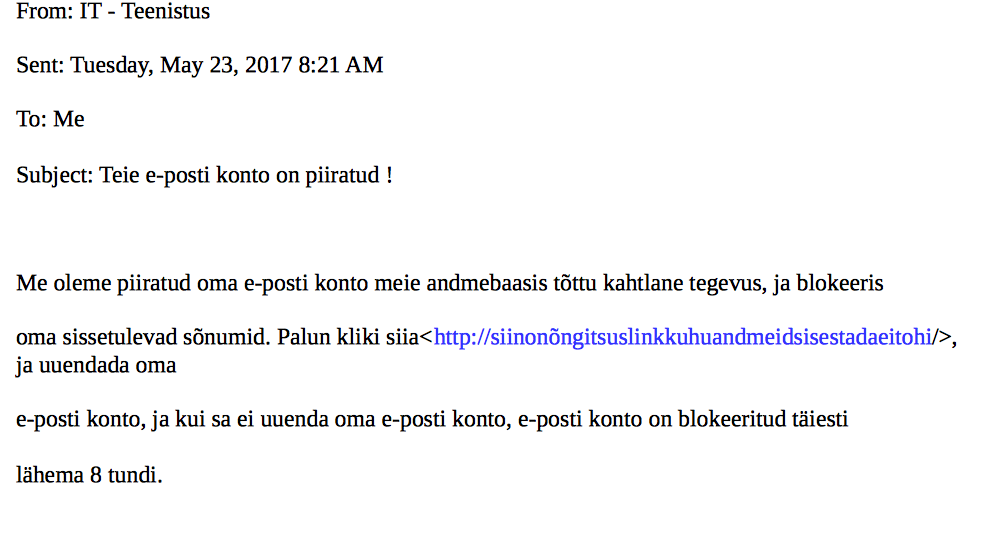

Ekraanipilt õngitsuskirjast, mis teavitab blokeeritud sõnumitest

Ekraanipilt õngitsuskirjast, mis kutsub identiteeti kinnitama

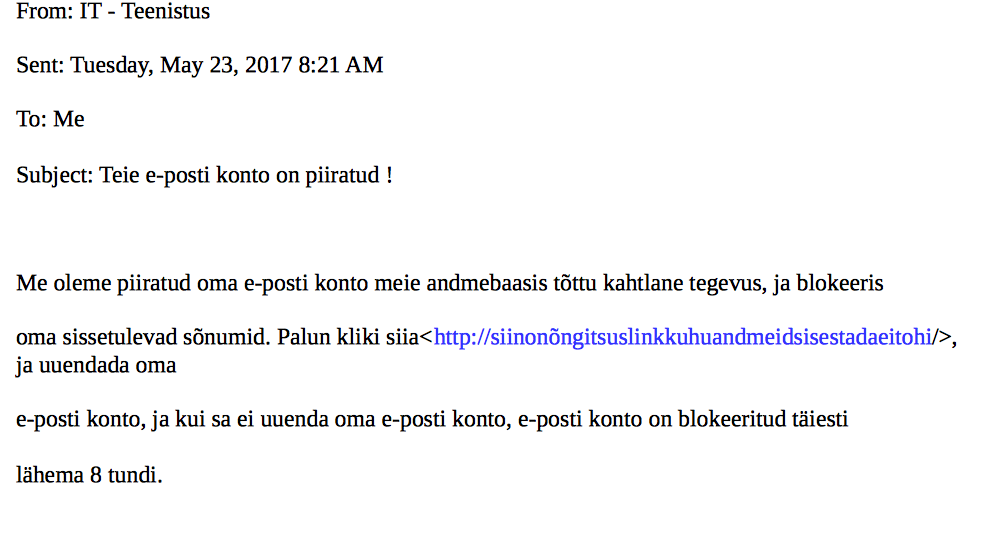

Ekraanipilt IT-teenistuse nimel saadetavast õngitsuskirjast

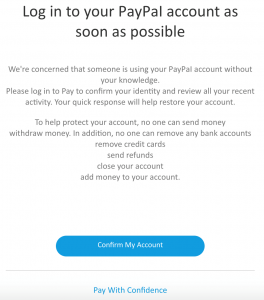

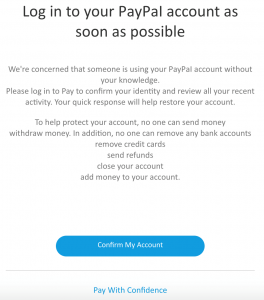

Ekraanipilt õngitsuskirjast, mis hoiatab kasutajat, et on kahtlus – keegi teine kasutab tema PayPali kontot

Ekraanipilt kasutajainfot kalastavast õngitsuslehest

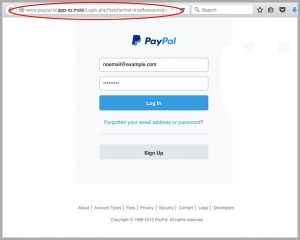

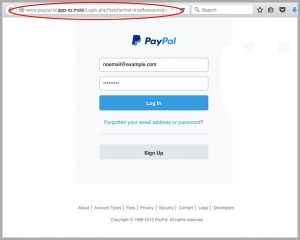

Ekraanipilt PayPali kontode õngitsuslehest

Ekraanipilt Facebooki kasutajatele suunatud õngitsuslehest

Ekraanipilt Gmaili kasutajatele suunatud õngitsuslehest

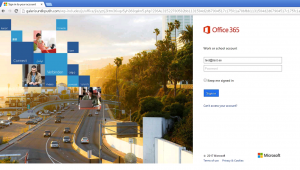

Ekraanipilt Office365 kasutajatele suunatud õngitsuslehest

Vältimaks kasutajainfo sisestamist õngitsuslehele ning hilisemaid probleeme konto taastamisel:

- Veendu, et veebiaadress, mida külastad, on täht-tähelt seesama, mis peaks olema (google.com vs g00gle.com).

-

Ära usu ähvardavaid ja kiiret tegutsemist nõudvaid kirju tundmatutelt saatjatelt, kellest sa pole kunagi varem kuulnud või kellega sul pole kunagi tegemist olnud.

- Kahtluse korral tee teises aknas lahti otsingumootor ning sisesta sinna soovitud kaubamärgi või teenusepakkuja nimi. Otsingumootorites kuvatakse eespool just tegeliku kaubamärgi ametlik koduleht.

- Veebiaadressis veendumiseks ei loeta aadressi mitte vasakult paremale, vaid aadressiribal olevast kõige vasakpoolsemast kaldkriipsust (/) kaks kohta vasakule. Vasakult lugedes kuvatakse esimestena alamdomeenid, näiteks mail.google.com tähistab Google’i meiliteenust Gmail.

- Pea meeles, et kui su kasutajanime ja parooli küsitakse telefonitsi, ei saa olla tegemist sinu IT-osakonnaga, sest neil ei ole vaja sinu kontole sinu parooliga sisse logida.

Kui oled õnnetul kombel oma kasutajainfo õngitsuslehele sisestanud, vaheta kohe oma konto parool ning veendu, et sul on aktiveeritud kaheastmeline autentimine. Samuti vaheta parool kõikides keskkondades, kus sama parooli kasutad ning väldi edaspidi parooli ristkasutamist (ehk sama parooli kasutamist mitmes kohas).

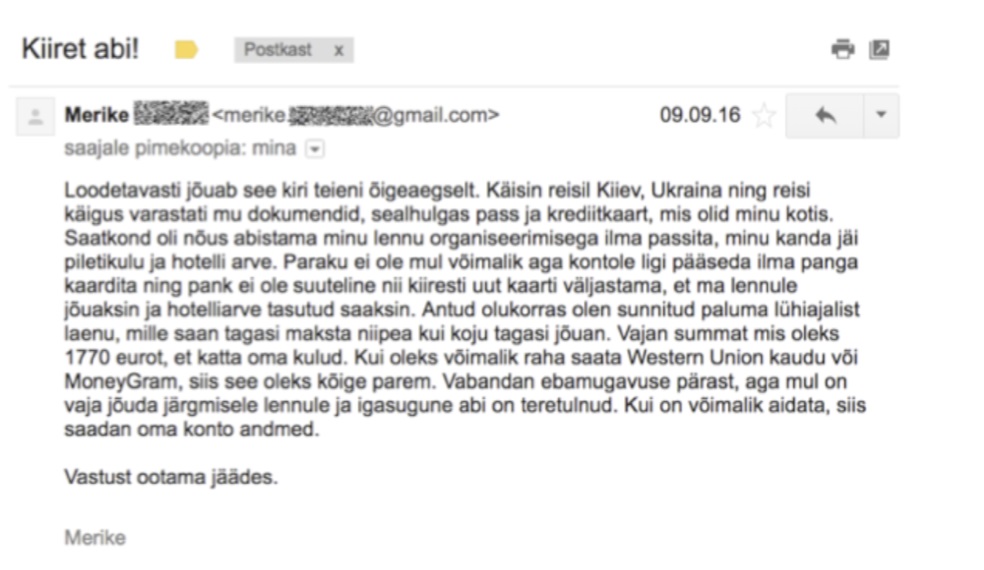

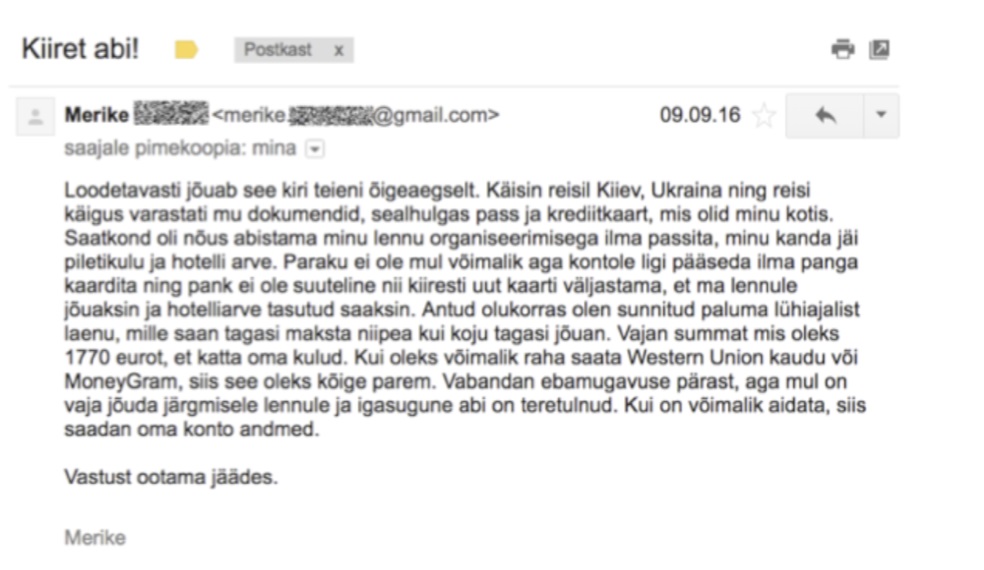

Kui küberkurjategijad on üle võtnud mõne su tuttava meilikonto ja kasutavad seda nt laenupakkumiste või rahasaatmispalvete saatmiseks, siis ära kindlasti vasta sellisele kirjale. Teavita tuttavat kohe mõnda teist kanalit pidi. Soovita tal kindlasti vahetada parool ning aktiveerida kaheastmeline autentimine. Kui sinuni jõuab kiri tuttavalt või mõnelt kunagiselt äripartnerilt, kes on nimepidi tuvastatav, kuid sul puudub tema kontaktaadress, edasta kiri CERT-EE meeskonnale (cert@cert.ee). NB! Kui meiliaadressi järgi ei ole võimalik inimest tuvastada, näiteks on kasutajanimi kiisuke666, võid kirja kohe kustutada.

Ekraanipilt ülevõetud Gmaili kontolt. Kasutaja kontaktidele saadetud kiri, milles „kasutaja“ kojusaamiseks raha palub

Lisalugemist samal teemal

Sotsiaalmeedia, mu õnn ja rõõm!

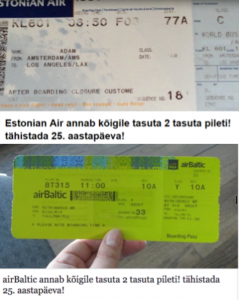

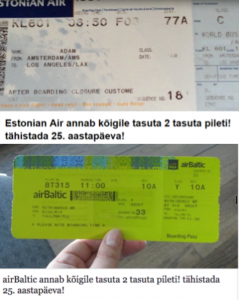

Libaloteriide eesmärk võib olla nii klikisööt lehe külastatavuse suurendamiseks ja selle hilisemaks kõrgema hinnaga edasimüümiseks või kasutajate tasulise sõnumiteenusega liitmine. Klikisööt põhineb eelkõige pilkupüüdvatel (“Tasuta!”) pealkirjadel või pisipiltidel, mis suunavad kasutaja lõpplehele, kuhu parimal juhul ei ole pahavara paigaldatud ning tahetakse lehe küljastajate arvu suurendada. Kuidas saada aru, et tegemist on pettusega?

-

Lihtne matetmaatika. Libapakkumistes lubatakse tavaliselt ära kinkida sadu või tuhandeid hinnalisi tooteid. Kui tegemist oleks tegeliku kampaaniaga, kaasneks ettevõttele sellega suur majanduslik kahju.

-

Absurdsus. “Anname ära X (suur arv) toodet, sest pakend on kahjustatud ja neid ei saa enam müüa”. Kui mõelda firma seisukohast, on kasulikum need tooted uuesti pakendada või hinda 5–10% võrra langetada, mitte avatud kile tõttu mitmekümne või isegi mitmesaja tuhande euro väärtuses tooteid ära anda. Huumoriga peaks suhtuma kampaaniatesse, kus firma jagab konkurendi tooteid, näiteks Samsung annab ära Apple’i telefone.

-

Osalemistingimused. Võltsloosimiste puhul on ettevõtte ja/või loositava auhinna taustainfo puudulik. Enamasti ei selgu, miks loosimist korraldatakse (kas on tegu näiteks koolilõpu-, jaanipäeva- või jõululoosiga). Sageli on puudu ka osalemistingimused ja see, millal loosimine toimub, kuidas valitakse võitjad ning kuidas nendega ühendust võetakse.

-

(Liiga) uued leheküljed. Enamasti on ettevõtetel sotsiaalmeediakontod juba mitu aastat ning neil on ka vastav verifitseerimismärk. Sotsiaalmeediateenuse pakkuja kinnitab selle märkega, et kontoomaniku taust on üle kontrollitud ning leht tõepoolest kuulub sellele inimesele või asutusele. Kui Mercedese eile loodud leht pakub tasuta uut luksklassi autot , tuleks valida Facebookis “Esita kaebus” ja Instagramis “Report page.” Sel moel saad sobimatust lehest teada anda ning sellega ehk nii mõnelegi vähem turvateadlikule kasutajale abiks olla.

Pikemalt libaloosimistest ja “seinal hiilgavast” kullast

Ekraanipilt libaloosimiste kampaaniast, millega lubati kasutajatele 2 aastat tagasi pankrotti läinud Estonian Airi lennukipileteid ning hiljem teiste lennufirmade tasuta lennukipileteid

Lisalugemist ja kuulamist Estonian Airi libaloterii kohta.

Lisaks ülaltoodud põhitõdedele sotsiaalmeedia rumaluste vältimiseks, soovitame lisaturvalisuse tagamiseks ja sotsiaalmeediast tuleneda võivate probleemide vältimiseks järgida allolevaid põhimõtteid:

-

Ära aktsepteeri tundmatute kasutajate sõbrakutseid. Sa ei tea, kes nad on ja mida nad sinu kontolt saadava informatsiooniga peale võivad hakata. Soovi korral saad piirata, kes sulle näiteks Facebookis sõbrakutseid saata saavad. Selleks vali Seaded -> Privaatsus -> How people can find and contact you – > kes saavad sulle sõbrakutseid saata -> Sõprade sõbrad (juhul kui on kunagi tarvis sõbralisti lisada keegi, kellega ühised sõbrad puuduvad, on võimalik kas korraks seadeid muuta või üksteisega esmalt postkasti kaudu kontakteeruda.

-

Ära jaga endast paljastavaid pilte või videosid võõrastele või juhututtavatele. Siinkohal tuleb ka meeles pidada tehnoloogia ajastu eripärasid, kus sa võid küll usaldada inimest, kellele foto või video saadad, kuid sa ei saa veenduda, et tema arvuti või nutiseade pole pahavaraga nakatunud ning su pilt ei satu kellegi tundmatu kätte.

- Vaata üle oma sotsiaalmeedia profiili seaded ning veendu selles, et su seinal olevad postitused on nähtavad ainult sõbralisti liikmetele.

- Facebooki kasutajad saavad Seaded-> Privaatsusseaded alt valida “Piira sõprade sõpradega või avalikult jagatud postitusi.” Pärast “piira” vajutamist muutuvad ka kõik eelnevad postitused nähtavaks ainult sõbralisti liikmetele.

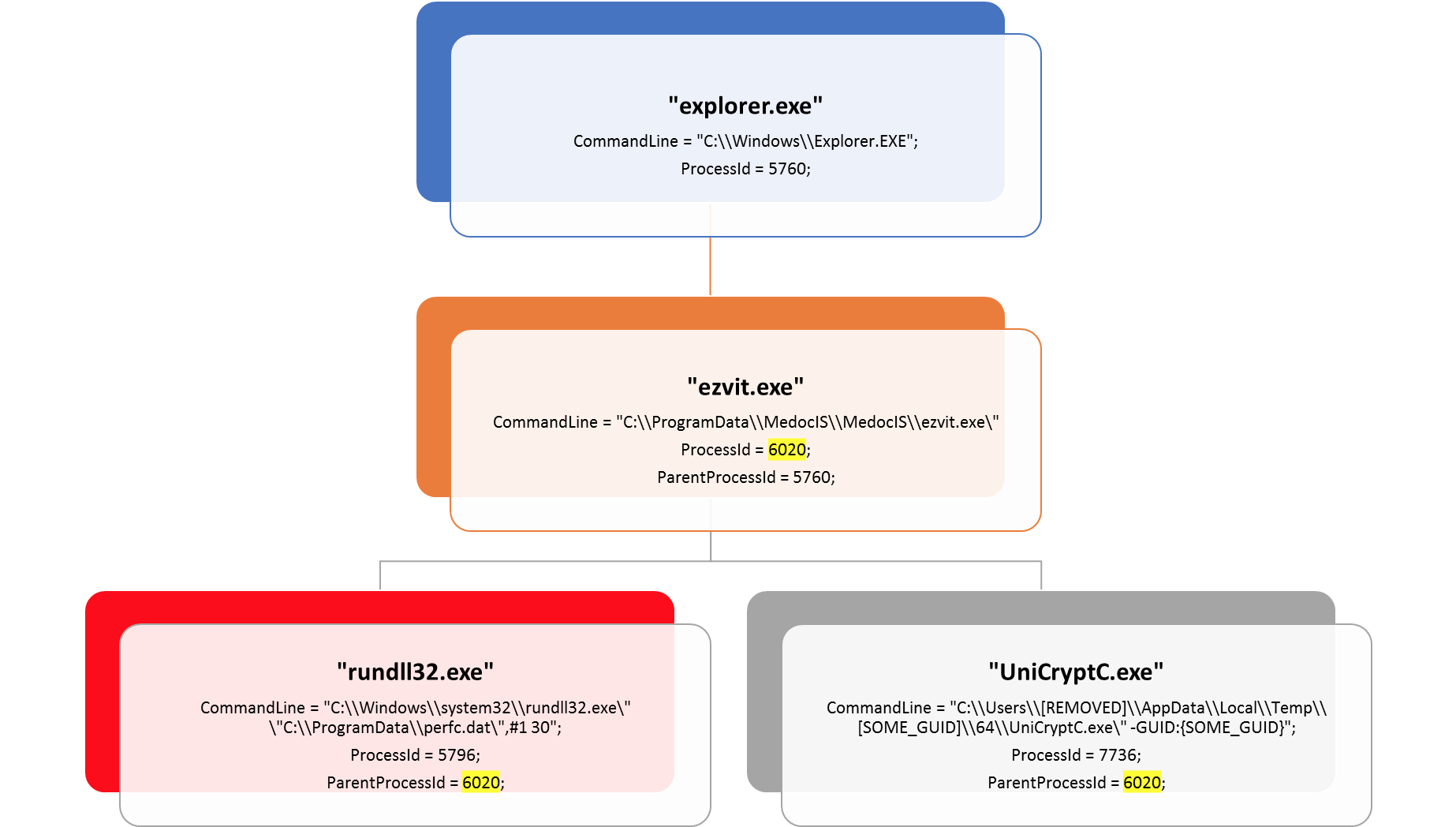

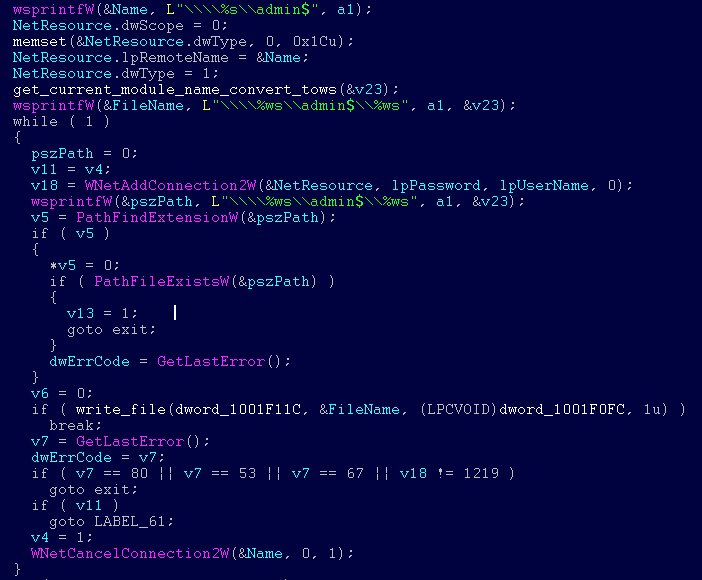

Pahavara

Pahavara on tarkvara, mille eesmärk on ühel või teisel moel kasutaja seadmele kahju teha. Näiteks krüpteerida andmed ja nende avamise eest raha nõuda, kasutada arvuti jõudlust krüptoraha kaevandamiseks (mille saab endale loomulikult keegi teine), kasutaja seadmest infot varastada või liita seade robotvõrgustikuga, et seda hiljem rünnete läbiviimiseks ära kasutada. Pikka aega on liikvel olnud väärarusaam, et pahavara levib ainult e-kirjade kaudu. Pahavaraga saab nakatuda ka veebilehte külastades, pahatahtlikku mobiilirakendust alla laadides või ka tundmatuid mälupulki arvutisse ühendades juhul, kui arvutis on lubatud automaatkäivitus. Pahavarast ja selle eriliikudest saad lugeda näiteks http://www.arvutikaitse.ee/arvutikaitse-algtoed/ ja https://en.wikipedia.org/wiki/Malware. Lisalugemist ametlike rakenduste äratundmise kohta leiad blogipostitusest “Kuidas internetist ostes raha, närve ja arvutit säästa”.

Pahavaraga nakatumise kaitseks toimi nii:

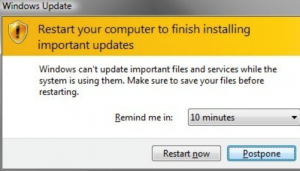

- Veendu, et kasutad seadmes legaalset tarkvara ja selle uusimat versiooni ning turvauuendused on paigaldatud.

- Lae tarkvara alla ainult tootja ametlikelt kodulehtedelt.

- Paigalda arvutisse või nutiseadmesse viirusetõrje ainult tootja kodulehelt või ametliku poe edasimüüjalt.

- Laadi telefonirakendused ainult ametlikust poest (Google Play pood, Apple App Store, Microsoft Store).

- Ära sisesta oma arvutisse tundmatuid mälupulki ning keela seadmetes irdmeedia automaatkäivitus.

-

Ära ava tundmatuid kirju, linke ja manuseid. Kui tuttav saadab tavapärasest erineva suhtlusviisi ja/või tekstiga lingi või manuse, küsi alati üle, millega on tegu, eriti juhul, kui manuse nimi pole sulle näiteks tööga seoses tuttav (nt: juhtkonna_koosolek_kuupäev.docx)

- Tee oma telefonis ja arvutis olevatest olulistest asjadest regulaarselt tagavarakoopiaid ning veendu, et need ka toimivad. Tagavarakoopiate tegemise juhiseid uusimatele enamkasutatavatele operatsioonisüsteemidele leiab: Windows 10, Mac OS X.

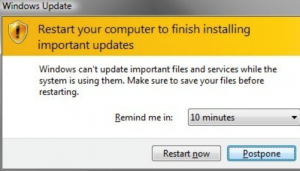

Ekraanipilt Windowsi arvutist, mis teavitab kasutajat, et uuenduste paigaldamiseks on vaja seade taaskäivitada

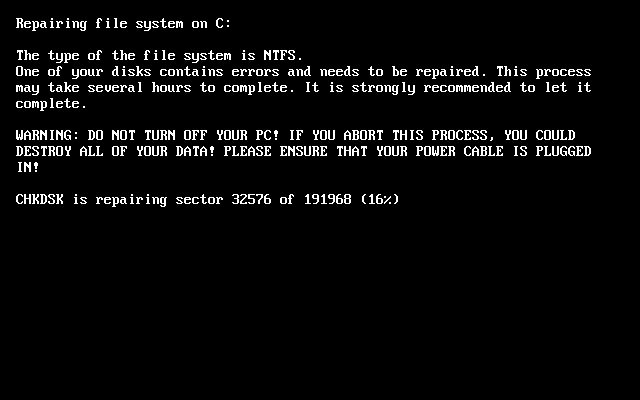

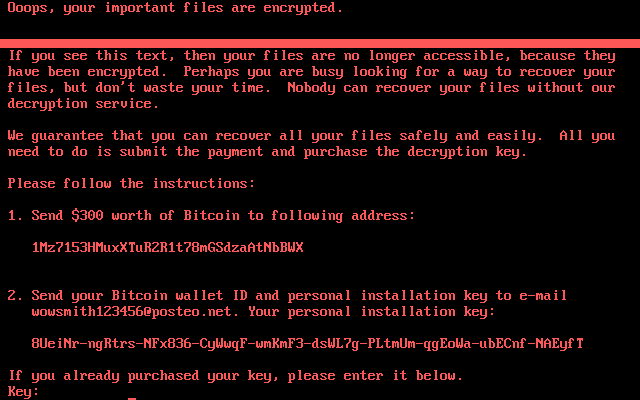

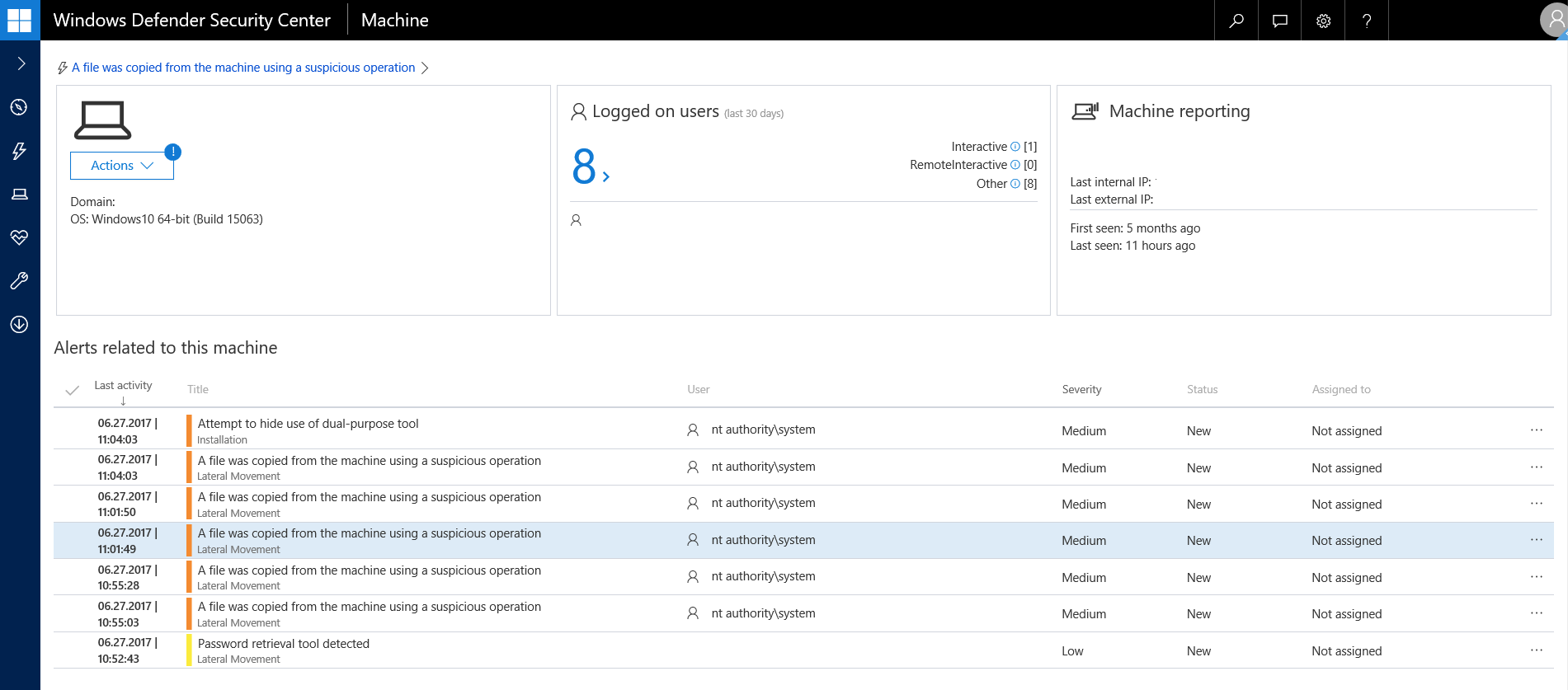

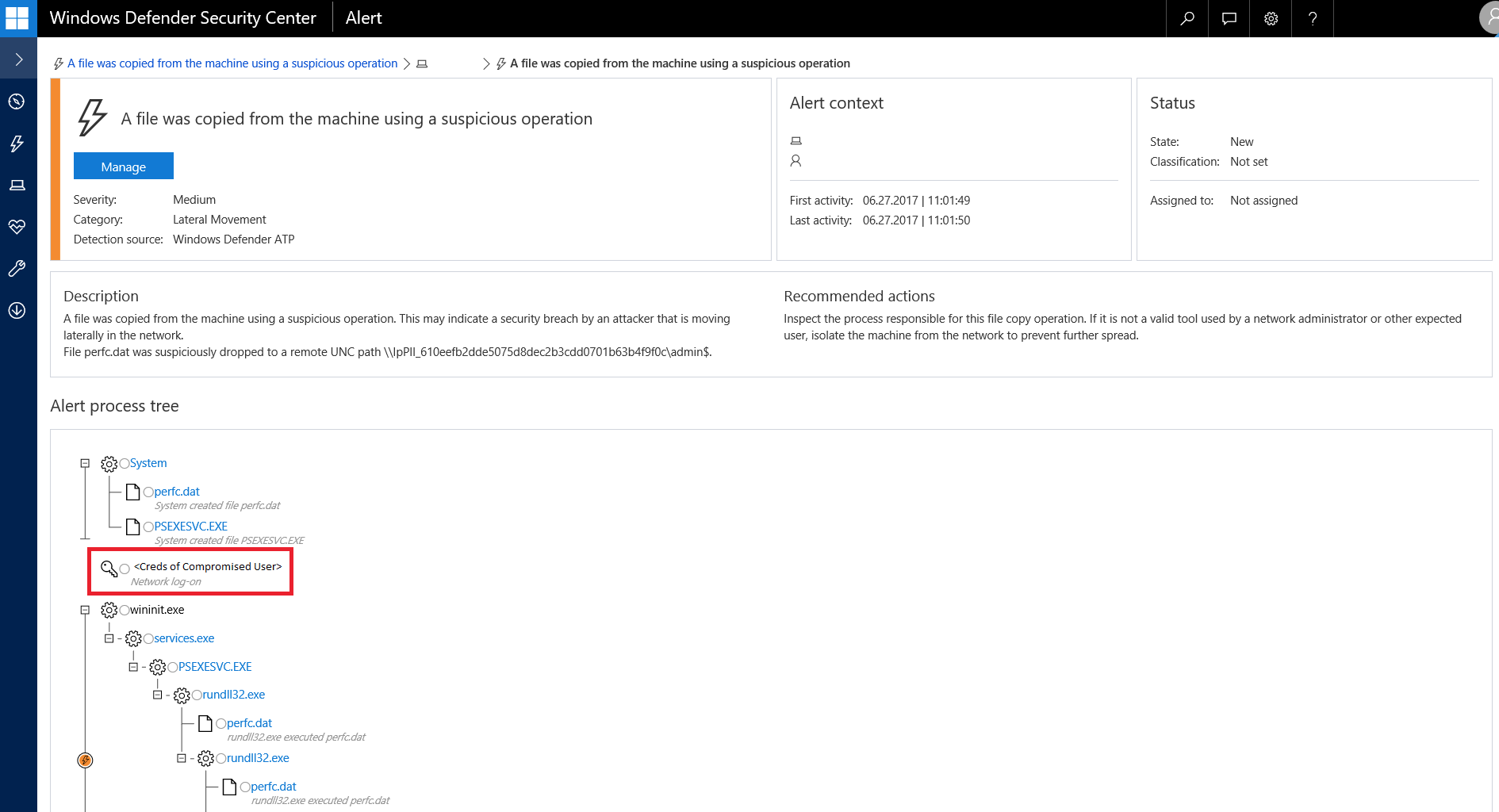

Lunavara

Lunavara on üks pahavara alaliike, mis muudab kasutaja arvutis (praegusel ajal ka juba nutiseadmetes) olevad failid kasutuskõlbmatuks ning nõuab nende tavapärase töö taastamiseks üldjuhul lunaraha virtuaalses krüptorahas BitCoin. Loe pikemalt krüptorahade ja virtuaalse kaevandamise kohta.

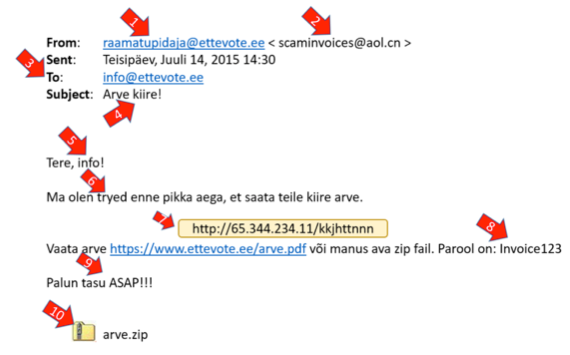

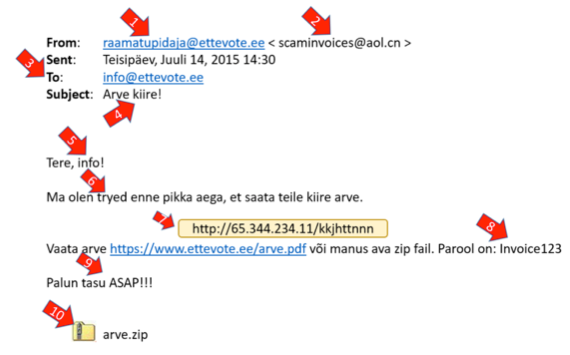

Lunavara levitatakse nii e-kirjade kui ka veebilehtede kaudu. Sarnaselt õngitsuskirjadega kasutatakse ka lunavara sisaldavate kirjade puhul manipuleerivaid võtteid, et manus kindlasti avataks. Näiteks sisaldavad väga paljud lunavara manusega kirjad infot maksmata arve või muu finantstehingu kohta.

Kui varem oli võimalik selliseid kirju tuvastada kirjavigade järgi, siis praegu on ka küberkurjategijad muutunud teadlikumaks ning kirjade grammatika järgi neid enam väga lihtne eristada pole. Küll aga tuleks alati selliste kirjade puhul tähelepanelikult vaadata saatja aadressi. Näiteks ei saada DHL kohe kindlasti kirju aol.com või gmail.com aadressilt. Samuti tuleks tähelepanu pöörata meilis olevale allkirjale ning edastatud lisainfole. Kui ettevõtte põhitegevusala on näiteks lillede müük, ei ole reaalne saada inkassohoiatusi tasumata arve eest rebaste müügiga tegelevalt ettevõttelt.

Ekraanipilt tüüpilisest lunavara sisaldava manusega kirjast

Lunavaraga nakatumise ennetamise vältimiseks leiad juhiseid ja soovitusi:

Kui su seade või süsteemid on õnnetu juhuse tõttu juba lunavaraga nakatunud, soovitame intsidendist teavitada CERT-EE meeskonda, kes saab jagada soovitusi seadme või süsteemide töö taastamiseks juhul, kui konkreetsele lunavarale on ka juba väljastatud dekrüptor. Lunavara puhul soovitame kindlasti nõutud raha mitte maksta, sest puudub garantii, et failid saab tagasi. Lisaks finantseeritakse lunaraha makstes kuritegevust, mis paneb küberkurjategijaid veelgi suurema summa teenimiseks oma tegevust laiendama.

Lisainfot leiad No More Ransom projekti lehelt.

Nutiseadmete turvalisus

Üks tänapäeva maailma lahutamatu osa on nutitelefon. Nutitelefonid on kaasas kõikjal ning tihti ka magatakse nutitelefoni kõrval. Kuigi seadme nimes on „telefon“, ei täida seade enam ammu üksnes helistamise ja SMSide saatmise funktsiooni.

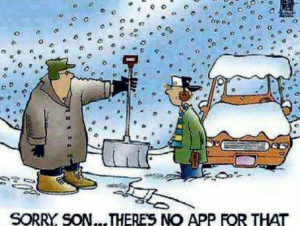

Allikas: https://imgur.com/gallery/sYzqutd

- Kasuta nutiseadmes tarkvara uusimat versiooni ning veendu, et sul on automaatsed turvauuendused sisse lülitatud.

- Juhul kui soetad seadme, mis tuleb vaikeparoolidega (default password), vaheta esimese asjana vaikeparool turvalise salasõna vastu. Vaikeparoolid on enamasti internetist leitavad ning neid saab kasutada kõikides konkreetsetes mudelites.

- Telefoni rakendusi ehk äppe laadi alla vaid ametlikust tootja poest (Google Play Store, Apple App Store ja Microsoft Store). Rakenduste allalaadimisel vaata ka rakenduse arendaja infomatsiooni ning kasutajate tagasisidet.

- Kontrolli rakenduse privaatsussätteid (ka pärast uuendusi) ning kontrolli üle, millisele telefonis olevale infole rakendused ligi pääsevad.

- Paigalda ka nutitelefoni viirusetõrje ning veendu, et see on aktiveeritud ja kasutusel.

- Kasuta oma telefoni ja privaatsuse kaitseks klahvilukku. Lisaks on võimalik paigaldada erinev parool/turvakood ka rakendustele, et isiklikku infot paremini kaitsta. Ära kasuta klahviluku puhul enimlevinud lihtsaid mustreid ega numbrikombinatsioone.

-

Ära ava tundmatuid kirju, linke ja manuseid. Kui tuttav saadab tavapärasest erineva suhtlusviisi ja/või tekstiga lingi või manuse, küsi alati millega tegu on. Kuna nutiseadmed asendavad paljudele juba tavalist arvutit, on loodud ka nutiseadmetele suunatud pahavara.

- Kasuta võimalusel avalikes kohtades Wi-Fi asemel mobiilset andmesidet. Eemalda vähemalt kord poole aasta jooksul mittevajalikud Wi-Fi võrgud.

- Tähtsate kontaktide ja failide kaotsimineku vältimiseks tee oma telefonis leiduvatest failidest ja infost regulaarselt tagavarakoopiaid kas telefonisisesele mälukaardile või telefoniga seotud kontole.

- Lisaturvalisuse tagamiseks krüpteeri võimalusel Seadete alt kogu telefoni sisu. Samuti lülita telefonil sisse “Leia mu seade/Find my phone” funktsioon, et telefoni kaotsiminekul oleks võimalik see üles leida.