Autor: CERT-EE

Turvaettevõttega Dragos võttis juuni alguses ühendust Slovakkia antiviiruse tootja ESET, kes teavitas neid tööstuslike juhtimissüsteemide jaoks kirjutatud pahavara leidmisest. Dragose meeskond leidis tänu laekunud teavitusele pahavara näidiseid, tuvastas uued funktsionaalsused ning võimalikud käivitusstsenaariumid. Lisaks leidis Dragos ka kinnituse, et tegemist on sama pahavaraga, mida kasutati 2016. aasta detsembris Kiievis kõrgepinge alajaama juhtimissüsteemi ründamiseks põhjustades ulatusliku elektrikatkestuse.

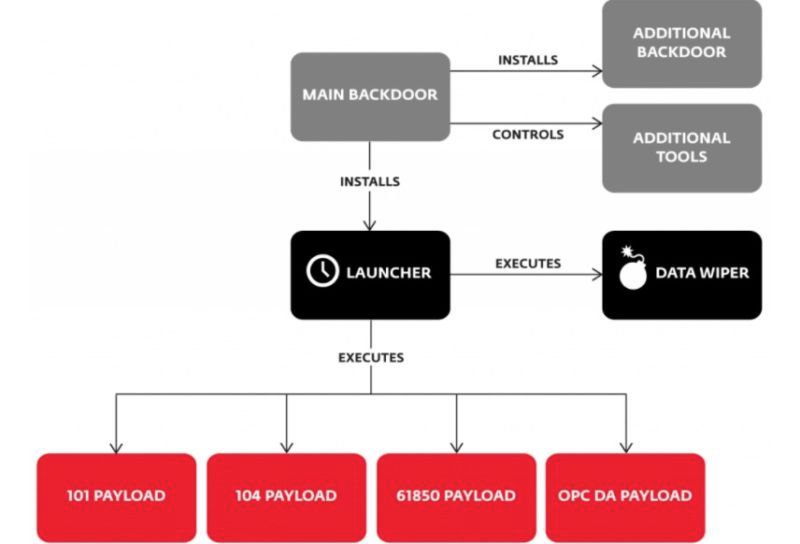

“CrashOverride” või siis maakeeli “krahhiv sürjutamine”, on teadaolevalt esimene pahavararaamistik, mis on disainitud spetsiaalselt elektrivõrkude ründamiseks. Oluliseimad koostisosad on tagauks, mis tagab ligipääsu nakatunud süsteemile, laadimismoodul, mis sõltuvalt sihtmärgist valib sobiva lasti ning individuaalsed lastimoodulid.

Mis teeb Crash Override nii kõrgetasemeliseks, on selle võime kasutada elektrivõrkude spetsiifilisi andmeside protokolle, mida kasutavad elektrivõrgu juhtimissüsteemid alajaamadega suheldes. Sellest tulenevalt on pahavara veelgi märkimisväärsem, et pahavara omab eraldiseisvaid mooduleid kõikidele tänasel päeval globaalselt levinud elektrivõrgu juhtimisprotokollidele. Pahavara kasutati Ukrainas juhtimissüsteemi matkimiseks, mis edastas alajaama lülititele korraldusi liinide sisse ja välja lülitamiseks. Lisaks elektrikatkestustele võib kõrge koormusega elektriliinide korduv lülitamine füüsiliselt kahjustada alajaamade lülitusseadmeid, põhjustades märkimisväärset varalist kahju võrguettevõttele.

Olulist:

- Pahavara identifitseerib ennast ise mitmetes kohtades “krahhina” (crash), mille tõttu on pahavara raamistik ka oma nime saanud.

- CrashOverride on esimene pahavararaamistik, mis on disainitud ja kasutusse võetud elektrivõrkude ründamiseks.

- CrashOverride on teadaolevalt neljas tööstuskontrollsüsteemide vastu suunatud pahavara (esimesed kolm olid Stuxnet, BlackEnergy ja Havex) ning teine, mis on disainitud ja loodud füüsiliste protsesside halvamiseks (esimene oli Stuxnet).

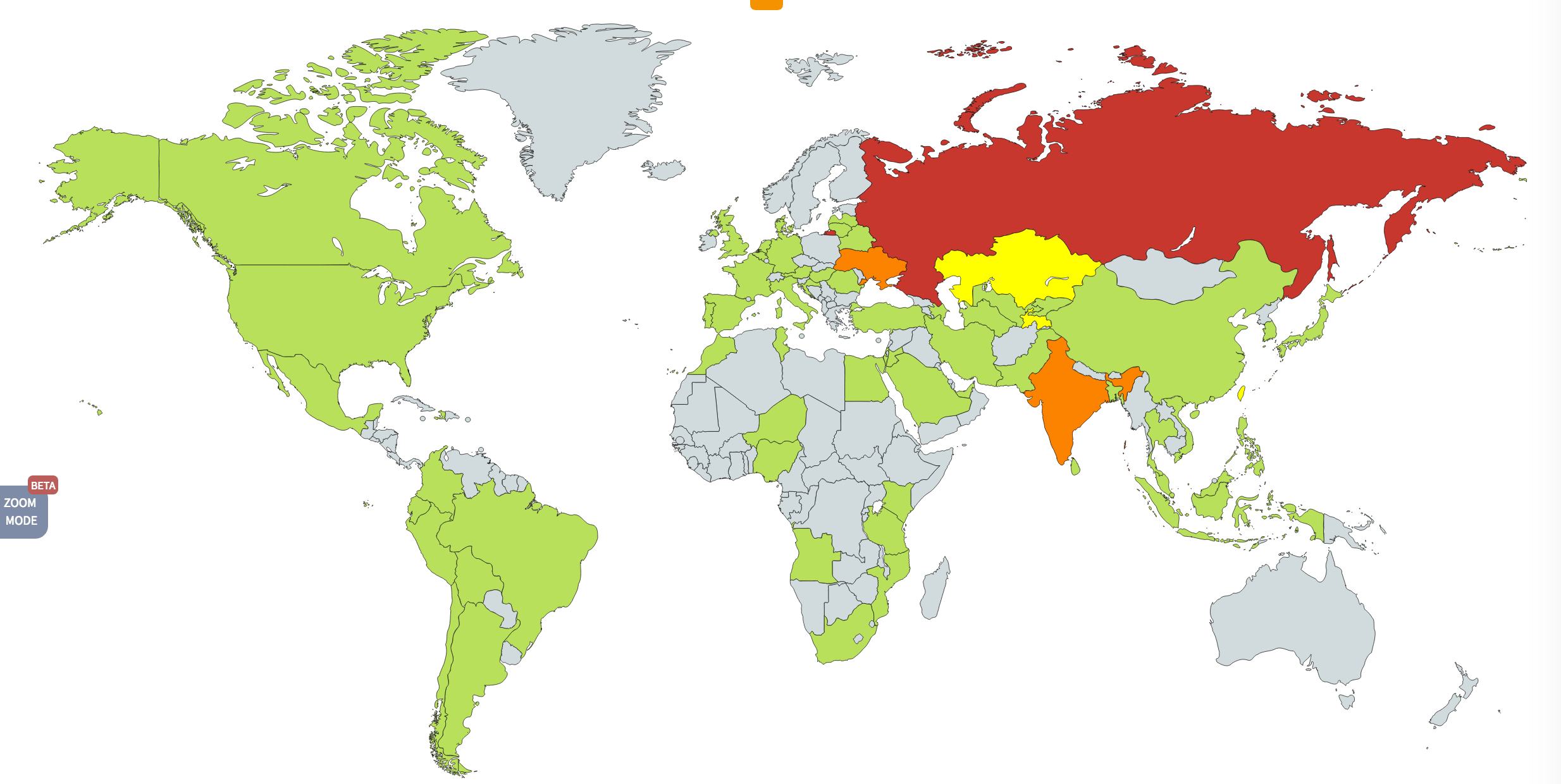

- CrashOverride ei ole unikaalne ühelegi konkreetsele seadmetootjale või konfiguratsioonile ning selle asemel kasutab ta kahju tekitamiseks ära teadmisi elektrivõrgu juhtimissüsteemide toimimise põhimõtetest ja võrgukommunikatsioonist, olles seega kasutatav nii Euroopas kui ka osades Lähis-Ida ja Aasia riikides.

- CrashOverride on laiendatav ning mõningase vaevaga, nagu näiteks DNP3 protokollimooduli lisamisega, on see kohaldatav ka Põhja-Ameerika elektrivõrkudele.

- CrashOverride’i saaks samaaegselt käivitada ka mitmetes asupaikades, kuid tänu kohapealsete ümberlülituste võimekusele elektrivõrgus ei oleks see stsenaarium kataklüsmiline ning sellele järgneks mõnetunnine, halvimal juhul mõnepäevane katkestus, mitte mõne-nädalane või pikem.

- CrashOverride’i raamistik ei ole loodud spionaaži eesmärgil ning pahavara ainsaks eesmärgiks on elektrivõrgu teenuse katkemiseni viivate rünnete tekitamine.

- CrashOverride oleks laiendatav teiste tööstusharudeni lisaprotokollimooduleid kasutades, kuid ründajad ei ole ilmutanud põhjalikke taustateadmisi teistest füüsilistest tööstusprotsessidest ning antud oletus on praegusel hetkel hüpoteetiline.

- Dragos on tuvastanud, et CrashOverride’i taga on grupeering nimega Electrum ning Dragose hinnangu alusel on Electrumil otsesed seosed Sandwormi meeskonnaga.

Kaitsesoovitused

Lisaks tavapärastele esmastele kaitsemeetmetele on rangelt soovituslik võtta kasutusele alltoodud kaitsemeetmed:

- Elektriettevõtete turvameeskondadel peab olema selge arusaam, kus ja kuidas kasutatakse IEC104 ja IEC61850 protokolle. Erilist tähelepanu tuleb pöörata antud protokollide andmemahtude suurenemisele võrreldes tavaolukorraga. Lisaks tuleb süsteemidest otsida antud protokollide võrguliiklust, mis ei kuulu teadaolevatele seadmetele.

- Ära unusta OPC protkolli! CrashOverride’i käivitumise puhul on täheldada ka OPC protokolliga seadmete skaneerimist, mis tekitab tavapärasest rohkem võrguliiklust.

- Seadmete konfiguratsiooni- ja projektifailide tagavarakoopiad peaksid olema varundatud offline andmekandjatele ning eelnevalt testitud. See aitab maandada pahavara jälgede kustutamise funktsionaalsusest tulenevat kahju.

- Valmistage eelnevalt ette intsidendi lahendamise plaan ning võimalusel viige läbi harjutus, kaasates vajalikud huvigrupid, kaasa arvatud tehnilise-, tootmise-, infotehnoloogia- ja turvapersonali. Stsenaarium peaks hõlmama alajaamade töö katkemist ning käsitsi teostatavate toimingute tegemist SCADA keskkonna taastamiseks ning sündmuse analüüsiks vajalike tõestusmaterjalide kogumist.

- Otsige oma võrkudest YARA reeglite ja teiste kompromiteerumise indikaatorite abil.

Lisalugemist: