Riigi Infosüsteemi Ameti analüütik Anto Veldre kirjutab usaldusnimekirjade aegumisest.

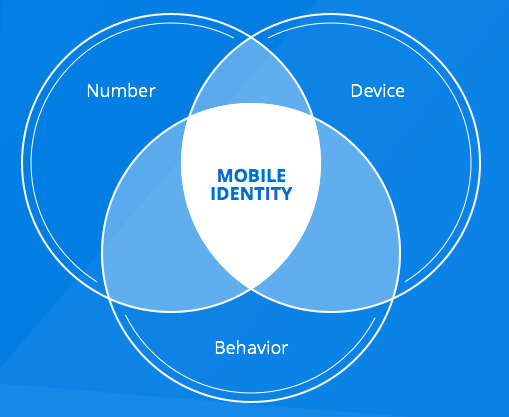

Internetis leidub üks ressurss, mida tavainimene otseselt ei vaja – nimelt TL – Trusted List. Küll aga vajab seda ressurssi ID-kaardi baastarkvara, eriti ja eelkõige siis DigiDoc3 klient (programm). Ehk siis – sama programm, mida kasutatakse oma arvutis digiallkirja andmiseks.

Tegelikult – DigiDoc3 klientprogramm küsib kohe käivitudes netist järele, keda ta allkirjade küsimuses üldse peaks usaldama. Teistpidi sõnastades, TL on Euroopa poolt heaks kiidetud, sertifitseeritud ja muidu toredate teenusepakkujate nimekiri (list), ilma milleta on arvutis pea võimatu digiallkirju anda või verifitseerida.

Peatselt aga seisab meil ees sündmus, kus TL vana versiooni (v30) kehtivusaeg saab ümber, mistõttu digiallkirjadega toimetavad programmid peavad endale hankima Trusted Listi uue versiooni. Kõige uuem ja praegu kehtiv TL kannab muide versiooninumbrit 32.

Mis seal salata, vahepeal õppisid kontorite itimehed usaldusankrut pisut “sättima”. Selmet kogu kontoris tarkvara ära uuendada, trikitasid nad oma ankru merre TL vana versiooni kohal. Ent nagu öeldud, detsembris saab see epohh läbi, sest TL v30 lihtsalt aegub, lõpetab kehtivuse.

Ja nüüd asub kontorisündmusi juhtima pisuke “lisamure”. Vahepeal nimelt uuendati kogu Euroopas TL vormingut. Kui Trusted List v30 avalikustati veel vanas vormingus (v4), siis praegu kehtiv TL on sõnastatud juba järgmises, v5 vormingus. Seega, iga programm, mis soovib digiallkirjadega toimetada (koduarvutis, tööarvutis, teenuseserveris), peab suutma TL v5 vormingut lugeda.

Mäletatavasti juulist ajaarvamine muutus ning pärast usaldusteenuste üleminekut eIDASele saame üle-euroopalises kontekstis vaid ülejäänud Euroopaga sama jalga käia. Trikitamisvõimalused on otsas.

Kodukasutaja

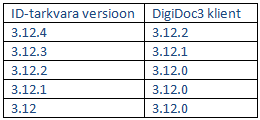

Klientide pool jookseb piir baastarkvara v 3.12.4 juurest. Teisisõnu, usaldusteenuse pakkujate nimekirja uut vormingut suudab töödelda ID-kaardi tarkvara alates versiooninumbrist 3.12.4. Kõik eelmised versioonid jäävad uue vormingu lugemisega hätta.

Kodukasutajal pole vaja teha suurt muud, kui tuua aadressilt installer.id.ee endale ID-kaardi tarkvara uusim versioon ning see paigaldada. Uuendamine toimub kiiresti ning juba viie minuti pärast töötab kõik taas. Versiooninumbrid… nende teadmine kahju ei tee, kuid kaasajal saab ka ilma mõtlemata – uusim tarkvara töötab kõige paremini.

Kui kristalselt aus olla, siis võiks kasutaja veel üle vaadata, ega mõni brauseriplugin järsku sättimist ei vaja… sirvikutootjad on läinud väga täpseks ja võib juhtuda, et sirviku pluginates vajab mõni linnuke tegemist.

Ent Vista ja XP? See rong on läinud, neid operatsioonisüsteeme ei toetata juba poolteist aastat. Põhjus lihtne – pole mõtet maksumaksja raha surnud hobusesesse pumbata.

Teekide ajaloost

Kogu edasine jutt on mõeldud asutuste ja firmade asjapulkadele – kodukasutajale pole järgnev info ülearu põnev. Et siis millal täpselt tekkis vajadus jDigiDoc välja vahetada DigiDoc4j vastu?

Vanasti kasutasid asutused ja firmad digitaalallkirjastamiseks ja allkirjade kontrolliks teeki (ingl.k. library) nimega jDigiDoc. DDOC formaadiga sai see teek kenasti hakkama, kuid siis ajad muutusid – saabus BDOC vorming, saabusid euronõuded. Et saada hakkama ka digitaalallkirja uuemate vormingutega, nagu BDOC või suisa ASiC-E, valmis uus teek nimega DigiDoc4j (muide, vahel kasutatakse DigiDoc4j asemel ka lühendit DD4J.)

DD4J tuleku ajalugu (lihtsalt selleks, et keegi ei saaks öelda, et ta pole probleemipüstitusest kunagi varem kuulnud):

Vajadusest uuele teegile üle minna hakati rääkima juba päris ammu. Infohommiku materjal märtsist 2015. Novembris 2015 avalikustati DigiDoc4j teegi versioon 1.00. Vajadust vana teek kiiremas korras välja vahetada toonitati veel kord mais 2016. Lõpuks, oktoobris 2016 käib jutt juba üksnes uue teegi uuemast versioonist, eeldatakse, et vana jDigiDoc teek enam kasutuses pole.

Kontoris

Kontorikasutajaga on keerulisem lugu. Teatavasti kontorikasutaja ei saa ise oma tarkvaraversiooni muuta, seda teeb tema eest itimees. Itimehel on aga muresid palju – mõne tarkvara mingi versiooni tõstmine või langetamine pole itimehe jaoks primaarne tegevus, kuni ähvardab otsene oht. Vahel mõjutavad itimehe tööd ka suured ülemused, kes sätivad itimehe prioriteete eelarve kaudu. Ent.

Kontorites leidub kaks olulist tarkvara. Kõigepealt juba seesama eelpoolmainitud ID-kaardi baastarkvara, mis tuleb tõsta versioonile 3.12.4. Paraku on kontoreid, kus ajaloolistel ja eelarvelistel põhjustel on otsustatud jätkuvalt DDOCi küljes rippuda, selmet töövood BDOCi või ASiC-E peale häälestada. Nüüd, novembri lõpus, läheb neil kontoritel ikka väga kiireks. Juhul kui kontoriarvutites pole ID-kaardi tarkvara versiooninumbriga vähemalt 3.12.4, siis Euroopa poolt etteantud usaldusankrute listi lugeda ega lahti parsida ei õnnestu. Mis tähendab, et tööprotsessid lähevad katki.

Asutuste ja firmade serveriruumides leidub veel teinegi huvitav tarkvara, nimelt jubin, millega süsteemid automaatselt allkirju annavad ja kontrollivad. Need kontorid, kes ongi juba üle läinud tarkvarale DigiDoc4j, ei peaks väga muretsema. Kui installeeritud on vähemasti versioon 1.0.3 sellest teegist, siis osatakse 3. detsembril kaelakukkuv uus v5 vormingus usaldusnimekiri kenasti välja lugeda. Kui on installeeritud versioon 1.0.0, siis selle tõstmine versioonile 1.0.3 on ikkagi kordades lihtsam kui infosüsteemi sügavamat putitamist nõudev teegivahetus muldvanalt JDigiDoc teegilt moodsale euroteegile DigiDoc4j.

Pole saladus – osa kontoreid on ikkagi nipitanud ja jätnud vana teegi JDigiDoc pealt uuele teegile DigiDoc4j üle minemata, kuigi ülemineku vajadusest on kõigis meediakanalites pröögatud juba vähemalt poolteist aastat. Miks nad nii teevad? Sest IT arengust loobumine tähendab kokkuhoidu. Ju oli raha vaja kusagil mujal.

Ent nüüd on käes tõesti tagumine hetk. Juhul kui firma serverites ongi kasutusel muldvana jdigidoc, siis hakkab ilmnema üha rohkem probleeme – kodukasutaja (või hoopis välismaalane) saadab asutusse täiesti korrektselt allkirjastatud dokumendi, kuid asutuses pruugitav vana teek ei pruugi seda heaks kiita.“.

Pisut vähem paanikat tekib neis asutustes, kus DigiDoc4J on küll installeeritud ja infosüsteemiga sobitatud, kuid versiooninumber pisut liiga varane (1.0.2 või väiksem). Neis kohtades on olukord soodsam seetõttu, et infosüsteem ise on ju uuele teegile üle viidud ja suuremad juurutustööd sooritatud, jäänud on vaid koera saba pikendamine versiooninumbri või paari võrra, mis reeglina on suhteliselt kiire tegevus. Kahe nädalaga veel jõuab!

Patustajaid otseselt nimetamata tsiteerime üht varasemat blogikirjet (juuni 2016): “Vana ja aegunud JDigiDoc teeki (mille eluiga ja tugi on ammu lõppenud) pruugitakse täna 98% digiallkirjade loomiseks. Uus, euroühtesobiv DD4J teek on seni kasutusel vaid 0,05% digiallkirjade loomisel.”.