Riigi Infosüsteemi Ameti analüütik Anto Veldre kirjutab hiljutistest sündmustest Ameerikas.

Allikas: http://www.itproportal.com/2016/04/14/industry-analysis-does-iot-security-still-have-further-to-go/

Läinud nädalavahetusel tegi maailmas ilma Mirai zombivõrk.

Allpool räägime sellest, mis see Mirai täpselt on ning kuhu see maailma arengut suunab.

DDoS

DDoS tähendab – Distributed Denial of Service.

Allikas: http://www.survivingtheaftermath.com/index.php/disaster-survival-guide/48-could-a-tsunami-hit-the-east-coast-united-states

Moodsal ajal ei avaldata poliitilist arvamust enam seapea kinnitamisega väravale ega ka mitte munakivide viskamise või põleva voodoo-nuku paigutamisega akna taha. Selle asemel leitakse Internetist mingi (ripakil) ressurss, programmeeritakse see oma tahtmist täitma ning vajutatakse „suurt punast nuppu“. Ülejäänu toimub peaaegu automaatselt.

Ei ole võimalik ehitada infoühiskonna teenust, mille ressurss oleks lõputu. Kui vaid leidub piisavalt palju munakive, mida loopida, siis kooleb lõpuks nii server kui läheb umbe serverit teenindav netiühendus. Nii lihtne see ongi. Mistõttu on DDoSi näol tegemist pigem juhtimisprobleemiga – kuidas veenda hanguga mehi mõisa ette kogunema.

Krebs

Ameerikas elab ajakirjanik nimega Brian Krebs. Tema põhitegevus on kommenteerida omanimelises blogis infoühiskonna turvapoolt. Seda tööd teeb mees juba mitu aastat.

Sel sügisel andis Krebs netis järjekordse hinnangu, mille tagajärjel pahad onud tinistasid Krebsi internetitoru (triiki) täis. Rünnaku laiuseks mõõdeti 665 Gigabitti (!) sekundis. Ennekuulmatu number. Kusjuures sihtmärgiks oli eraisiku blogi.

Paar päeva hiljem ajas Krebs jäljed välja. Nimelt publitseeris tädi-Anna Jaapanist zombivõrk Mirai lähtekoodi. Mirai on ussitunnustega kood, mis logistab koduruuterite ukselinke ning kui selgub, et keegi on külmkapi või valvekaamera avalikku netti kommuteerinud, asub neisse seadmetesse elama.

Reedel, 21. oktoobril 2016 lõi Mirai uuesti laineid. Vastu Eestit mitte niivõrd, kuid vastu USA idakülge ja Euroopat päris korralikult. Twitter voolas aeglaselt nagu meil Postimees aastal 2007, Paypal samuti. Kaarti vaadates paistab, et ründajaid Eestist eriti pole – ju on meie ISP’d juba keskmisest paremal tasemel.

Mis juhtus?

Mirai zombivõrgu soldatid kogu maailmast tümitasid DNS serveriteenuse pakkujat Dyn (kunagi sai DynDNS’ist koduvõrgu jaoks tasuta domeeninimesid). Täna pakub Dyn klassikalist kommertsiaalset nimeserveriteenust. Ja kui nimelahendus netist puudu, siis ei oska kliendi sirvik Paypal’i maksma minna. Teistpidi võttes, rünnak oli nii ulatuslik, et mõned torud said täis ja siis hakkasid Interneti ruutingud automaatselt “flippima” ehk ringi uitama.

Aga kes tegi? Ilmselt on lugu sarnane kui vanadel eestlastel, kes eelistasid karu ja hundi nime pigem mitte suhu võtta ning rääkisid ebamääraselt mingist mesikäpast ja kellestki võsavillemist. Arvata on, et keskmise kooliõpilase rikutus oli selle rünnaku planeerimiseks ebapiisav.

Esemevõrk

Ühel teisel ameeriklasel küttis reedene rünnak kodu päris kuumaks, selle sõna otseses tähenduses, sest temperatuuriandur ei leidnud DNS tõrke tõttu oma emmet üles ja kontroller otsustas, et ju siis on piisavalt külm. Hea, et maja põlema ei köetud.

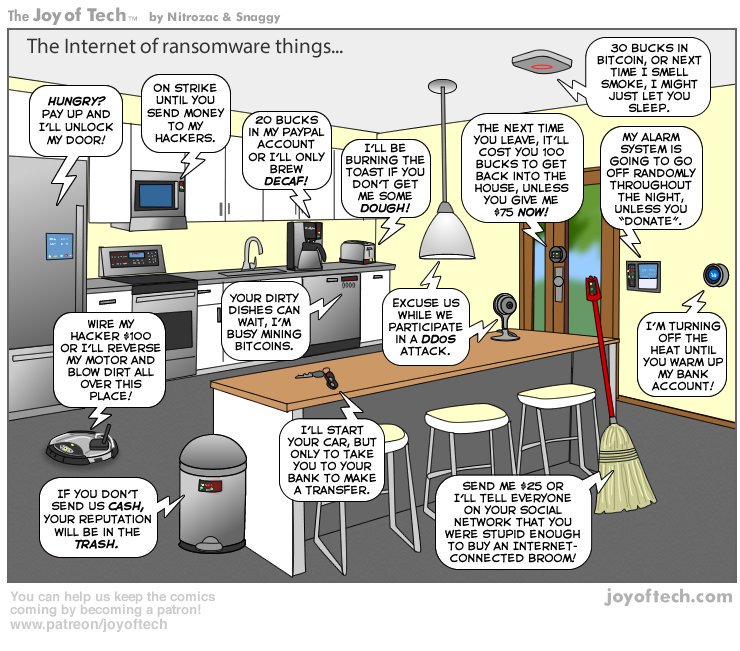

Kuigi nimetust IoT on leida kõigist moodsatest arengukavadest, siis keegi ei tea täpselt, mis see on.

Kindlasti kuuluvad siia alla:

- ajudega külmkapp;

- internetti ühendatud kohviaparaat (või teekann)

- kodune kõvakettapurk, nn NAS

- turvakaamerad

- igasugused temperatuuri- ja radiatsiooniandurid

- (mitte kuigi) nutikad lambipirnid

Ei ole päris selge, kas peaks IoT seadmete alla liigitama ka odava koduruuteri. Üheks ohuks on, et kui kodutarbija oma kodu IoT seadmeid täis ostab, siis need paluvad ruuteril kaitsesse sisenevaid auke teha – uPNP nimelise võrguprotokolli abil. Teiseks ohuks on odavruuter ise – mugavaks klienditoetamiseks jätavad mõned tootjad odavruuteritesse hunniku tagauksi. Lohutuseks kodukasutajatele – jõledaid tagauksi, kuigi hoopis teisel eesmärgil, esineb ka profiseadmetes. Häda selles, et kui firmas ongi töötaja, kes uudiseid jälgib ja turvaparandusi paigaldab, siis kodus ei tegele sellega küll keegi.

Mirai

Mirai põhiülesanne on murda sisse Linuxit jooksutavasse, kuid piisavalt turvamata seadmesse. Pole ju eriline kunst siseneda seadmesse, mille kasutajanimi on “pi” ja parool “raspberry” või admin/password.

Kuniks säärased nutuseadmed püsivad tagatoas vagusi, pole root/12345 tüüpi võtmetest suurt kahju. Kuid kui ese oskab pilti edastada ning nõuda koduruuterilt uPNP (nagu irvhambad ütlevad – Universal Plug and Pray) protokolli kaudu kopliväravate avamist, siis ongi võsavillem kohe kohal.

Mirai teeb endale Linuxisse pesa ning asub ootama peremehe korraldusi. Kui saabub rünnakukorraldus, siis tulistab Mirai sihtmärgi kummuli. Halvima vältimiseks on Mirai varustatud USA armee IP-aadressidega, et neid kogemata mitte tulistada (parem karta kui saada Tallinna manuaali kohaselt ära droonitatud).

Koduvõrk

Ajad, mil sai kodused seadmed turvaliselt IPv4 NAT’i taha ära peita, on pöördumatult möödas. Kes seda lauset ja neid termineid (IPv4, NAT) ei mõista, neil on tõenäoliselt mure majas. Hetkel toimub üleminek järgmise põlvkonna internetiprotokollile – kuid IPv6 levib koduvõrgus hoopis teiste põhimõtete järgi. Iga turvaauk jõuab otseteed avalikku Internetti.

Teiseks aga, mugavuse eest tuleb maksta. Kui Sul on Samsungi telekas ja Samsungi telefon, siis saab neid kokku ühendades uue kvaliteedi. Ühtlasi avad Sa tootjafirmale vaatamiseks ja näppimiseks kogu oma koduvõrgu… vahel ka häkkeritele. Turvaviga teleka sees võib põhjustada Sinu kodu ülevõtmise häkkerite poolt… hakkavad veel teleka kaamerast Sinu diivanil toimuvat jälgima vms.

Kolmandaks, maksta tuleb ka ihade eest. Kui Sul on kodus lapsi, kes vajavad arvutimängudeks “võrguportide” avamist, siis arvesta mõningate lisariskidega. Ruuter kas avab uPNP abil porte iseseisvalt (kõike, mida küsida, avab) või jääb oht, et miski krokodill siseneb käsitsi lahtitehtud august. Näiteks august, mille kaudu vaatan oma koduvalve pilti.

Paraku ei ole kodukasutajatel veel neid sügavaid teadmisi võrguprotokollidest, mis firmade ja riigiasutuste võrguadministraatoritel.

Arengud

Ilmselt nõuab koduvõrgu turvamine hoopis mitmetahulisemat lähenemist kui keskmine kodukasutaja täna suudab. Võiks isegi öelda, et kodulahendus hakkab üha enam sarnanema väikefirma lahendusele. Teenusena seda täna keegi ei paku, kuid siinkohal kirjeldame selle lahenduse üksikuid elemente:

* Segmenteerimine. Koduvõrguski võiks olla mitu üksteisest tulemüüriga eraldatud segmenti: töötegemiseks, nutitamiseks, külalisWiFi ning eraldi liivakast anduritele ja ebaturvalistele IoT seadmetele. Siis on tagatud, et ühte segmenti sissemurdmine ei anna häkkerile kontrolli ülejäänud võrgu üle.

* Riistvaraline tulemüür – näiteks vana arvuti ja pfSense baasil. Oleme ausad, täna koduperenaine seda üles seada ja häälestada ei suudaks.

* Võrgu segmenteerimine. Teenusepakkuja WiFi võib julgelt välja lülitada ning asendada 2–3 eraldi WiFi segmendiga. Üks endale, üks lastele, üks külalistele. Mis see kõik maksma läheb, parem ei ennusta.

* Odavate nudikommutaatorite (switch) asemel võiks kasutada korralikke SNMP toega profikommutaatoreid. 1Gbit/s kiirusel jääb hind 100–200€ vahele, kuid saab võimalikuks monitooring (cacti) ja tõhus kontroll iga üksiku võrgupesa üle.

* sisenev VPN – see võimaldab tänaval jalutades pruukida ka võõraid ja ebaturvalisi WiFi purke.

Alternatiiv on igasugune IoT oma kodust minema põrgatada. Minu teleka Etherneti pesal on senimaani kleeps peal, sinna pole veel kunagi ühtki pistikut ühendatud. Ajalugu on paraku näidanud, et masinapurustamine ja tehnoloogilise progressi eiramine annab vaid ajutise edumaa.