Anto Veldre, RIA analüütik

Paaril viimasel päeval prõmmivad mitmed uudiseportaalid pomm-uudist, et enamikes Android-seadmetes on hull turvaauk. No on jah. Ei ole Androidi puhul esimene ega ilmselt mitte ka viimane auk.

Kuid nagu löökaukudel ikka, ajalugu on ka oluline. Android tarvitab üht teatavat StageFright nimelist teeki selleks, et reguleerida meediafailide vaatamist kasutajate poolt (DRM).

See võimaldab tekitada digitaalset sisulõhet – tagamaks, et maksev klient näeb digisisu. Arvet peetakse siiski kõigi huviliste üle.

Kuid kui mingi asi reguleerib ligipääsu, siis eeldatakse vaikimisi, et see miski on seotud turvaga ning lisaküsimusi ei esitata. Ju on keegi turva peale mõelnud. Praktikas juhtub ka teisiti – tähtis piiranguteek StageFright sisaldab olulisi vigu ning samas on talle Androidi sees antud liiga suured õigused.

Kõrvalepõikena – Androidi puhul paiknevad üksteise peal tegelikult kaks õiguste süsteemi. Üks asub sügaval Linuxi “kõhus” ning annab StageFright teegile “system” grupi õigused. Ilmutatud tasandil (nn lubade süsteem) saab aga kasutaja oma turvaolukorda pisut ka ise mõjutada, keeldudes äppidest, mis nõuavad paigaldamisel ülemäära palju õigusi.

Vahemikus Android 2.2 kuni Android 5.1.1 on haavatavad kõik versioonid. Arvatakse, et asi puudutab umbes 950 miljonit nimetatud op-süsteemiga seadet – tahvleid, telefone. Oht tuleneb mobiilse side võimalustest – kui seade on rünnatav 24/7/365, siis on kuritarvitamise potentsiaal kõrge.

Turvaaugu ärakasutamine on lihtne – kasutaja telefoni täielikuks ülevõtmiseks piisab, kui saata talle (näiteks uneajal) sobiliku sisuga multimeediasõnum (MMS). Omaniku ärkamise hetkeks on andmed juba varastatud ja kontroll telefoni üle antud mõnele ründekonstruktorile (exploit kit). Eriti “rõõmustavad” firmad ja riigiasutused, kes kasutavad Androide oma turvatud sisevõrgu teenuste (näiteks e-mail, dokumendid) tarbimiseks.

Ohust arusaamiseks on vaja mõista Androidi levitusmudeli iseärasusi. Kuigi AndroidOS ise kuulub Google’ile, siis iga telefonifirma või teenusepakkuja modifitseerib originaali (näiteks mõnedele Eestis levitatud tahvlitele on sisse ehitatud Eesti Ekspressi digileht, viisil, et seda ei ole võimalik eemaldada).

Eestis on väga populaarsed just Samsungi telefonid, selle firma versioonid Androidist on kohati tundmatuseni mugandunud. Tulemuseks on väga killustatud turg, ning palju väikesi tegijaid, kel lihtsalt puudub suutlikkus turvauuendusi toota. Selle teema huvilised saavad teemakohaseid värvilisi pilte vaadata siit.

Tänane seis – Google on AndroidOS algkoodis turvaaugu küll ära parandanud, kuid enamike potentsiaalsete ohvriteni see parandus ei jõua, sest telefonifirma (nagu Samsungi) või sidefirma poolt mahamüüdud Android-seade on juba modifitseerija vastutada. Loomulik, et aja jooksul kaob tootjal ning edasimüüjal huvi – kuluefektiivsem on turgu ekstensiivselt edasi vallutada, kui vanade rontidega mässata.

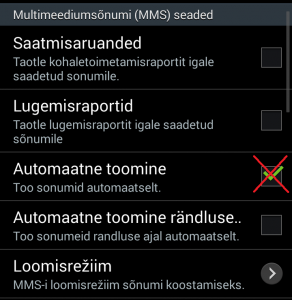

Ravi: hetkel saab iga kasutaja ise midagi ära teha, et sigadus ei jõuaks temani automaatselt; piisab kui MMS (ehk multimeediasõnumite) sättungites automaat-avamine (“Toomine”) ära keelata. Neil, kes omi MMS’e HangOut’i abil vaatavad, tuleks sama teha ka sealsetes sättungites. Kahjuks tuleb tõdeda, et vanemates Androidides säärane häälestuskoht puudub…

Näiteks Androidis 4.4.2 menüüs käib asi sedasi: Sõnumid -> Seaded -> Multimeediumsõnumi seaded -> “Automaatne toomine” – siit tagant peaks hetkel küll linnukese maha võtma.

Eesti keele puhul on vaja silmas pidada veel üht asjaolu – õ-tähe ülekasutamine soodustab mahuületust ning mahuületus omakorda soodustab multimeediasõnumiks teisendamist.

Turvaugu kuritarvitamise sügavast tehnilisest sisust tuleb juttu BlackHat/DefCon üritustel USAs selle aasta augusti alguses ja siis avaldatakse ka täpne rünnakukood. Kuigi tunne on, et osavad häkkerid suudavad kurja MMS saata ka ilma loenguid kuulamata. Ning hetkest, mil (öised) MMS’id saabuvad, võib enamiku vanemaid telefone ilmselt minema visata.

Üks nüanss asja juures siiski on – telefonifirmade logidesse jääb MMS kuritarvitamisest hästi dokumenteeritud kirje. Digikorralikus riigis nagu Eesti tähendab see mõningat, kuigi mitte liiga efektiivset heidutust, kuid sõnumid võivad saabuda ka välismaalt…

Vist on aeg, et ka meie siin Maarjamaal oma telefonimüüjatelt ostu tehes sagedamini küsima – kui kaua on plaan seda seadet toetada? Ja kas tugi sisaldab ka suuremate turvaaukude parandamist?

Kurjad keeled tögavad, et omaniku ainuke šanss on oma vana föön või pihukas ära ruutida ning auklik StageFright sedakaudu tasalülitada, kuid ruutimise riskidest oleme varem juba kirjutanud ning tavakasutajale seda küll soovitada ei saa – ravides välja ühe ohu, võid saada kümme uut asemele…

The Register’i artiklis spekuleeritakse, et tootjad ei hakkagi uuendama vanemat kui Android 4.1 JellyBean versiooni (samas kui hetkel viimane versioon on Android 5.1.1 Lollipop) ning ironiseerivad, et kasutaja võiks võtta haamri ja oma Androidi turvakaalutlustel puruks lüüa. Kui üks juhtivaid IT-uudiste portaale teeb säärast mõru nalja, siis on asi piisavalt tõsine.

[Lisatud 2015-08-11]: Avaldati info veel teisegi suurema Androidi turvaaugu kohta – turvanõrkusest CVE-2015-3825 on hindamisi puudutatud kuni 55% Android-seadmetest.

Lisainfot:

1. http://www.theregister.co.uk/2015/07/27/android_phone_text_flaw/

2. https://threatpost.com/android-stagefright-flaws-put-950-million-devices-at-risk/113960

3. http://blog.zimperium.com/experts-found-a-unicorn-in-the-heart-of-android/

4. http://venturebeat.com/2015/07/27/researchers-find-vulnerability-that-affects-95-of-android-devices/

5. http://www.bloomberg.com/news/videos/2015-07-27/950-million-android-phones-vulnerable-to-hacks

6. Twitter, kasutajad @ZIMPERIUM, @jduck

7. CERT-FI hoiatus: https://www.viestintavirasto.fi/kyberturvallisuus/haavoittuvuudet/2015/haavoittuvuus-2015-067.html