Riigi Infosüsteemi Ameti analüütik Anto Veldre CERT-EE materjalide ja juhiste põhjal

Eelmisel korral andsime nõu, kuidas lunavara ohvriks mitte sattuda. Täna vaatleme olukorda, kus inimene on (põhjusel või teisel) juba langenud lunavara ohvriks ning tema arvutiekraanil laiutab väljapressimiskiri.

Hetkeks, mil säärane pilt ilmub ekraanile, on lunavara oma kuritöö juba lõpuni viinud. Kõige kehvemal juhul sai lunavara oma ohvri õigustes kätte ka mõne võrguketta (näiteks asutuse failiserveri). Suure tõenäosusega on selleks hetkeks kokku krüpteeritud ka kõik konkreetse kasutaja õigustes ligipääsetavad võrgukettad. Kõige halvemal juhul on lisaks ära pilastatud veel ka üle võrgu nähtav varukoopia.

Kui väga veab, siis annab häiret mitte kasutaja ise, vaid hoopis võrguadministraator või itimees, sest failiserveri kasutusgraafikud tõusid lakke. Tavaliselt õnnestub sel juhul mõne võrgukaabli väljatõmbamise hinnaga hävitustöö katkestada.

Igatahes on just nüüd õige hetk juua tassike külma jääteed ning mõelda intsidendi ulatusele. Kas itimees teab? Kui ei, siis tuleks talle kohe teada anda. Teine oluline küsimus – kust ma selle saasta külge sain? Võiks püüda meenutada oma tegemisi arvutis viimase paari tunni jooksul. Kas saabus mingi e-kiri? Kas külastasin mingit kahtlast veebisaiti? Itimehe võiks varustada võimalikult täpse kirjeldusega sigaduse majjatuleku asjaoludest … olgu need asjaolud siis kuitahes piinlikud.

Võiks hoiatada kõiki teisi kontoritöötajaid. Eelkõige kogemuste jagamise mõttes, et nemad kunagi samasse lõksu ei langeks. Polegi just väga võimatu, et rünnak on pättide poolt keskmisest täpsemini sihitud ning et samasse kontorisse saabub nädala jooksul veel mitu pahavaramanusega e-kirja.

Juhul kui kannatada sai ka failiserver, siis on töötegemine selleks päevaks läbi. Tuleb arvutid rahulikult itimehele anda, kes siis murega jõudumööda edasi tegeleb.

Teavitamine

Eestis on kaks asutust, mis tunnevad elavat huvi CryptoLockeri iga juhtumi vastu. Kõigepealt politsei. Kui kurivara tõttu on hävinud olulisi faile või põhjustatud kahju tööprotsessidele (kaasa arvatud taastamistöödeks kulunud aeg), siis tuleks kindlasti informeerida politseid (cybercrime@politsei.ee). Ning mitte üksnes informeerida, vaid kirjutada kuriteoavaldus. Kübermaailma teed on äraarvamatud, küll varem või hiljem mõne riigi politsei konfiskeerib mõne pätijõugu arvuti ning sealt leitud info alusel võib osutuda võimalikuks ka varasemate ohvrite tuvastamine.

Teine oluline CryptoLockeri huviline asutus, õigemini küll asutuse (RIA) osakond, on CERT-EE (cert@cert.ee , 663 0299). CERT-EE informeerimine tasub ära mitmel põhjusel. Esiteks tekib siis koondpilt Eesti kübermaastikul toimuvast. Teiseks on pisike šanss, et kui nakatumine toimus CryptoLockeri mõne vanema versiooniga, oskavad eksperdid soovitada „ravimit“. Riigiasutustel ja elutähtsaid teenuseid osutavatel firmadel (neil, kes alluvad ISKE nõuetele) on CERT-EE teavitamine lausa seadusejärgne kohustus.

Maksta või mitte maksta

Kõige kriitilisem küsimus lunavarajuhtumites on, kas maksta või mitte maksta. Kuna meil siin ikkagi on riigiasutuse blogi, eelistame käitumisviisi, et kuritegevust ei tohi finantseerida. Paraku, kui inimesed on olnud hooletud, jätnud varukoopiad tegemata ning äranässerdatud andmed on sedavõrd vajalikud, võib juhtuda, et maksmisele alternatiivi polegi. USAs on olnud korduvalt juhtumeid, kus politsei (!!!) on oma andmete tagasisaamise eest maksnud. Lunavara pole mööda läinud ka Eesti politseist, kuid meie kandis olid varukoopiad nii korralikud, et kaduma läks vaid tööaeg – failid õnnestus taastada. Kurjategijatele maksmise rasket eetikaküsimust ei püstitunudki.

Eri hinnangutel maksab küsitud lunaraha kurjategijatele ära 10–30% kannatanutest. Kui küsida ettevaatavalt, kas põhimõtteliselt oleksite nõus maksma, siis suisa 60+% küsitletutest arvab, et mingis olukorras kindlasti.

Kuidas kannatanu ka ei talitaks, on vaja tähele panna veel üht asjaolu. Pole mingit garantiid, et makstes oma failid ikka tõepoolest tagasi saab. On ka juhtunud, et raha maksti ära, kuid ravimit ei saadetud. Kurjategijatel üldiselt siiski on kasulik ravim saata, muidu läheb kuulujutt liikvele ning nad kaotavad oma tuluallika. Kuidas ka poleks, need targutused kuuluvad psühholoogia, mitte infotehnoloogia valdkonda. Otsus jääb kannatanu enda teha.

Mitut sorti CryptoLockerid

Lunavarasid on tegelikult mitu perekonda ning kümneid eri nimetusi. Neist kõigist korraga rääkimiseks on tehnikud jäänud üldmõiste CryptoLocker juurde, kuigi tehniliselt on meil Eestis palju levinum hoopis TeslaCrypt või Locky. Pisut allpool räägime pahalaste eristamisest põhjalikumalt. Ühtsele kujundile on kaasa aidanud ka kurjategijad ise – neil on kasu(m)lik hoida legendaarselt tuttavat ekraanikujundust. „Ravim“ on aga on lunavaraperekonniti erinev (kui seda üldse on).

Esimestes lunavarapõlvkondades sisalduvate arvukate vigade tõttu õppisid tõelised küberturbespetsialistid sääraselt „kokkukrüpteeritud“ andmeid lahti muukima. Tänu sellele on päris mitmele vanemale lunavarale olemas avalikult kättesaadav „ravim“. Ravimite ilmumise kiirus on mõnevõrra aeglustunud, kuid ei maksa lootust kaotada. Ärakrüpteeritud failidega kõvaketas tuleks panna riiulisse ootele ning oma arvuti töövõime taastada uue kõvaketta abil. Kui sobilik „ravim“ aasta või kahe jooksul luuakse, võib sedasi talitanud ohver aja möödudes kõik oma failid tagasi saada.

Intsidendist õppimine

Kõige ohutum on õppida võõrastest vigadest. Kui mainitu ei õnnestunud, siis tuleb õppida omaenda vigadest. Kedagi otseselt süüdistamata tuleks arutada, et mis ja kus läks valesti. Juhul kui CryptoLocker sisenes e-maili kaudu, siis tuleb töötajaid treenida, et nad ohtlikke kirju paremini eristaksid. Kui kokku krüptiti ka failiserveri sisu, siis see on märk, et pingule tuleks tõmmata kasutajaõigused. Kui varukoopiat ei leidunud või see osutus loetamatuks, siis juhtunust leiab itimees oma järgmise poole aasta ülesanded. Kui varukoopiast taastamine võttis aega kolm päeva, siis see osutab, et taasteprotseduure saab oluliselt parendada.

Tehniline osa

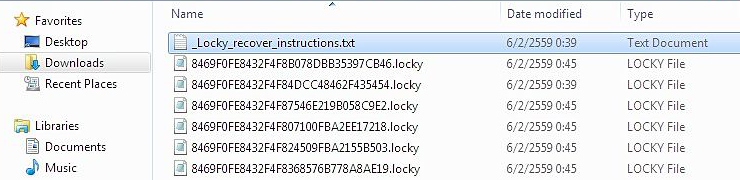

Võrguadministraator või itimees peaks esimese asjana tuvastama rünnakuks kasutatud lunavara täpse nimetuse. Lunavaral on kombeks krüpteeritud failidele lisada eristavad laiendid nagu „*.locky”; „*.mp3”; „*.crypto”; „*.micro”; „*.xxx” jne. Faililaiendi liigitamisel võib kasutada Google’i abi. Näiteks Locky sooritatud mõrv näeb failikaustas välja umbes sedasi:

On ebameeldivaid erandeid nagu TeslaCrypt 4.0, mis küll krüpteerib failid, kuid jätab nende nimed muutmata. Juhul, kui õnnestub oma õnnetuse seest leida faile krüpteeriv programm ise (see on võimalik vaid siis, kui krüptimistöö poole pealt katkes), tuleks see laadida tuvastamiseks üles veebiteenusesse VirusTotal.

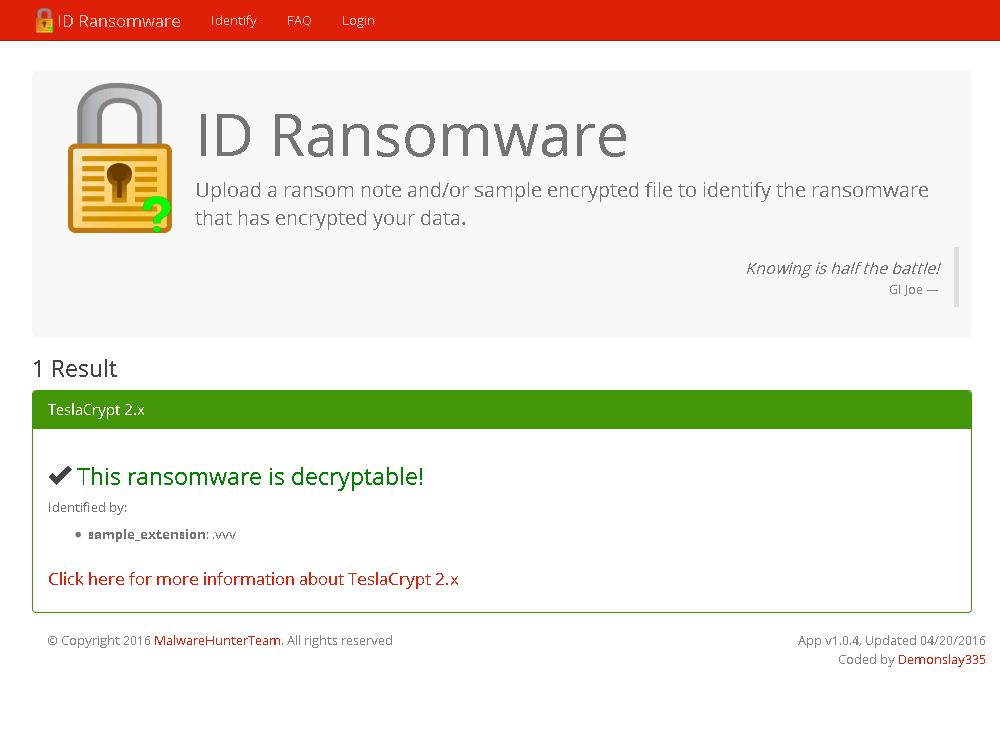

Head inimesed on loonud lunavarade lahterdamiseks teenuse ID Ransomware – see võimaldab kasutajal üles laadida kas kausta tekkinud lunavaranõude või mõne oma krüpteeritud failidest (endiselt tasub säilitada terve mõistus, et mitte ärisaladusi ega privaatinfot netti paisata, sh failinimedes). Jääb üle loota, et „ID Ransomware” haldajatel jätkub jaksu seda kasulikku teenust jätkuvalt ajakohastada. Äratundmine võib õnnestuda või vahel (väga uue tüve puhul) ka mitte õnnestuda.

Locky

2016. aasta veebruaris ilmunud lunavara Locky on jätkuvalt ohtlik, kuigi TeslaCrypt 4.0/4.1 perekond tõrjub seda järk-järgult välja. Locky poolt krüpteeritud failidele pole seni „ravimit“ leitud, mistõttu varundamine on oluline tegevus.

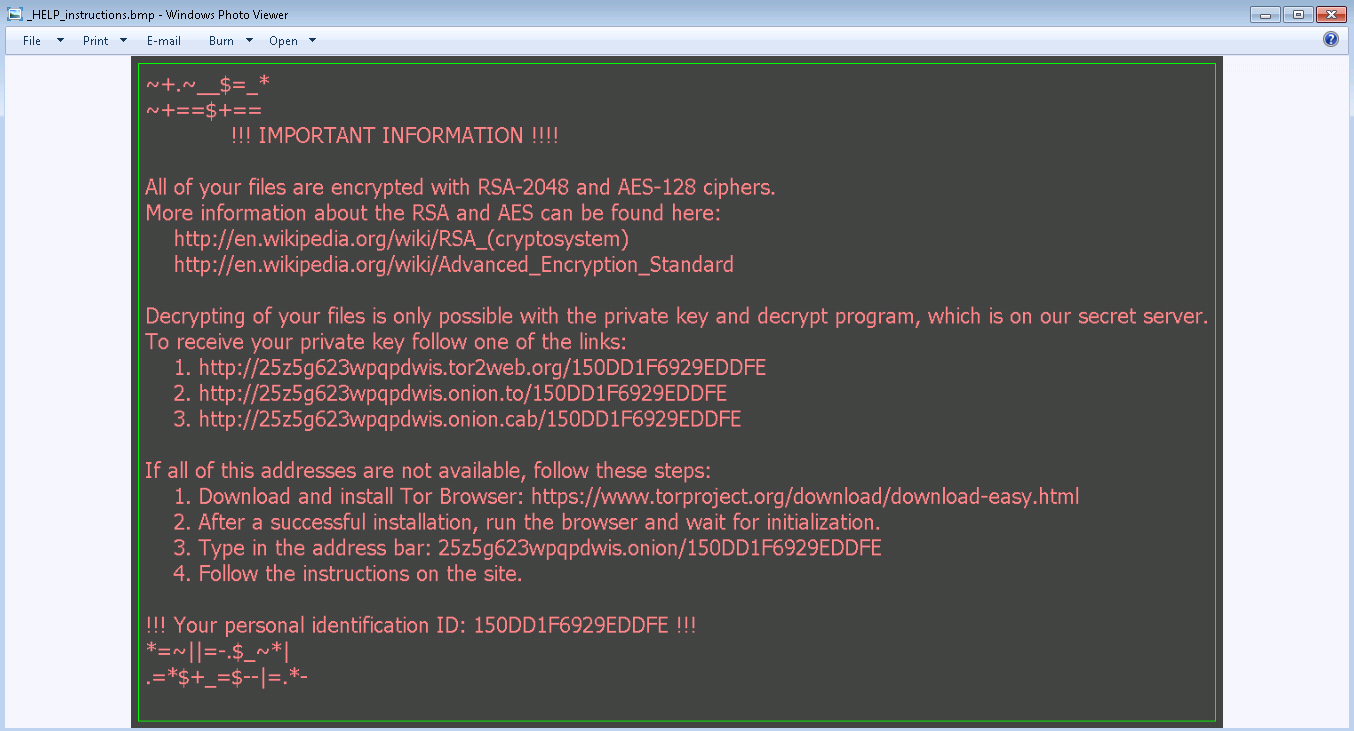

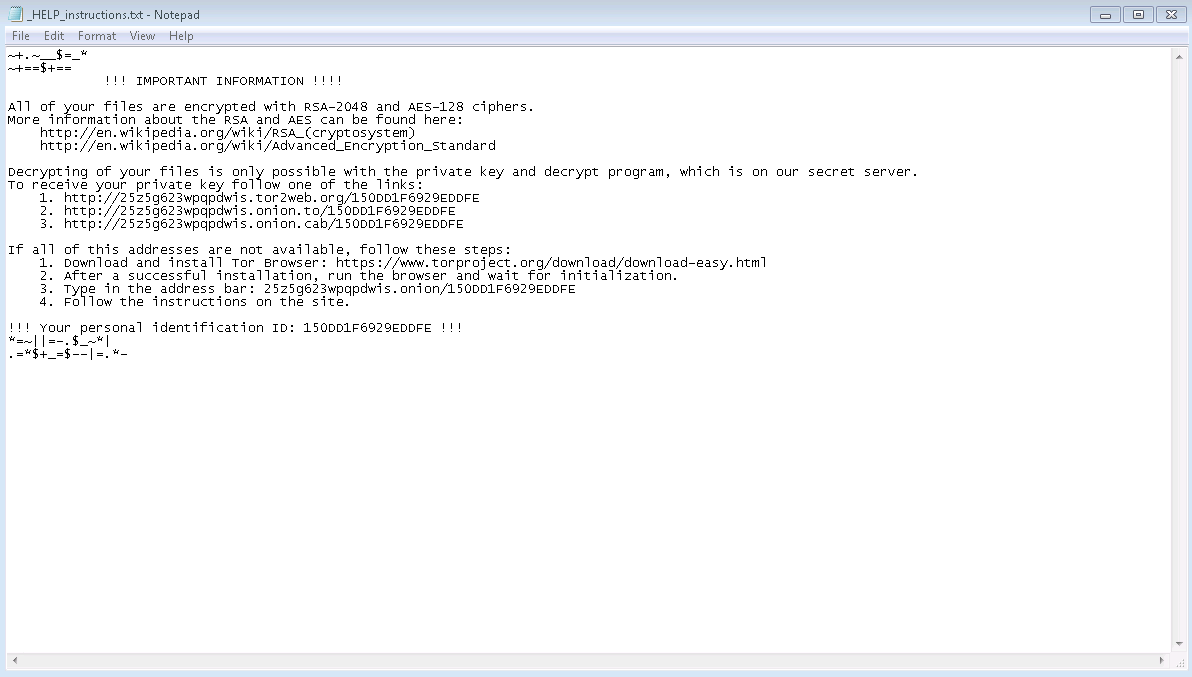

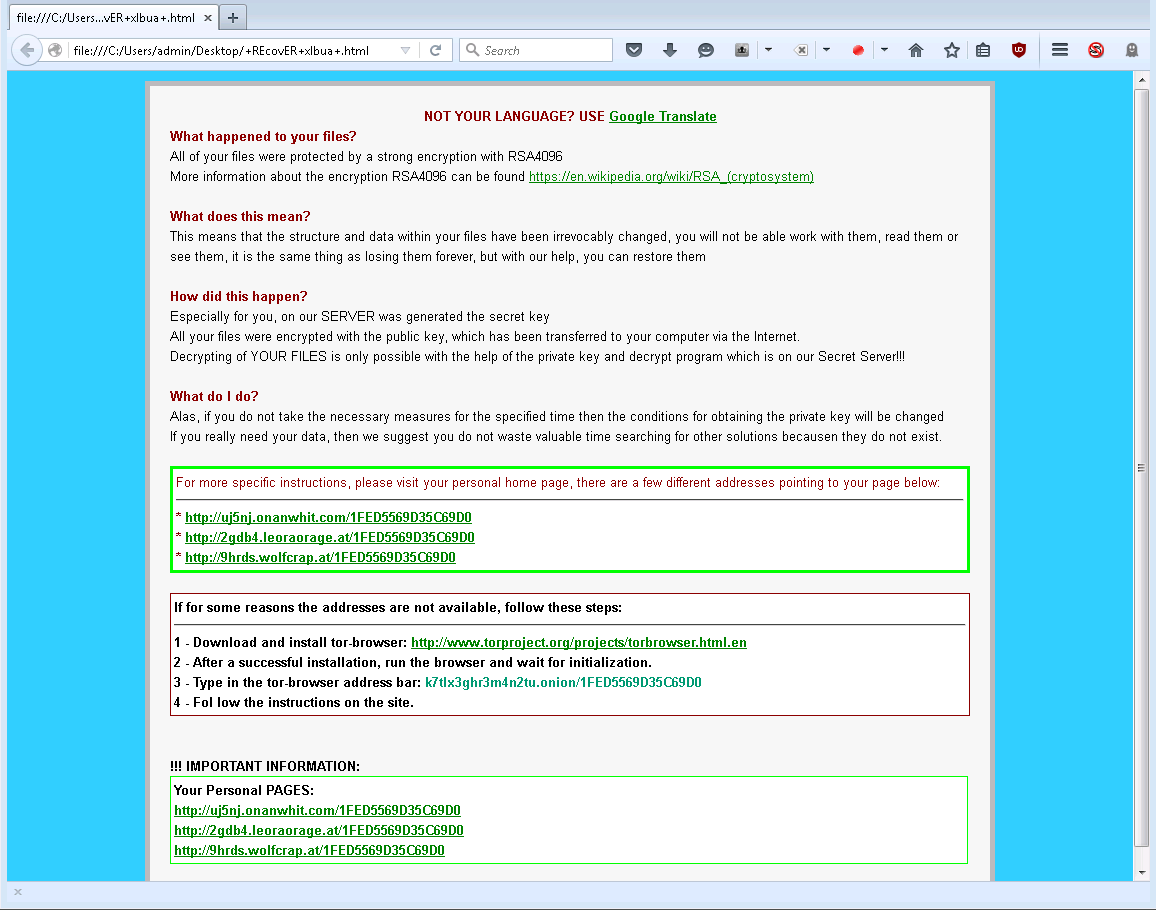

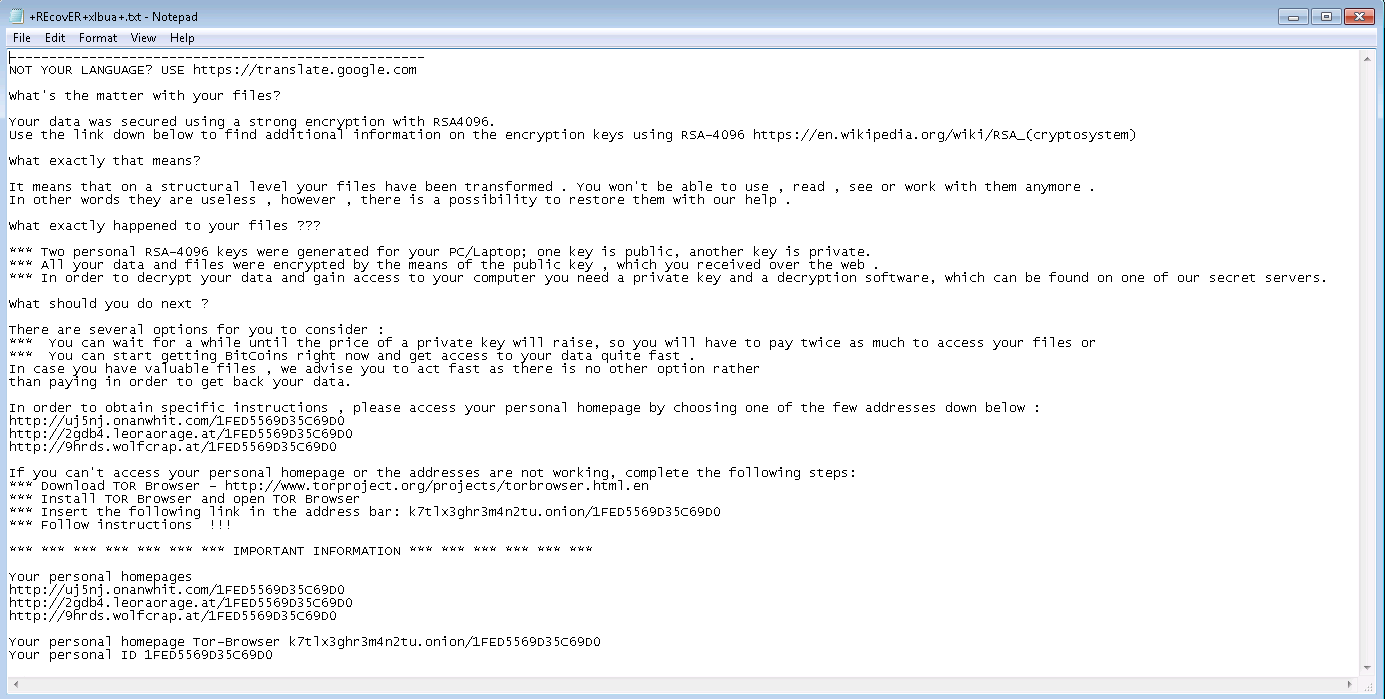

Locky väljapressimiskirjad näevad välja umbes sedasi (kaks näidet):

NB! Pildid on vaid abivahend tuvastamisel. Kuivõrd lunavara areneb pidevalt, võib tegelik väljapressimiskiri siinsetest näidistest mõnevõrra erineda.

Locky suudab avastada ja krüpteerida nii „täheketastelt“ (N:, S:, X:) kui ka kaardistamata võrguketastelt leitud failid. Locky tuvastamine on kerge just laiendi „*.locky” tõttu.

Tehnilisemat infot:

http://www.bleepingcomputer.com/news/security/the-locky-ransomware-encrypts-local-files-and-unmapped-network-shares/

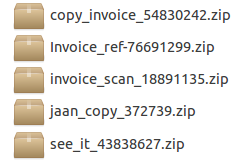

Locky tuleb majja põhiliselt e-kirjade kaudu, kasutades umbes sääraste nimedega kirjamanuseid:

TeslaCrypt 4.0/4.1

TeslaCrypt 4.0 on 2016. aasta aprilli seisuga üks aktuaalsemaid lunavarasid. Tuvastamise muudab kasutajale raskeks asjaolu, et krüpteerimisel ei lisa TeslaCrypt 4.0 failidele laiendeid ning jätab ka failide nimed algseks. Küll aga lisab TeslaCrypt kaustadesse maksejuhised.

TeslaCrypt 4.0 levib nii nii eksploidipakkidega – läbi veebilinkide – kui (Eestis eelkõige) ka kirjamanustega.

Lisaks kasutajaarvuti failiruumile on TeslaCrypt 4.0 võimeline krüpteerima ka draivitabelist leitavad võrgukettad (N:, R: jt) . Tänaseks ei ole ühtegi lahendust, mis võimaldaks TeslaCrypt 4 poolt krüpteeritud faile sajaprotsendiliselt taastada, mistõttu õigeaegne varundamine kujuneb kaitsestrateegia võtmeküsimuseks.

Tehnilisemat infot:

http://www.bleepingcomputer.com/news/security/teslacrypt-4-0-released-with-bug-fixes-and-stops-adding-extensions/

Mõned näited manustest, mis kannavad TeslaCrypt 4.0 lunavara:

TÄIENDUS: 19. mail 2016 otsustasid TeslaCrypti autorid, et pakivad pillid kotti ning avalikustasid üldvõtme. Nüüd saab dekrüpteerida kõiki TeslaCrypti versioone (k.a 3.x ja 4.x).

Lõpetuseks

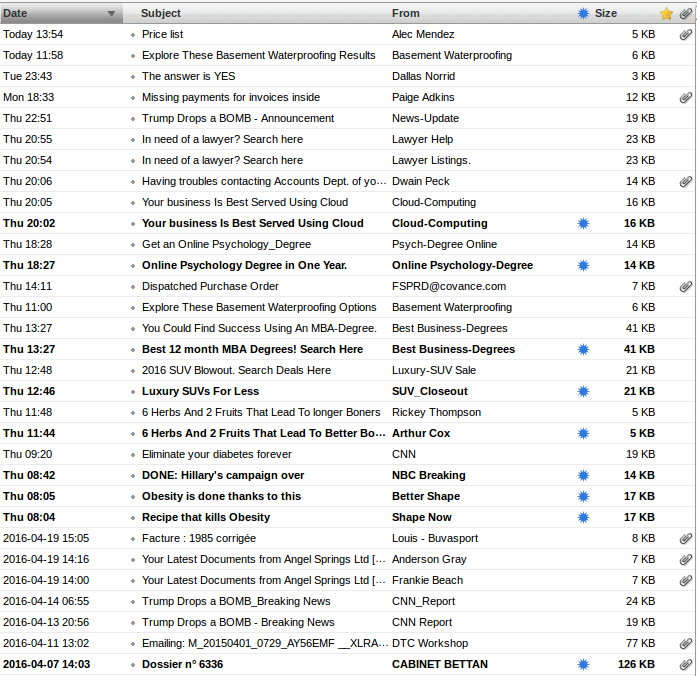

Mõne nädala jooksul, mis on möödunud artikli esimese osa kirjutamisest, on postkasti sopsatanud tervelt kolmkümmend pahavaranäidist, sh mitu lunavara. Olgu need näited eeskujuks ja abiks omaenda postkastist pahaduse ülesleidmisel. Kuupäevadest paistab silma, et nakatamised toimuvad endiselt kampaaniatena.

30. aprillil 2016 suutsid turvaspetsialistid lahti murda Alpha nimelise lunavara krüpteeringu (eks ikka samal põhjusel – oskamatult tehtud). Alpha näol on tegemist uue, naljaka lunavaraga, mis küsib BitCoinide asemel hoopis Amazoni kinkekaarte. Alpha vastu aitav ravim ja muu täpsem info on saadaval siin.

Täiendus 25.7.2016: Powerware lunavara dekrüptor on saadaval aadressil

http://news.softpedia.com/news/decrypter-for-powerware-ransomware-available-for-download-506508.shtml.

Täiendus 27.7.2016: Lekkisid Chimera lunavara võtmed:

- https://blog.malwarebytes.com/cybercrime/2016/07/keys-to-chimera-ransomware-leaked/

- http://www.bleepingcomputer.com/news/security/petya-and-mischa-ransomware-affiliate-system-publicly-released/

Täiendus 08.08.2016: Trend Micro dekrüpteerimistööriist taastab ka Cerber V1 lunavaraga krüpteeritud failid: