CERT-EE kirjutab, et kodudes ja firmades on rohkem internetti ühenduvaid seadmeid kui arvatakse ning annab soovitusi, kuidas neid turvalisemaks muuta.

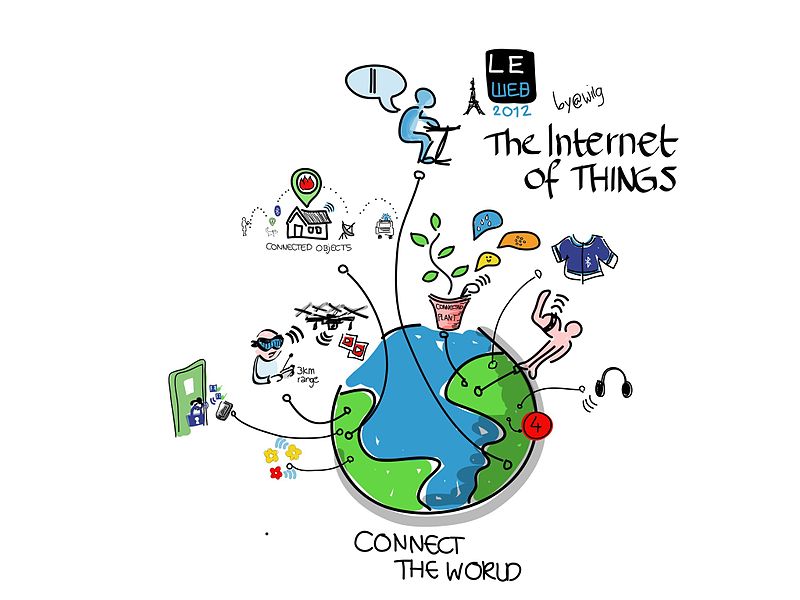

Asjade internet (ingl. k. Internet of Things – IoT) tähendab mistahes eset või seadet (näiteks külmutuskapp või lambipirn), mida saab andmete saatmiseks ja/ või vastuvõtmiseks ühendada internetti. Üha enam ettevõtteid ja kodukasutajaid võtavad kasutusele internetti ühendatavaid seadmeid, et suurendada tootmise efektiivsust või muuta elu mugavamaks. Sellega suurendavad nad kahjuks aga ka märkimisväärselt küberkurjategijate sihtmärkide arvu. Sarnaselt teistele infotehnoloogilistele seadmetele (näiteks arvutid ja nutitelefonid), on ka IoT seadmed kasutajatele turvariski allikaks. USA Föderaalne Juurdlusbüroo (FBI) on koostanud hoiatuse ettevõtetele ning laiemale avalikkusele, tuues välja haavatavused, mida küberkurjategijad võivad IoT seadmete puhul ära kasutada ning pakkudes välja juhiseid, kuidas IoT seadmete kasutamisest tulenevaid ohtusid leevendada.

„Aga mul küll ühtegi internetiga ühilduvat asja peale arvuti ja telefoni pole!” ehk näiteid IoT seadmetest

- Seadmed, millega saab kaugjuhtimise teel või automaatselt seadistada valgustust ja kütteseadmeid,

- turvasüsteemid (näiteks alarmid ja Wi-Fi kaamerad, sealhulgas lasteaedades ja lastehoidudes kasutatavad videomonitorid),

- meditsiiniseadmed (näiteks juhtmeta südamemonitorid ja insuliinipumbad),

- termostaadid,

- kaasaskantavad seadmed nagu näiteks pulsikellad,

- valgustusmoodulid valgustuse aktiveerimiseks või väljalülitamiseks,

- targad kodumasinad (näiteks nutikülmkapid ja nutitelerid),

- kontoritehnika (näiteks printerid),

- meelelahutusseadmed (nutitelerid, sh näiteks telefoniga juhitavad telerid ja muusikakeskused),

- kütusemahutite seiresüsteemid.

Kuidas IoT seadmed internetiga ühenduvad?

IoT seadmed ühenduvad internetiga valdavalt Wi-Fi võrgu kaudu, et vahendada informatsiooni operaatori, äride, tootjate ja teiste võrku ühendatud seadmetega. Tavapäraselt ei vaja IoT seadmed internetiga ühendumiseks inimese poolset lisategevust.

Mis on IoT riskid?

Puudulik turvalisus, turvaaukude lappimise keerukus ja kasutaja vähene turvateadlikkus võimaldavad küberkurjategijatel hõlpsasti IoT turvariske ära kasutada. Küberkurjategijad saavad IoT puudulikku turvalisust ära kasutades näiteks eemalt korraldada ründeid teiste süsteemide vastu, saata meiliga pahavara või rämpsposti, varastada isikuandmeid või mõjutada füüsilist turvalisust.

Peamised IoT riskid on:

- universaalse isehäälestumise protokolli (Universal Plug and Play – UPnP) ärakasutamine, saamaks ligipääsu paljudele IoT seadmetele. UPnP abil ühendub seade eemalt võrku ja suhtleb seejärel võrgus automaatselt ning autentimiseta. UPnP seadistab end võrku ühendumisel iseseisvalt. Kurjategijad võivad muuta seadme konfiguratsiooni ning sisestada erinevaid käske, millega nad saavad muuhulgas hankida tundlikku teavet, rünnata eramuid ja ärisid või tegeleda digitaalse pealtkuulamisega;

- vaikeparoolide kuritarvitamine: seadmed pannakse pahavara ja rämpsposti saatma või isiku- ja pangaandmeid varastama;

- IoT seadmetesse sissemurdmine füüsilise kahju tekitamiseks;

- seadmete ülekoormamine nende töö katkestamiseks;

- äritehingute häired.

Milline on otsene IoT risk Sinu jaoks?

Turvamata või halvasti turvatud seadmed võimaldavad tungida privaatvõrkudesse ning saada ligipääsu teistele võrgus asuvatele seadmetele ja informatsioonile. Muutmata vaikeparoolidega seadmed ja avatud Wi-Fi ühendused on lihtsad sihtmärgid, mida ära kasutada.

Seliste intsidentide näited:

- Küberkurjategijad saavad ära kasutada valvekaamerate (näiteks turvakaamerad või videomonitorid) hooletuid turvaseadeid. Paljudel seadmetel, mis edastavad pilti üle võrgu, on üldkasutatav / tootjapoolne vaikimisi parool, mis on kõikidele teada, kuid mugavusest või teadmatusest muutmata. Sellised võrku ühendatud seadmed tuvastatakse hõlpsasti ning igaüks võib pilti reaalajas näha. Kõik vaikimisi paroolid tuleks seadme esmasel sisselülitamisel või võrku ühendamisel ära muuta ning traadita võrkudel peaksid olema tugev parool ja tulemüür.

- Kurjategijad saavad ära kasutada ebaturvalisi traadita võrke, mida kasutatakse automaatikaseadmetes, näiteks turvasüsteemide, garaažiuste, termostaatide ja valgustuse puhul. Kurjategijad saavad endile jõuga võtta vastavate seadmete administraatoriõigused ning see võimaldab neil võrgus olles koguda isikuinfot, jälgida kasutajate harjumusi ning kasutajate võrguliiklust. Kui kasutusel on vaikeparool või rakendatakse nõrka paroolipoliitikat, saab küberkurjategija pärast endale administraatoriõiguste määramist näiteks avada uksi, lülitada välja turvasüsteeme, salvestada heli ja pilti ning ligipääsu tundlikule informatsioonile.

- Rämpsposti ei saadeta ainult süle- ja lauaarvutitest ning nutitelefonidest, vaid ka kodustest võrguseadmetest, multimeediakeskustest, teleritest ja teistest seadmetest, mis on ühenduses traadita võrguühendusega. Seadmed on üldjuhtudel mõjutatavad, sest kasutusel on vaikeparool või traadita võrk on turvamata.

- Samuti saadakse ligipääs ka kodustesse meditsiiniseadmetesse (näiteks seadmed, millega kogutakse isiku terviseandmeid). Nende kaudu hangivad kurjategijad delikaatsete isikuandmete alla kuuluvaid terviseandmeid ning nad saavad ka mõjutada seadmete funktsionaalsust ning näite.

- Rünnata saab ka ärikriitilisi seadmeid, näiteks kütusetankurite seiresüsteeme. Kurjategijad saavad näiteks muuta koguseid ning põhjustada ületankimisega tuleohtliku olukorra. Samuti saab süsteemi petta ning näiteks lubada tankimist selle eest tasumata.

Soovitused, kuidas muuta IoT seadmed turvalisemaks

- Eralda IoT seadmed eraldi turvalisse võrku.

- Keela ruuteritel UPnP protokoll.

- Mõtle, kas seadme sihtotsarve ikka nõuab võrku ühendamist.

- Osta IoT seadmeid tootjatelt, kes suudavad pakkuda turvalisust.

- Uuenda IoT seadmete tarkvara kohe, kui neile tuleb välja uuendusi.

- Tarbija peaks tundma tema juurde paigaldatud seadmete võimalusi. Kui seadmel on vaikeparool või avatud Wi-Fi ühendus, tuleks parool kohe ära muuta ning lubada sellel töötada ainult turvatud Wi-Fi võrgus.

- Patsiendid, kellele on määratud koduse meditsiiniseadme kasutamine, peaksid olema informeeritud kõikidest meditsiiniseadme võimalustest. Kui seade võimaldab kaughaldamist või andmete edastamist internetti, võib see saada kurjategijate sihtmärgiks.

- Veendu, et kõik vaikeparoolid on vahetatud tugevate paroolide vastu. Ära kasuta tootja määratud vaikeparooli. Paljud tehaseparoolid on internetist leitavad. Ära kasuta levinud sõnu, lihtsaid lauseid või isikuandmetest tulenevaid paroole (näiteks tähtpäevad, laste või lemmikloomade nimed). Kui seadmel ei saa parooli vahetada, siis veendu vähemalt, et see seade oleks võrgus, mida kaitseb tugev parool ning krüpteering.

- Kui teenus peab olema interneti kaudu kättesaadav, kasuta filtrit, mis lubab teenust kasutada vaid valitud IP-aadressidelt: töökoht, tuttav asukoht ja muu asukoht, mille turvalisuses oled veendunud.

- Kõige kindlam on teenusele ligipääsuks kasutada VPN lahendust.

- Teenuse puhul kasuta TCP standardpordi asemel mõnda suvalist porti.

- Kasuta iga teenuse puhul tugevat parooli ning muuda seda regulaarselt.

Algallikas: http://www.ic3.gov/media/2015/150910.aspx

Lisalugemist: