Anto Veldre, RIA analüütik

Kui Sinul, Sinu firmal või asutusel on püsti pandud WordPressi tehnoloogias veebisait, siis täna on vältimatu hetk WordPressi uuendamiseks. Sest eile avalikustati WordPressi järjekordne turvaparandus, mis kõrvaldab tervelt kümme viga – neist kuus on seotud turvalisusega.

Kust üldse tulevad turvavead? Nagu autodel avastatakse vahel mõni tootjapoolne viga: kas pidur ei pea või saavad häkkerid neti kaudu auto tarkvara uuendada, nii on lugu ka netiportaalidega. Häkkerid ja turvauurijad leiavad uusi vigu pidevalt – keeruka tehnoloogia puhul on see vältimatu hind.

Ning kuigi me täna keskendume WordPressile, mitte Drupalile või Joomlale, siis ka need sisuhaldussüsteemid vajavad pidevat uuendamist!

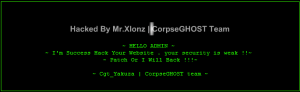

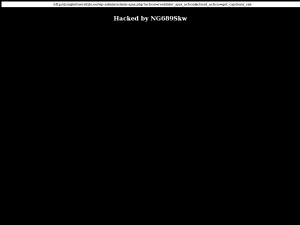

Mis üldse on näotustamine? Kui Sinu veebiserveris on turvaviga ja häkker oma riistakohvriga sinna sisse murrab, siis on tal valik: kas hakata Sinu kulul viirust levitama, tablette müüma või riputada üles kahtlasi loosungeid. Näotustamine on neist see variant, kui veebilehelt paistab “Zdes’ byl Vasja” või “Hacked by ÜberHaxor”. Tegu võiks võrrelda võõra kuulutustetulbaga, millele kleebitakse omaenda reklaam.

Näotustamine tundub veebiomanikule suhteliselt õnneliku juhtumina: kuigi häbi on küll kõigile avalikult nähtav, siis veebisaidi abil pole veel sooritatud kriminaalkuritegu (viiruse või lapsporno levitamist).

Samas, “õnn” on ajutine ja oht suur, sest kui kellelgi juba on õnnestunud Sinu veebisaiti sisse murda, siis kindlasti õnnestub see ka teistel üritajatel. Järgmiste ründajate valikud võivad aga olla oluliselt kriminaalsemad – mäletame ISISe reklaame, mis kvalifitseeruvad terroriorganisatsiooni toetamiseks 🙁

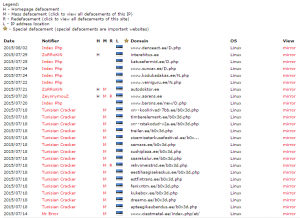

Häkkeritel on omad kekkamis-saidid, kus nad oma saavutustega hooplevad. Need võiks ju kinni panna, kuid siis oleks ebaturvalisi veebisaite veelgi raskem avastada.

WordPress 4.2.4 turvauuendus parandab järgmised vead:

- kolm murdskriptimise viga (XSS),

- üks SQL injektsioon, mille abil pääseb serverisse “päris sisse”,

- olukorra, kus häkker sai kommentaariumi lukku panna.

Uuendamine on lihtne: Kui veebisaidis on midagigi väärtuslikku, siis tuleks esmalt teha järjekordne varukoopia, seejärel aga valida Admin-menüüst: Dashboard -> Updates -> “Update Now”.

Küsimused ja vastused CERT-EE materjalide põhjal

Kui Sinu veebisaiti ongi juba sisse murtud, siis mida teha?!

- Näotustamistest, ammugi siis hullematest rünnakutest tuleb teavitada politseid ja CERT-EE-d.

Miks politseid? Tegu võib olla suurema või rahvusvahelisema rünnakuga, kus vaid politseil on päringuteks vajalikud õigused. Politsei ongi selleks, et kuritegudest teada anda. Avalduse saab esitada ka digitaalselt, vt www.politsei.ee.

Miks CERT-EE-d. Sest hädalisi võib olla teisigi. CERT-EE oskab õigeid inimesi üles leida, hinnata intsidendi ulatust ning anda ravinõuandeid. Muidu võib tunduda, et tegu on üksik-intsidendiga, kuigi ka paljud teised veebid on jätkuvalt ohustatud. - Tuleb oma veebisaidis leida sissemurdmise koht ning see parandada. Arvestada tuleb ka võimalusega, et sisse on murtud korduvalt ning et Sinu veebis elab mitu pesakonda häkkereid.

- Taastada turvaline olukord, isegi kui selleks tuleb veeb vahepeal sulgeda.

Üha rohkem on juhtumeid, kus nakkus on nii sügaval, et lihtne lappimine enam ei aita. Sel juhul tuleb uuesti (nullist) paigaldada sisuhaldustarkvara, uuesti lisada oma spetsiifilised kujundused ja andmed. Sedasi on küll rohkem tööd, kuid saab kindel olla, et häkkerid pole tuumiksüsteeme muutnud. Lihtsa lappimise korral, kui ei saadud aru, kus kurivara tegelikult pesitseb, võivad probleemid pärast uuendust tagasi tulla. - Avalikkusel on kindlasti õigus teada, mis laias maailmas toimub, kuid ülevõetud saidi reklaamimisel peaks piiri pidama. Miks? Sest kuniks pole päris kindel, et veebisait on lõplikult ja korralikult välja ravitud, võib iga uus kasutaja saada sealt pahavara.

Kuidas tagada, et minu enda sisuhaldussüsteem oleks turvaline?

- Automaatne uuendamine: vahel teeb mõni uuendus veebilehel küll midagi katki, ent katkise koha parandamine on ikkagi lihtsam, kui hakata taastama oma mainet pärast seda, kui Sinu veebisait on levitanud pahavara ning sellega külastajatele kahju põhjustanud.

- Hoia ennast kursis konkreetse sisuhaldussüsteemi (WordPress, Drupal, Joomla) uuendustega ning sääraste ilmumisel paigalda need viivitamatult!

- Kindlasti uuenda ka kõik lisad (pluginad). Näiteks WordPressi populaarse lisa Slider Revolution vananenud versioon võib jätta lehekülje haavatavaks isegi siis, kui CMS tarkvara ise on ajakohane. Kui veeb osteti sisse, siis tüüpiliselt on makstud kas ainult paigaldus ilma toeta või on makstud plugina aastane uuendus ning pärast seda ongi pahandus käes.

- Turvaline paroolipoliitika ja regulaarne paroolivahetus. Muuda ära administraatori vaikimisi kasutajanimi. Paroole teadku inimesed, kes neid tõesti vajavad.

- Korrektne paigaldus. Jälgi hoolikalt sisuhaldussüsteemi paigaldusjuhist. Foorumid ja üleslaadimised on kõige eksimusterikkamad paigad.

- [Lisatud lugejate palvel 10.8.2015]: WordPressi lahendust käitavalt administraatorilt võiks ühtlasi nõuda, et nähtav poleks readme.html fail (sealt saab liiga palju lisainfot, aitäh @petskratt) ning et administreerimiskataloogile ja utiliitidele oleks võimalusel seatud IP-aadressi piirang (siis ei saa kahtlased tüübid näppimas käia).

Kuidas saan kinnitust kahtlusele, et veebiserverisse on sisse murtud või seda nakatud?

Üks mugav testimisteenus on SiteCheck (https://sitecheck.sucuri.net), teine VirusTotal (http://www.virustotal.com). Sisesta sinna kahtlase saidi nimi (URL) ning oota ära kontrolli tulemused. Sucuri Sitecheck on isegi võimeline hindama, kas serveri tarkvaraversioon on piisavalt ajakohane.