Kõrge mõjuga macOSi turvanõrkusele avalikustati PoC

Küberekspert avalikustas turvanõrkuse kontseptsiooni tõenduse (PoC) macOSi mõjutavale haavatavusele CVE-2022-26696, mis paigati operatsioonisüsteemi versioonis 12.4 käesoleva aasta mais (SW).

Haavatavust on võimalik kuritarvitada, et välja pääseda macOSi liivakastist (sandbox) ja käivitada siis suvalist koodi kasutajaõigustes. Turvaviga peitub XPC-teadete käsitlemisel LaunchServices komponendis ja seda on hinnatud kriitilisuse skooriga 7.8/10.0. Siiski tuleb ründajal esmalt süsteemis omandada madala taseme õigused, et tal oleks võimalik nõrkust ära kasutada.

Turvanõrkuse kontseptsiooni tõenduse avalikustamine lihtsustab erinevate pahatahtlikke programmide loomist, mis suudaksid konkreetset haavatavust kuritarvitada.

Kes ja mida peaks tegema?

Kui te kasutate macOSi operatsioonisüsteemiga sülearvutit, veenduge, et teil oleks rakendatud vähemalt operatsioonisüsteemi versioon 12.4. Sellisel juhul see haavatavus teile ohtu ei kujuta. Juhised, kuidas versiooni kindlaks teha, leiate siit.

Google parandas Chrome’i veebilehitsejal nullpäeva turvanõrkuse

Google avalikustas eelmisel neljapäeval Chrome’i veebilehitseja uue versiooni, mis parandab ühe nullpäeva turvanõrkuse. Haavatavus võimaldab ründajal potentsiaalselt käivitada ohvri seadmes pahaloomulist koodi. Google ei ole turvavea kohta jaganud täpsemaid detaile, et vähendada selle kuritarvitamist (BP, CR).

Kes ja mida peaks tegema?

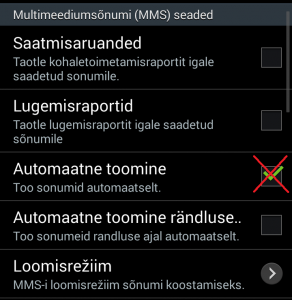

Kui te kasutate Chrome’i veebilehitsejat või Chromiumil põhinevaid veebilehitsejaid nagu Edge, Brave, Opera või Vivaldi, uuendage see esimesel võimalusel. Chrome peaks uuendused rakendama automaatselt. Kui automaatne uuendamine ei ole aktiveeritud, saate parandusega tarkvaraversiooni rakendada ka manuaalselt. Juhised selleks leiate siit.

Microsoft avaldas Kerberose toimimisega seotud paranduse

Microsoft parandas uuenduste teisipäeva raames haavatavuse (CVE-2022-37966), mille abil oli ründajal võimalik omandada kõrgendatud õigused (SW, Microsoft). Pärast uuenduste rakendamist hakkasid ettevõtte kliendid aga kurtma probleemide üle Kerberose autentimisteenusega. Microsoft avalikustas tõstatatud probleemide lahendamiseks paranduse, mille soovitab rakendada kõigil, kellel oli sellega mure. Täpsemad juhised uuenduse rakendamiseks leiate siit.

Miljonid Androidi seadmed on potentsiaalselt haavatavad viie turvanõrkuse vastu

Haavatavused on seotud ARMi Mali GPU draiveriga ja mõjutavad mitmeid erinevaid nutitelefonide tootjaid (Google). Üks turvavigadest põhjustab kerneli tavapärases töös häireid, ühe abil on võimalik avaldada füüsilisi mäluaadresse ja ülejäänud kolm pakuvad ründajale võimaluse kasutada dünaamilist mälu pahaloomulisteks tegevusteks (use-after-free turvanõrkus). Täpsemalt on turvanõrkuste olemusest kirjutatud siin. Kuigi ARM paikas turvanõrkused juba paar kuud tagasi, ei olnud Google’i blogipostituse avaldamise hetkel erinevad nutitelefone tootvad ettevõtted neid paiku jõudnud rakendada. Seetõttu olid ka nende seadmete kasutajad turvanõrkuste vastu haavatavad. Google rõhutab, et üleüldiselt on tootjatel samamoodi soovituslik rakendada erinevad turvauuendused esimesel võimalusel nagu soovitatakse seda alati ka seadmete kasutajatele.

RIA analüüsi- ja ennetusosakond