CERT-EE infoturbe ekspert Anto Veldre jagab eelmisel kahel nädalal ülestähendatud (k)überhuvitavat infot laiast maailmast.

IBM insenerid avastasid Androidist järjekordse mädakoha. Ohustatud on Androidi kõik versioonid peale kõige viimase (4.4 ehk KitKat).

Viga leiti tegelikult juba eelmise aasta 9. septembril ning vahepealne aeg kulus Kitkat-versiooni paikamiseks. Viga leiti Keystores-teenuse seest, ehk siis koodijupist, mis vastutab krüptovõtmete turvalise hoidmise eest Androidi seadmes. Kui kuriprogramm pääseb ligi Keystores-teenusele ja kasutab järjekordse võtme nimetuses protsessori käske, siis tulemused on ettearvamatud. Halvimal juhul tekib Androidi sees totaalne ligipääs kõigele, ilma igasuguste kasutajaõiguste ja piiranguteta. Paroolide pihtapanek oleks sel juhul juba suhteliselt pisiasi.

Välismaa statistika kohaselt on 86% Android-seadmetest mingit muud versiooni kui 4.4 – järelikult selle turvavea eest kaitsmata – ning vaid 14% kasutab kõige viimast, nn KitKat versiooni. Ning – ei, versiooni nimetusel pole mingit seost meie hiljutise austatud külalise Jason Kitcatiga.

Nagu turvaasjadega ikka, viga iseenesest on ilmne ja kole. Kuid et seda ärakuritarvitada, tuleb eelnevalt telefonile ligi saada mõne pahaprogrammiga. Kas Sinu telefoni saab ver 4.4. peale uuendada? Oled Sa seda juba teinud? Kas Sul on telefonis viirustõrje, mis pahad programmid ära tunneb?

———————————

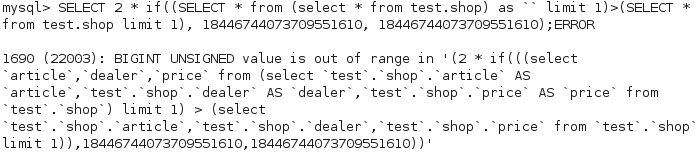

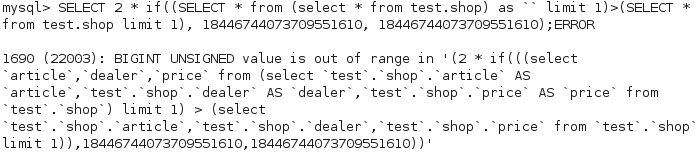

Profiliiga itimeestele, kes julgevad pidada MySQL serverit avaliku interneti ääres, olgu siinkohal üks Venemaalt püütud vihje (vene keeles) MySQLi vigaste veateadete kohta. Kuidas ajada serverile kägu nii, et see oma andmed reedaks? Tüssamine toimub veateadete kaudu, mis reedavad rohkem infot, kui server tohiks välja anda.

Hoiatus: ka hea vene keele oskusega tavainimesele (st mitte itimehele) on kirjutatu arusaamatu…

———————————–

Maarjamaisel küberaktsiaseltsil Cybernetica õnnestus äramärkimist leida väljaandes BusinessWire.com. Kiidetakse eestlaste pädevust ja e-valimisi ja nimetatakse isegi Tartu linna (kus Cybernetica küberosakond põhiliselt asubki).

———————————–

Eelmise nädala naelaks kujunes kindlasti 20 aastat vana turvaviga, mis ühest koodist teise kopeerituna on “Curiosity” kulguri pardaarvutis jõudnud juba ka Marsile.

Aastal 1994 kirjutas programmeerija Markus ühe pakkimisalgoritmi (täpsemalt LZO) koodi. Ja et kood oli hea ja kiire (4–5 korda kiirem muudest pakkimisalgoritmidest), siis on see peaaegu muutusteta rännanud tuhandetesse süsteemidesse. Selles ju seisnebki koodikirjutamise võlu: muudkui kopeerid ja pasteerid 🙂

LZO pakkimisalgoritm on näiteks kasutusel Linuxi kerneli pakkimisel (küll ühena võimalikest alternatiividest) ja Androidi kerneli pakkimiseks.

Nüüd siis aga selgus, et Markus tegi aastal 1994 ka pisikese vea: kasutas muutujat “t” pisut hooletult. Mitte et ründamine väga lihtne oleks, kuid kõrge kvalifikatsiooniga häkker saab muutuja “t” solkimisega hakkama küll. Sel moel on tegu justkui Laatsaruse ülestõusmisega, võtab blogi turvavea piibliteemaga kokku.

Õnneks, nagu turvavigade avaldamisel heaks tavaks, on ohustatud süsteemid enamjaolt juba ära paigatud.

————————————-

Pisukese poliitilise kallakuga artiklis räägitakse küberkolonialismist. Küberkolonialism on siis olukord, kus ühel riigil õnnestub eri meetoditega teisele peale sundida omaenda tagauksi. Näitena tuuakse, et Venemaa valitsus soovib oma riigi arvutitest kõrvaldada USAs toodetud protsessorid.

————————————–

Hiljuti leidis aset järjekordne riigitrooja skandaal (Riigitrooja nimi pärineb saksakeelsest “BundesTrojan” sõnast). Tegemist on siis justkui hea asjaga, mida politsei vastavalt vajadusele ja kohtu loal istutab pättide ja kaabakate arvutitesse, et nende toimetamisi pealt kuulata.

Kuid reaalsuses pole asjad kunagi liiga lihtsad, ühe mehe pätt ja kaabakas võib vabalt osutuda teise mehe vabadusvõitlejaks. Vahel võib võimudele ette sattuda muud infot, mille puhul tekib kiusatus seda riigi hüvanguks ära kasutada. Vahel müüakse riiklikku pahavara riikidesse, kus meie mõistes ausaid inimesi selle abil ahistatakse ja vanglasse pistetakse. Mistõttu suhtumine riigitroojadesse on maailmas üldiselt kahtlev.

Sedakorda siis avastasid Kasperski analüütikud, et Itaalis asuv firma RCS on unustanud oma käpajälje tarkvarasse, ning et “RCS” sõna alusel on võimalik riigitrooja kogumispunktid kergesti üles leida. Eestit nimekirjas pole.

————————————–

Lõpuks ka ühest häbitust äralollitamiskatsest. Petturid on oma tegevuse suunanud lastele (või lihtsameelsetele ja kriitilise mõtlemiseta isikutele) pealkirja all “Kuidas teenida rohkem raha kui mistahes BOSS! EDULUGU”. Lugu ise on vana ja tuntud, aga ega ülekordamine halba tee.

Võimalik, et Sa kohtad netiavarustes seigeldes säärast reklaampilti:

Kui pildil klikkida, satud Sa aga petusaidile: http://phewx.com/barceloona.

Arvestus on lihtne: laps näeb tuttavaid võtmesõnu nagu “rahaboss” ja kooliõpetaja pilti, mis peaks teda veenma kogu järgneva juhise suhtelises ohutuses. Laps näeb BMW pilti, mis loomulikult liigitub ihaldusväärsete seisuseatribuutide kilda. Pikk väärtpaberialane möla

jääb lastele muidugi arusaamatuks ja seda ettekavatsetult. Põhiline, et terendab võimalus kiirelt rikkaks saada. Rikkaks aga saab moel, et võetakse vanemate krediitkaart (mis sisuliselt on vargus) ja selle abil saadetakse nõutud sissemakse.

Loomulikult pole säärase näoga Jaak Pärna olemaski, ammugi siis pole säärane Tallinnas algkooliõpetajana töötanud, tegemist on nn stock fotoga. Seda, et õpetaja eksib õigekirjas “kauplemis [tühik] strateegia”, laps muidugi ei märka. Sellest, et antud skeem propageerib “haletsust” kooliõpetaja elatustaseme suhtes, parem siinkohal ei räägigi.

Moraal: tegu on petuskeemiga: tegelikult sel moel muidugi rikkaks ei saa, st ohvrite raha eest saab rikkaks hoopis keegi teine. Väärtpaberite, futuuride ja võlakirjadega kauplemine on keeruline bisnes, mida tuleb aastaid õppida. Lisaks veel tuntud reegel, et investeerida tohib

vaid seda raha, mis on üle, võlguvõetud rahaga ei õnnestu kiirrikastumine kindlasti.

————————————–

Efektisõpradele: turvafirma Norse on internetti üles pannud sadu meepotte üle maailma ja visualiseerib nende vastaseid ründeid.