CERT-EE juhendab, kuidas aktiveerida kaheastmeline autentimine Microsofti kontodel.

Blogist leiab ka varasemad juhised kaheastmelise autentimise aktiveermiseks Gmailis, Facebookis ja Twitteris.

Microsofti ehk Hotmaili, Outlooki, Live’i või MSNi konto kaheastmelise autentimise aktiveerimiseks pead kõigepealt sisenema oma kontole.

Kui Google’i konto kasutajad sisenevad oma kontole enamasti aadressilt gmail.com (mis suunab postkasti puhul edasi aadressile mail.google.com), siis Microsofti meiliteenuse kasutajatel on selleks aadressiks outlook.live.com. Microsoft suunab kasutajad automaatselt sellele aadressile, kui nad on trükkinud aadressireale hotmail.com, live.com või outlook.com. Kui aadressireale kirjutada msn.com, tuleb meilikontole sisenemine lehelt eraldi valida.

Järgmise sammuna tuleb ülevalt paremalt nurgast profiilipildi alt valida “Minu kontod,” “Kuva konto” ning seejärel uuel lehel “Security”.

Ekraanipilt

Seejärel vali “Update your security info” ning “Update info”:

Ekraanipilt: account.microsoft.com/security

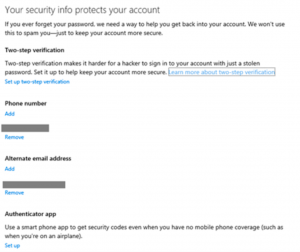

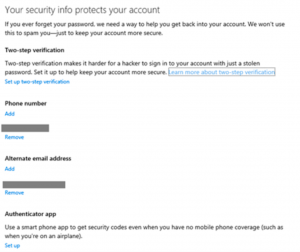

Järgnevalt veendu, et Su kontoga on seotud vähemalt üks lisaturvalisuse meede, mille abil saad vajadusel oma kontole ligipääsu taastada. Selleks võib olla näiteks mõni teine meiliaadress, mida kasutad, või telefoninumber. Oma konto saab kinnitada SMSi või e-kirja teel. Lehe allosas saad valida “Explore more options to keep your account secure.” See link suunab Sind edasi lehele, kus saad aktiveerida kaheastmelise autentimise.

Ekraanipilt

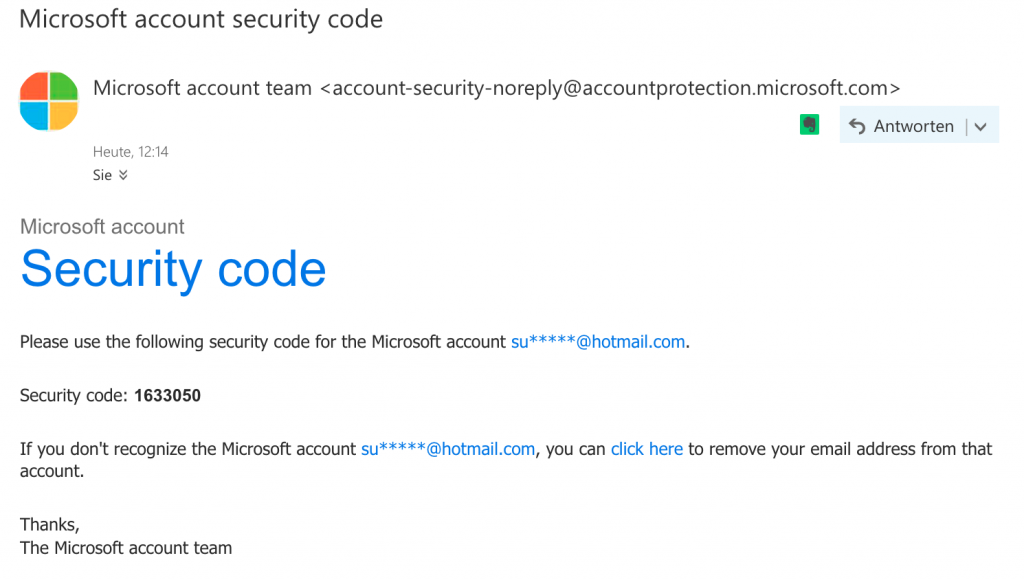

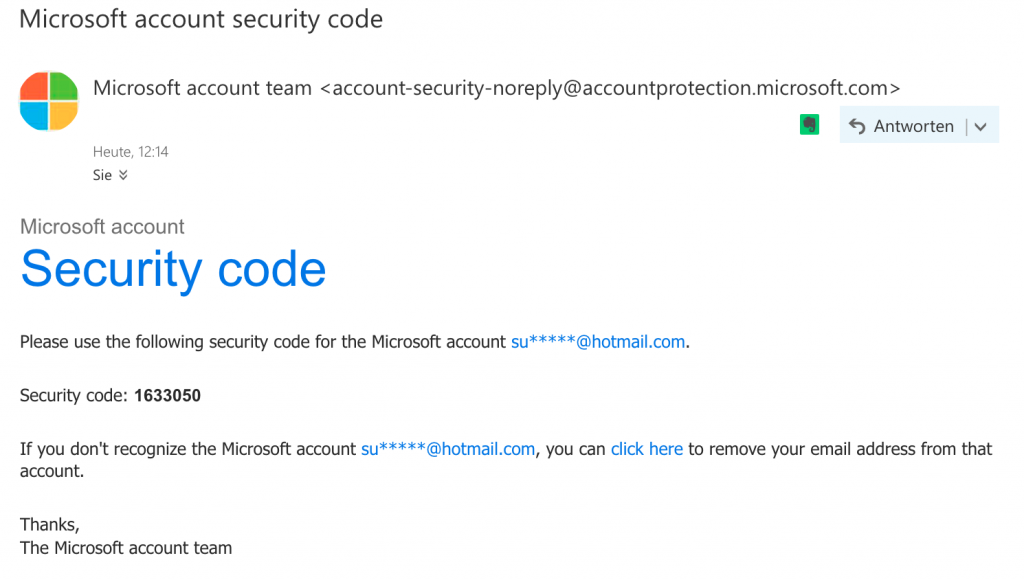

Kui oled valinud konto kinnitamise e-kirja või SMSiga (soovitame e-kirja, sest SMS ei pruugi esimesel korral kohe kohale jõuda), saadetakse Sulle konto kinnitamiseks esmalt 4-kohaline kood:

Ekraanipilt

Suurema turvalisuse tagamiseks tuleb oma konto veelkord kinnitada ja selleks saadetakse juba pikem kood:

Ekraanipilt

Pärast konto kinnitamist on võimalik lisada oma kontole lisaturvalisust tagavaid funktsioone. Näiteks saab sisselogimisvõimaluste “Manage sign-in options” all valida, millise konto ja kasutajanimega sisse logid (näiteks, kui Sul on ühendatud Microsofti konto ja kunagine Skype’i kasutajanimi).

Ekraanipilt: https://account.live.com/proofs/Manage/additional

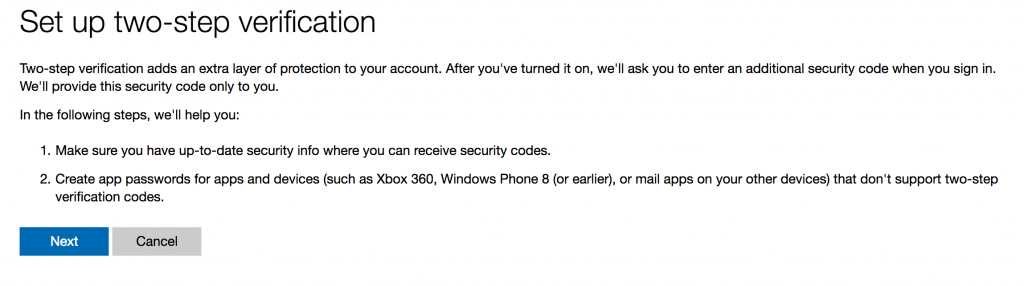

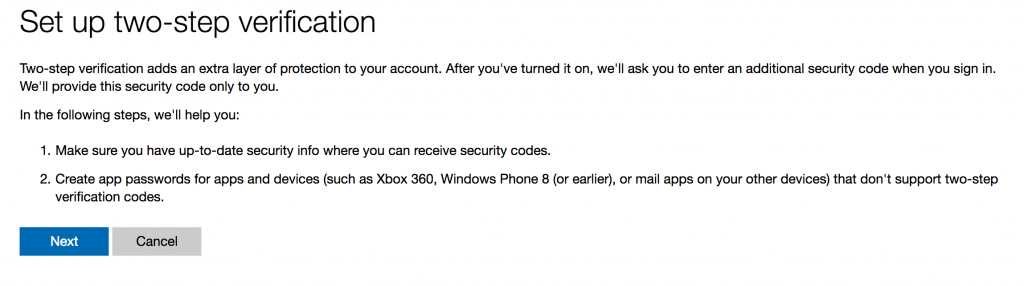

Juhul kui Su kontol on kaheastemeline autentimine sisse lülitamata, saad seda teha pealkirja “Two-step verification” all, valides “Set up two-step verification”.

Ekraanipilt

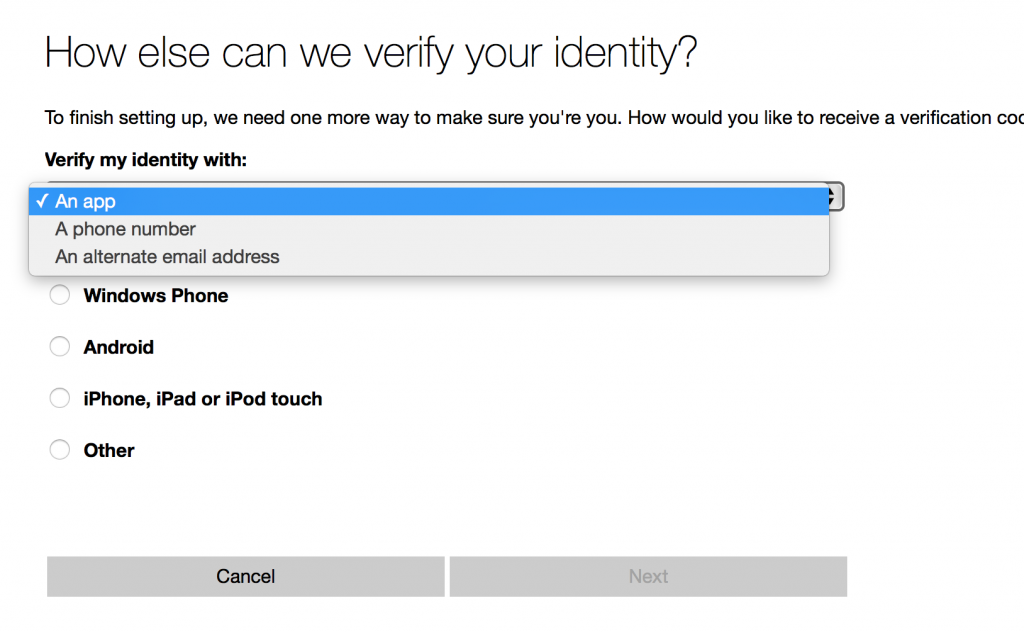

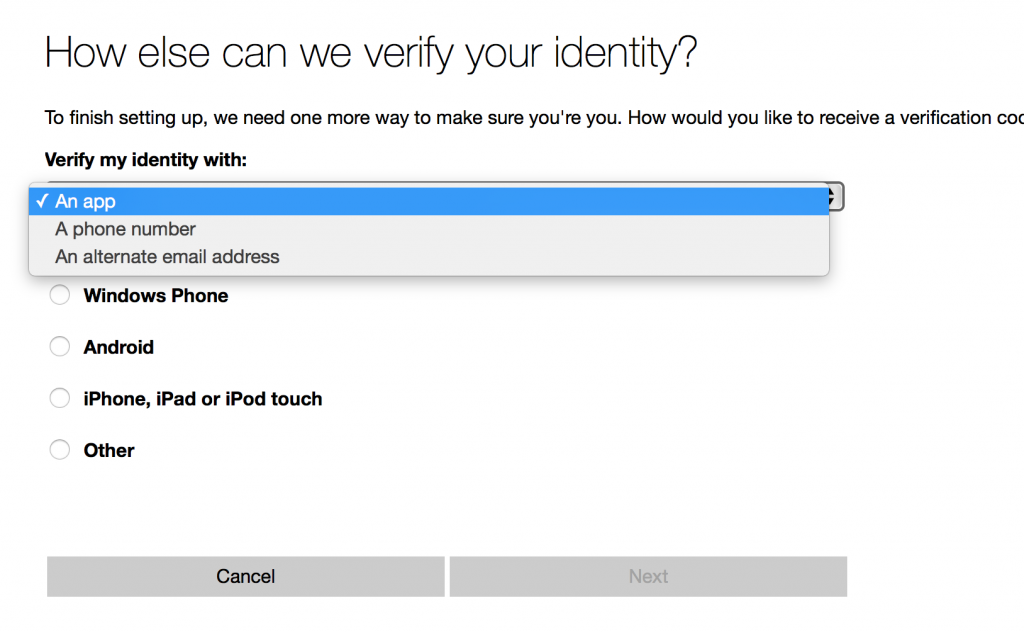

Lisaturvalisuse tagamiseks on kolm varianti:

- lisada saab telefoninumbri, millele kas helistatakse või saadetakse SMS kinnituskoodiga,

- lisada saab meiliaadressi, kuhu saadetakse kinnituskood,

- Google Play poest, App store’ist või Windows Store’ist saab alla laadida rakenduse “Authenticator” (tootja: Microsoft Corporation).

Ekraanipilt

Sisselogimiseks nii, et kinnituskood saadetakse teise meiliaadressi peale, tuleb valida rippmenüüst “An alternate email address” ja lisada meiliaadress:

Ekraanipilt

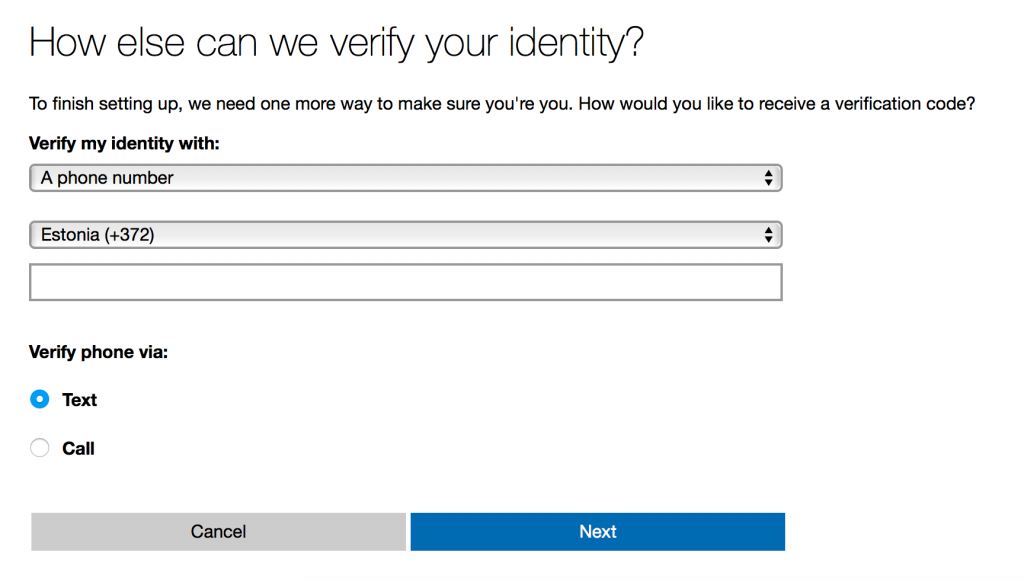

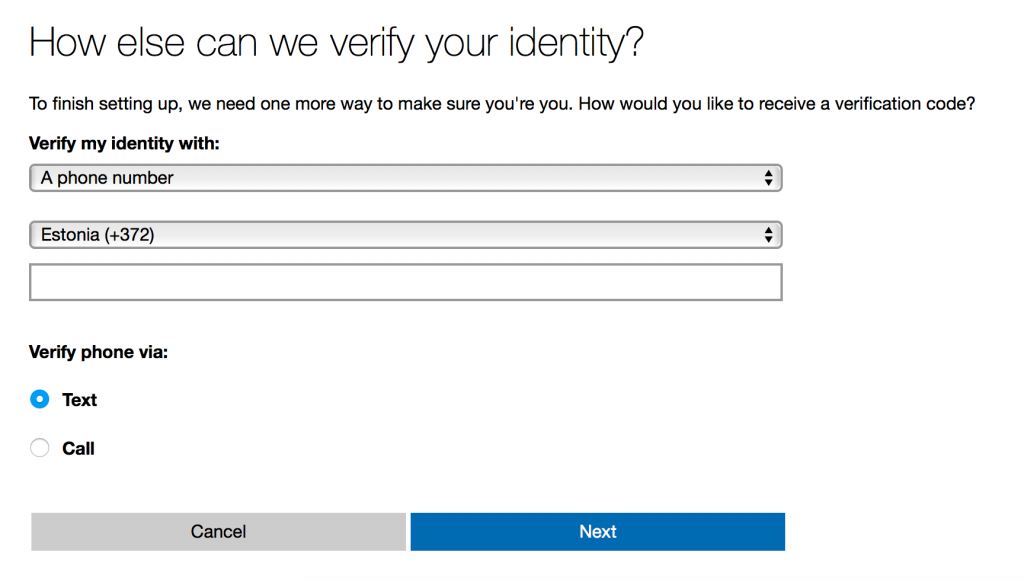

Sisselogimiseks nii, et kinnituskood saadetakse SMSiga, tuleb valida rippmenüüst “A phone number” ja lisada telefoninumber:

Ekraanipilt

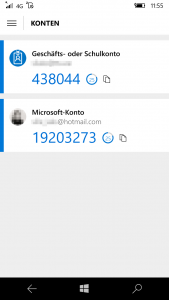

Sisselogimiseks nii, et kinnituskood genereeritakse rakenduses “Authenticator”, tuleb valida rippmenüüst “An app.”

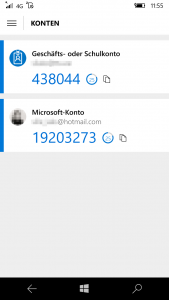

Rakenduses “Authenticator” saab ära märkida, kas tegemist on isikliku, töö- või kooli kontoga ning määrata, kui pikka kinnituskoodi (6–8 numbrit) sisselogimise kinnitamiseks küsitakse.

Rakenduse ühendamiseks kontoga tuleb telefoniga skaneerida arvutis kuvatav QR-kood:

Ekraanipilt

Kuvatav kinnituskood muutub iga 30 sekundi järel.

Ekraanipilt

Erinevalt kõne või SMSiga autentimisest ei sõltu rakenduse “Authenticator” kasutamine mobiilside levi olemasolust: seda saab kasutada nii lennukis kui ka asukohtades, kus mobiililevi puudub. Näiteks reisides riiki, kus Su operaatoril puudub roaming, võib esineda probleeme ligipääsemisega sellele tagavara meilikontole, mille kaudu autentimiskoodi saada soovid, kui Sul on ka sellel kontol kaheastmeline autentimine aktiveeritud. Küll aga toimib sellises olukorras rakendus “Authenticator”.

Lisaturvalisuse meetmed kontol on tagatud ning kaheastmeliseks autentimiseks saab alloleval juhul kasutada näiteks nii e-kirja kui SMS-teenust:

Ekraanipilt

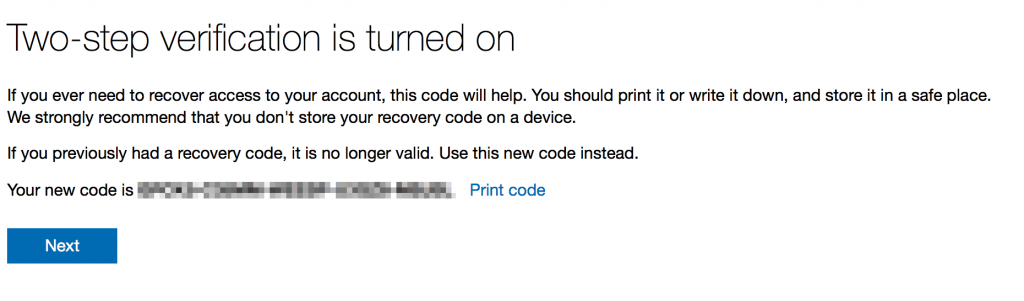

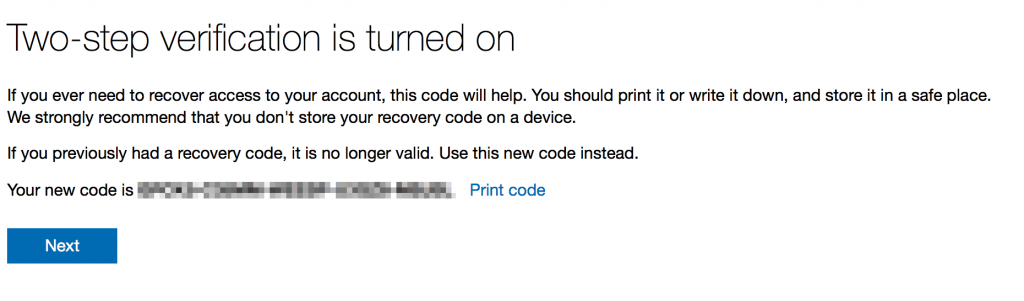

Kui kaheastmelise autentimise meetod on valitud, kuvatakse kasutajale kinnitus eduka aktiveerimise kohta. Samuti genereeritakse kasutajatele viiest plokist koosnev taastamiskood, mida saab kasutada juhtudel, kus on vaja konto taastada, kuid puudub ligipääs SMSidele, e-kirjadele ning rakendusele Authenticator.

Ekraanipilt

Kui kaheastmeline autentimine on aktiveeritud ja soovid oma kontole sisse logida, küsitakse kinnituskoodi. Kontole ei ole võimalik enne kinnituskoodi sisestamist ligi pääseda.

Ekraanipilt

Igapäevaselt kasutatava arvuti puhul on võimalik valida “Jäta mind selles arvutis meelde” (“Remember me on this computer”) ning selles konkreetses arvutis enam kinnituskoodi sisestama ei pea. Võõrast kohast sisse logides tuleb aga sisestada ka kinnituskood.