Tänavu on kõige populaarsem turvasõna 2FA. RIA analüütik Anto Veldre selgitab, mida multifaktorsus tähendab, mida kõigi nende fa-fa-faa’dega peale hakata ning miks on mõne säärase pruukimine hädatarvilik.

Identiteet

Teenuste kasutamiseks Internetis tuleb inimesel masinale tõestada, kes ta on. Turvaõpik räägib identiteedist, asjast, mis (vahel ka mitu) on olemas igal inimesel.

Eestis on asi lihtne – riik annab igale inimesele isikukoodi ja see ongi inimese esmane identiteet. Kõik teised identiteedid toetuvad isikukoodile. Eestlane ei saa maksuametisse minnes väita, et ta on Miki Hiir või Sammalhabe.

Seevastu Facebookis ja Google’is saab igaüks luua kasutajakonto, tuginedes vabalt valitud nimele ja suvakohas loodud meiliaadressile. Kindlasti tuleks eristada identiteeti kontost – esimene neist määratleb indiviidi, teine moodustub alles teenuse ning kasutaja koostoimes. Eestis tagab isikusamasuse eelkõige riik, muus kontekstis võib identiteedi ja konto mõiste kergesti sassi minna.

Autentimine

Turvaõpikute järgi on autentimine tegevus, mille käigus tarbija (või teenust saada sooviv isik) masinale tõestab, et ta on just tema ja mitte keegi teine. Õpik ütleb, et turvamehega suheldes tuleb teha kaht asja: alustuseks esitada mingi väide selle kohta, kes sa selline üldse oled, teise asjana tuleb esitada identsustõend – miski, mis tõestab, et sina ikka oled sina.

Identsustõendeid saab liigitada kolmeks:

- miski, mida Sa tead – (something you know) – näiteks PIN-kood või parool.

- miski, mis Sul on – (something you have) – näiteks puuhalg, RSA tõuken riistvarapääsmik või ID-kaart.

- miski, mida Sa oled – (something you are) – siia liigituvad biomeetrikud (ehk biomeetrilised tõendid) – sõrmejäljed, vikerkestamustrid, klaviatuuril tippimise viis jms.

Topelt ei kärise

Identsustõenditega on see häda, et keegi võib need ära varastada ja siis kuritarvitada. Parooli sisestamist võidakse pealt vaadata, või kui veebisait ei kasuta https’i, siis võrgukihis pealt kuulata. ID-kaart võidakse varastada ning võõra inimesena esinedes kallis telekas osta.

Mistõttu, kui on vaja saavutada keskmisest kõrgemat turvalisust, nõutakse kaht identsustõendit korraga, eelistatult eri liikidest. Kui inimeselt tahetakse saada kaht identsustõendit korraga, siis öeldakse, et tegu on kaksikautentimisega ehk kahefaktorilise autentimisega (lühendist 2FA – two factor authentication). Kasutusel on ka sõnad kaheastmeline autentimine või kinnitamine.

Purism

Seega – turvaõpikute ja AKITi järgi on 2FA säärane autentimisviis, kus korraga pruugitakse kaht eri kategooriasse kuuluvat ning ühtlasi sõltumatut identsustõendit. Näiteks – ID-kaart (miski, mis mul on) avaneb vaid juhul, kui sisestada õigesse kohta õige PIN-kood (miski, mida ma tean). eIDAS lausa nõuab, et kõrge turvalisusega autentimisvahend sisaldaks mõlemat aspekti: eset (turvalist, mittelahtimurtavat eset) ja teadmust.

Nii nagu sel pildil kujutatud, et tohi kunagi teha!!!

Milline on tõenäosus, et kurjategija saab korraga oma valdusse nii ID-kaardi kui minu peast PIN-koodi? Nullilähedane! See on põhjus, miks ei peaks PIN-koode kaardi tagaküljele kirjutama ega tohi neid ka (pihtapandavas) rahakotis hoida. Siis pole ju tegemist eri kategooriatesse kuuluvate tõenditega, sest omanik omaenda käega tõstis PIN-koodi “ma tean”-sahtlist ümber “ma oman” sahtlisse.

Kvantsiire

Biomeetrikutega peaks ette vaatama – firmad kipuvad neid liiga kergekäeliselt pruukima multiautentimise ühe faktorina. Sest kui pättidel on ikka väga vaja uksest sisse saada, siis võib juhtuda õnnetus – tabamatust “miskist”, mida ma just olin, võib saada ese, mida pätid omavad.

Kaader filmist Purustaja (Demolition Man). Allikas: http://actionagogo.com/2016/01/13/demolition-man-send-a-maniac-to-catch-a-maniac-2/

Biomeetria pole ehk veel päris kasutusküps. Lekkinud parooli vahetamine on imelihtne. Kui pihta pannakse ID-kaart, siis saab üsna kiiresti uue, ent kui mõnest andmebaasist pannakse pihta sõrmejäljed, siis kuidas peaks inimene oma sõrmi vahetama?

Parooli või turvaseadme puhul, kui just pole juhtunud mõnd räiget teostusviga, saab isiku tuvastada 100% täpsusega. Biomeetria numbrid on kehvemad – valepositiivsete ja valenegatiivsete otsuste hulk on ikka häirivalt kõrge.

Pooleteisttoobine 1,5FA

Kui eelneva pinnalt hinnta Google’i või Facebooki autentimist, siis lühend 2FA tekitab pisut segadust. Meenutame: ID-kaardi kasutamine Eestis on üsna unikaalne. Turvaline kandja, mille sees olevat sertifikaati saab kasutada vaid PIN-koodi abil – seda muidu IT eesliinil paiknevas USAs lihtsalt pole. Kuid identiteedikuritegusid on neil rohkem kui meil. Ainult paroolist ei piisa pangas käimiseks ega blogipidamiseks – pahaaimamatu kasutaja identiteet võidakse ära varastada.

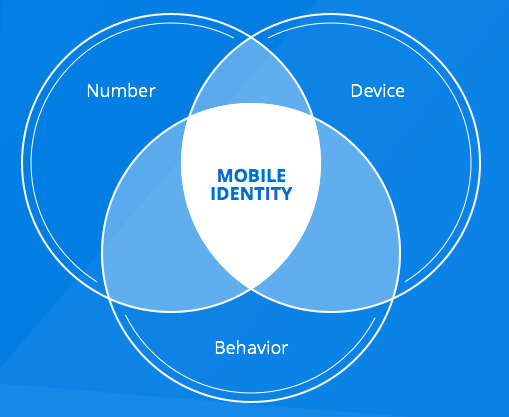

Selles olukorras, et mitte kliente kaotada, tuleb midagi välja mõelda. Mõeldigi. Teise faktorina saab kasutada midagi, mis on kasutajal olemas – näiteks telefoninumber või e-mail.

Paar aastat tagasi, kui identiteedivarguste hulk USAs hakkas kasvama, taasloodi 2FA, kuid kasutati turvaõpikus toodust pisut erinevaid „faktoreid“. Kontoomanik logib sisse küll parooli abil, kuid: omanikule antakse igast sisselogimiskatsest teada e-kirja või SMSiga. Google’i või Facebooki nn „2FA“ on seega pigem 1,5FA – segu teadmusest, kokkulepitud sidekanalist ning kasutaja senisest käitumisajaloost. Mingit kaitset see meetod ju ikkagi pakub, sest kui kurjategija üritab kontot kaaperdada, siis esimesest „võõrast“ sisselogimisest antakse konto omanikule kohe teada, või isegi küsitakse luba, kas võõralt IP-aadressilt tulnu üldse tohib tema kontole minna.

1,5FA puudus – et see töötaks, peab teenusepakkuja kliendi kohta parasjagu palju teadma (et mitte öelda – pidevalt juurde nuhkima).

Samas on stsenaariume, kus sedasorti 2FA-st pole kasu. Seda eriti siis, kui ründaja saabub sama IP-aadressi tagant sama seadet kasutades – nii juhtub näiteks kodus ja töö juures. Sestap tuleks säärast kontrolliviisi pigem nimetada pooleteistfaktoriliseks autentimiseks (1,5FA).

Siiski on Google ja Facebook oma klientide kaitseks teinud parima, mis neis tingimustes võimalikuks osutus. Meil siin on peamine aru saada, et sertifikaatidega sisselogimine, eriti kui neid hoitakse turvalises seadmes, on ikkagi kordades turvalisem 1,5FA teavitusskeemidest. Aastal 2016 on pelgalt parooliga Facebookis käimise riskid juba liiga suured. Kui 1,5FA meetodit pakutakse, olgugi siis „2FA“ nime all, tuleks seda sellegipoolest kasutada.

Kõige põnevamalt on käitunud Microsoft – kasutades termineid Duo Authentication ja Modern Authentication.

Boonus

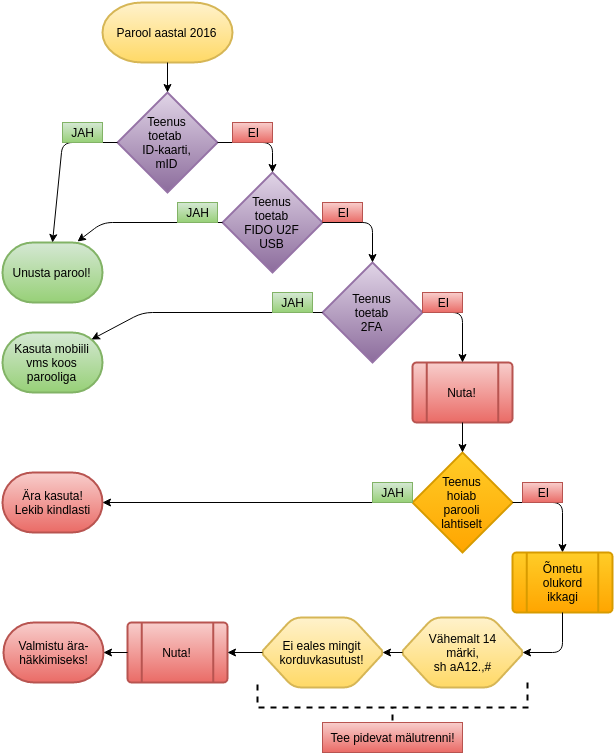

Alljärgnev otsusepuu peegeldab parooliga ringikäimise õiget viisi aastal 2016.

Blogist leiad ka juhised:

“Google’i või Facebooki nn „2FA“ on seega pigem 1,5FA – segu teadmusest, kokkulepitud sidekanalist ning kasutaja senisest käitumisajaloost.”

Ei nõustu. Google ja Facebooki 2FA eeldab ka eraldiseisvat seadet + äppi (olgu see siis halvemal juhul nt https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2 või paremal juhul https://play.google.com/store/apps/details?id=com.yubico.yubioath). Kui see pole aktiveeritud, siis pole tegu 2FA’ga ja see on juba kasutaja enda tegemata jätmine – ilma ID-kaardita keskkonnas on nii Facebook kui ka Google päris palju teinud, et kontosse “sisseastumine” ära hoida.