Taust

09. juuni 2022

Mida pahaloomuliste e-kirjade puhul tähele panna ja kuidas käituda?

Meiliteenuse kui ründevektori ärakasutamine on ründajate seas juba pikka aega väga populaarne. Populaarsuse taga peituvad mitmed asjaolud – väga madal kulu ründajale, meetodi lihtsus ja paraku ka piisavalt suur ohvriks langenute arv. Piisab vaid ühest veenvast e-kirjast, mis palub minna andmeid õngitsevale lehele või pahavara sisaldava manuse avamisest, et ründaja enda esmased eesmärgid täidaks. Eesmärkideks on tavaliselt andmete varastamine, kompromiteeritud kontodelt uute pahaloomuliste kirjade saatmine või süsteemide kompromiteerimine, alustades esmalt ohvri seadmest.

Iganädalaselt, igakuiselt, kvartaalselt kui ka iga-aastaselt kirjeldab RIA levinumaid trende Eesti küberruumis, mis põhinevad CERT-EE kogutud andmetel. Statistikast järeldub üldjuhul ülal nenditud fakt, et meiliteenusega seotud ründed on ühed levinumad ka Eesti suunal.

Lühikirjeldused erinevatest ründetaktikatest

Nagu jalgpallis ei kasutata eesmärkide saavutamiseks ainult ühte ründetaktikat, ei kasutata ainult ühte ründetaktikat ka pahaloomuliste e-kirjade puhul. Järgnevalt kirjeldame lühidalt erinevaid aspekte, mida pahaloomuliste e-kirjade puhul kohtab:

Inimest huvitava info ärakasutamine – Saatja on kirja sisu põiminud mõne saajat puudutava teemaga – näiteks võib keskkonnavaldkonnas töötav inimene saada näiliselt kutse konverentsile, kus arutatakse rohepöördega seotud teemasid (näiline kutse kirja manuses sisaldab pahavara või palutakse sisestada andmed õngitsuslehele, et konverentsile registreerida) või võib näiteks tervishoiusektoris töötav inimene saada näiliselt COVID-19 viiruse levikuga seotud kirja. Ründajad võivad kasutada suunatud lähenemist, kui inimese kohta on võimalik avalikult kätte saada erinevat informatsiooni, mida saab omakorda usalduse tekitamiseks ära kasutada.

Saatja nime võltsimine – See on üks levinumaid tunnusmärke pahaloomuliste kirjade puhul. Kirja saajas üritatakse tekitada usaldust, võltsides kirja saatja nime. Nimena kasutatakse kirja saajale tuttavat inimest (nt asutuse teine töötaja). Kuna mõned meilirakendused ei kuva automaatselt saatja meiliaadressi, vaid ainult nime, on selle võltsimine ka üsna populaarne.

Lekkinud meilivestluste kasutamine – Ühe ründetaktikana kasutatakse ka eelnevalt lekkinud meilivestluseid. Tavaliselt on ühe meilivestluses osalenu seade mingil ajahetkel nakatunud pahavaraga, mille abil kirjavahetus kätte saadakse. Vestlusele saadetakse aja möödudes (ajavahemik varieerub, kuid sageli on see tavatult pikk) vastus vestlusega mitteseotud meiliaadressilt (võltsides sealjuures saatja nime). Kirjas palutakse sageli avada kirjaga kaasa pandud manus, mis aga sisaldab pahavara. Pahavara abil varastatakse siis omakorda uue ohvri postkasti sisu, mida hiljem järgmiste ohvrite saamiseks ära kasutatakse, sh rahalise kasu eesmärgil.

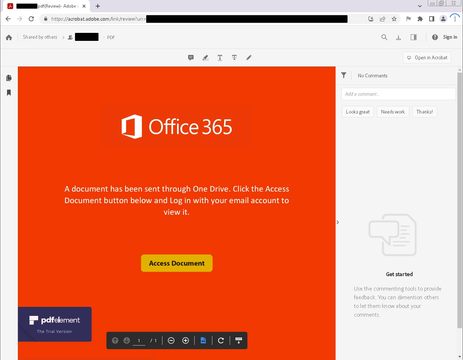

Kompromiteeritud kontolt teiste ohvrite püüdmine – Kui näiteks organisatsioonis on ühe töötaja meilikonto kompromiteeritud, siis üritatakse selle konto abil sageli ka organisatsiooni sees teisi ohvreid püüda. Kuna legitiimse töötaja meilikontolt saadetud kiri tekitab saajas pea alati usaldust, on see ka üks mõjusamaid viise, kuidas meilikontosid püüda.

Nõuanded

- Ära ava tundmatuid kirju, linke ja manuseid. Kui su tuttav või töökaaslane saadab tavapärasest erineva suhtlusviisi ja/või tekstiga lingi või manuse, küsi temalt alati üle alternatiivsete suhtluskanalite kaudu, millega on tegu.

- Märka saadud kirjade puhul ebakõlasid – kohati veider lausete ülesehitus, grammatikavead jm. Kuigi masintõlge, mida ründajad kasutavad, areneb pidevalt, on võimalik siiski selle kasutust kirjastiili põhjal ära tunda.

- Veendu, et meilidomeen, millelt kiri saadeti, on täht-tähelt sama, mis organisatsioonil peaks olema (nt google.com vs g00gle.com).

- Kui kahtled kirja kavatsustes, tuleks see kindlasti edastada analüüsimiseks asutuse infoturbeosakonda. Samuti saab CERT-EE vajadusel aidata kahtlase sisuga kirjade analüüsiga. Selleks tuleks kiri saata aadressile cert@cert.ee.

- Ära usu ähvardavaid ja kiiret tegutsemist nõudvaid kirju tundmatutelt saatjatelt, kellest sa pole kunagi varem kuulnud või kellega sul pole kunagi tegemist olnud.

- Ole IT-vaatlik!